کمیته رکن چهارم – حملات اجرا شده و بدافزارهای توسعه داده شده توسط گروههای Lazarus،و Silent Chollima،و Group 123،و Hidden Cobra،و DarkSeoul،و Blockbuster،وOperation Troy و ۱۰ Days of Rain همگی به کره شمالی نسبت داده شدهاند.

اهداف نفوذگران جمهوری دموکراتیک خلق کره را میتوان در دو مورد زیر متمرکز کرد:

- افزایش درآمد ارزی از طریق هک موسسات مالی، استراق نشست (Session) سایتهای شرطبندی و فروش نرمافزارهای سرقتی و کرک شده

- جاسوسی از کشورهای دیگر و در برخی موارد ایجاد اختلال در زیرساخت کشورهای رقیب با اهدافی ناسیونالیستی

اما از کجا میتوان با اطمینان، کشوری را گرداننده یک حمله سایبری دانست؟

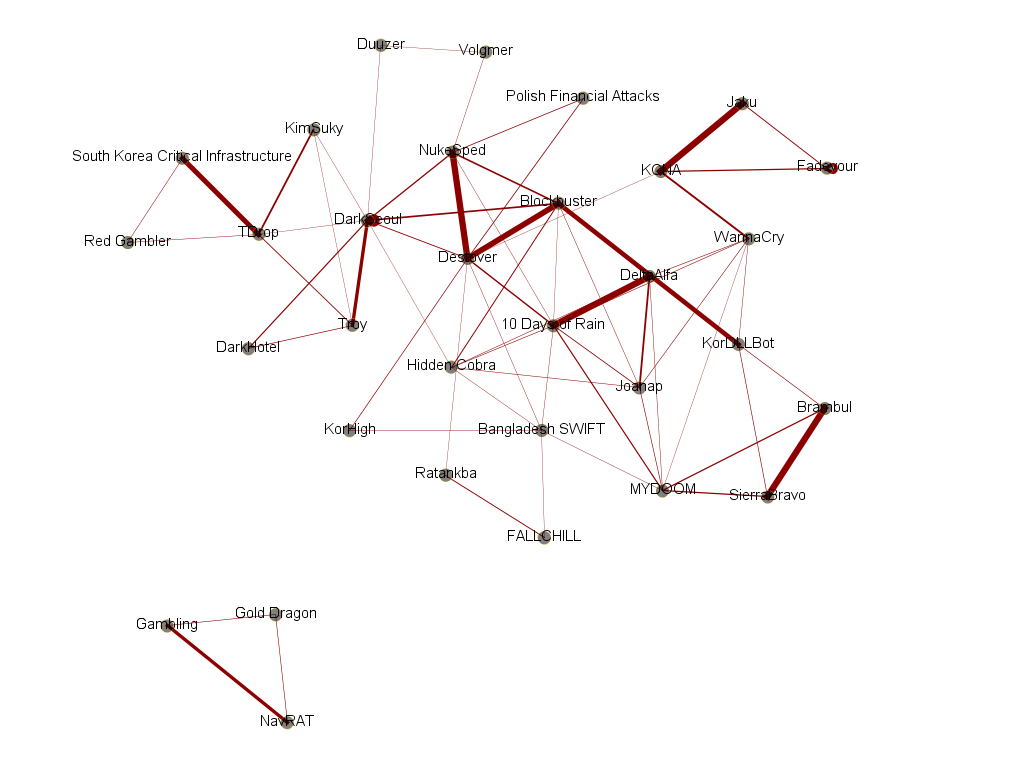

برای پاسخ به این سوال، محققان شرکتهای امنیتی مکآفی و اینتزر در تحقیقی چند ماهه به بررسی کد بدافزارهای استفاده شده توسط مهاجمان و کارزارهای منتسب به کره شمالی و یافتن شباهت میان آنها پرداختهاند که برخی از یافتههای آنها در ادامه در چهار بخش ارائه شده است.

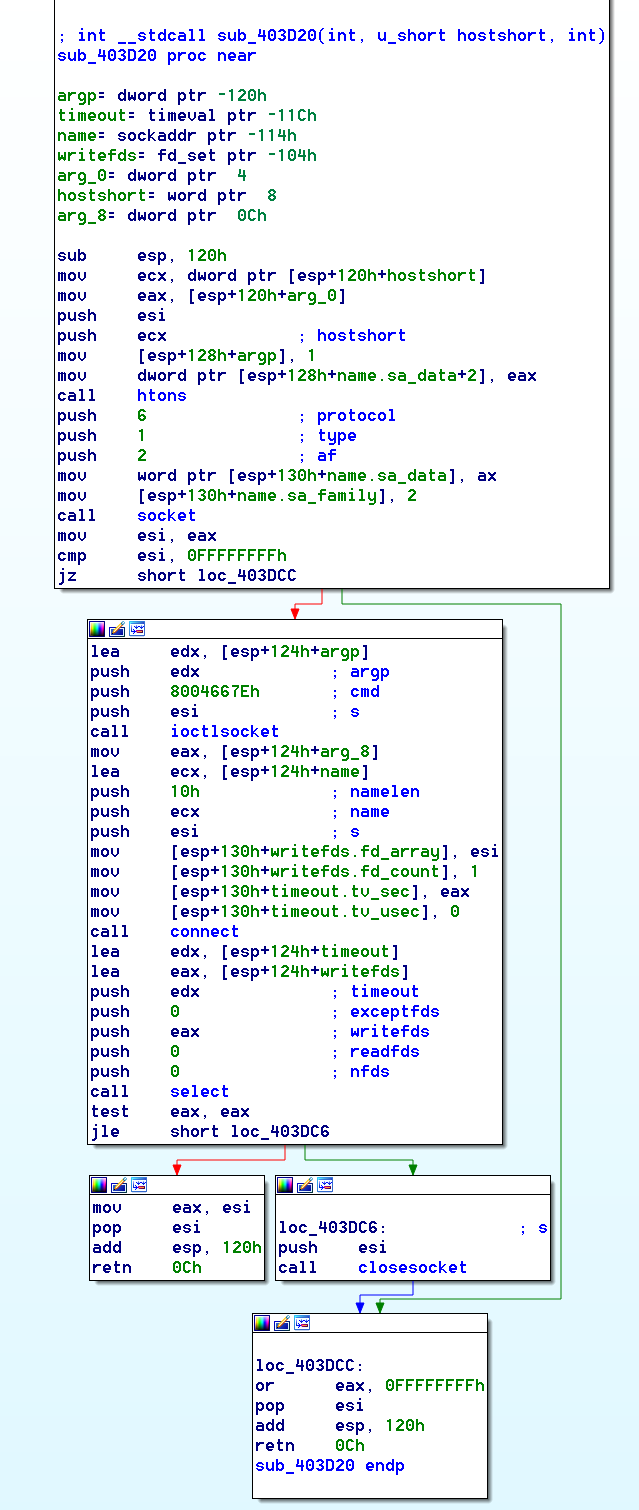

استفاده از ماژول مشترک SMB

در WannaCry،و MyDoom،و Joanap و DeltaAlfa همگی از یک ماژول SMB مشترک استفاده شده است. ضمن اینکه در این بدافزارها از یک کتابخانه AES مشترک بهره گرفته شده است. مرور سیر زمانی بدافزارهای مذکور نشان میدهد که مهاجمان کره شمالی از سال ۲۰۰۹ تا حداقل سال ۲۰۱۷ از این کد مشترک که نمونهای از آن در تصویر زیر نمایش داده شده است استفاده کردهاند.

تطبیق فایل

در بخشی از این تحقیق، چهار بایت نخست فایل بدافزار با رشته ۰xDEADBEEF،و XOR شده است. این اقدام منجر به یافتن شباهت در میان بدافزارهای NavRAT،و Gold Dragon و برخی فایلهای DLL استفاده شده در جریان کارزار هک سایتهای شرطبندی کره جنوبی شده است.

استفاده از یک net share اختصاصی

در سال ۲۰۰۹ در بدافزار Brambul – که با نام SierraBravo نیز شناخته میشود – و همینطور در سال ۲۰۱۱ در بدافزار KorDllBot از فرمان cmd.exe به همراه یک net share مشترک استفاده شده است.

عملیات Dark Hotel

در سال ۲۰۱۴ شرکت روسی کسپرسکی از شناسایی کارزاری هفت ساله خبر داد که در جریان آن هتلهای آسیایی هدف بدافزاری با عنوان Dark Hotel قرار میگرفتند. بررسیهای انجام شده توسط محققان مکآفی و اینتزر نشان میدهد که بخشهایی از کد این بدافزار در کارزارهای دیگر از جمله در عملیات Troy مورد استفاده قرار گرفته است.

تصویر زیر روابط میان بدافزارهای بررسی شده در جریان این تحقیق را نمایش میدهد:

دلایل بسیاری میتوان برای بکارگیری مجدد بخشی از یک کد متصور بود. بهخصوص آن که این روش در میان ویروسنویسان عادی کاری معمول و متداول است. برای مثال، یک نویسنده باجافزار ممکن است تنها زمانی اقدام به تغییر کد، آن هم بخشی از آن کند که میزان آلودگی موثر باجافزار به دلایل مختلفی از جمله شناسایی شدن توسط ضدویروسهای بیشتر کاهش یافته باشد. اما مهاجمان پشت صحنه تهدیدات پیشرفته و مستمر (APT) همواره تلاش میکنند ضمن مخفی نگاه داشتن هویت واقعی خود، کد بدافزارهای مورد استفاده در جریان حمله نیز فاقد هر گونه شباهت با نمونه بدافزارهای دیگرشان باشد. با این حال یافتههای این تحقیق نشان میدهد که حتی در بدافزارهای پیشرفته و حملات سایبری با پشتوانه دولتی نیز یافتن شباهت کاری ناممکن نیست.

مشروح این تحقیق با عنوان “Examining Code Reuse Reveals Undiscovered Links Among North Korea’s Malware Families” در لینک زیر قابل دریافت و مطالعه است:

منبع : شبکه گستر