کمیته رکن چهارم – مهاجمان با بکارگیری بسته بهرهجوی Fallout در حال انتشار حداقل دو نسخه از باجافزار Kraken Cryptor هستند. این در حالی است که تا پیش از این،GandCrab تنها باجافزار شناخته شدهای بود که از Fallout بهمنظور رخنه به سیستمها و رمزگذاری فایلهای آنها بهره میگرفته است.

Kraken Cryptor از جمله باجافزارهایی است که در قالب خدمات موسوم به “باجافزار بهعنوان سرویس” عرضه میشود. در خدمات “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service) – به اختصار RaaS -، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به نویسنده و بخشی دیگر به متقاضی میرسد.

با توجه به این سیستم بهاشتراکگذاری، بدیهی است که باجافزار در اختیار مهاجمان متعددی است که هر یک از روشهای خاص و ویژه خود برای انتشار آن استفاده میکنند.

برای مثال، ماه گذشته گروهی از این تبهکاران با هک سایت Superantispyware.com، فایل مخرب Kraken Cryptor را در قالب فایل نصاب برنامه امنیتی SuperAntiSpyware منتشر کردند.

اکنون نیز گروهی از مهاجمان از بسته بهرهجوی Fallout برای انتشار نسخههای ۱٫۵ و ۱٫۶ این باجافزار استفاده کردهاند.

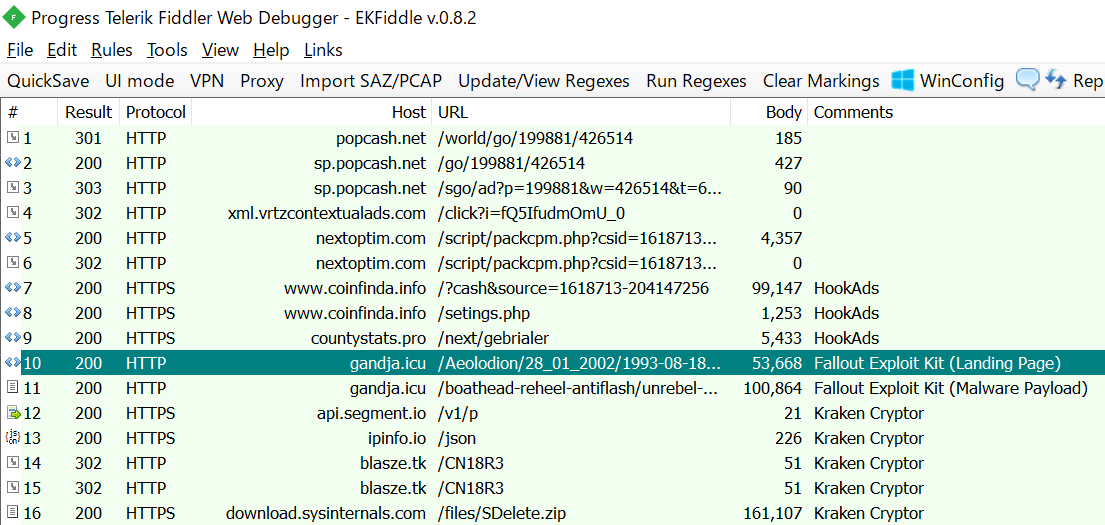

مهاجمان با تزریق کدهای مخرب در سایتهای هک شده کاربران را در زمان مراجعه به این سایتها به صفحهای هدایت میکنند که در آن بسته بهرهجوی Fallout میزبانی شده است.

بهمحض نصب شدن باجافزار، رمزگذاری فایلهای دستگاه آغاز میشود. بر خلاف نمونههای پیشین که به فایلهای رمزگذاری شده، پسوند Lock.onion الصاق میشد در این نمونه، نام و پسوند فایلهای رمزگذاری شده به رشتههایی تصادفی تغییر داده میشود.

اطلاعیه باجگیری این باجافزار How to Decrypt Files-[extension].html# نام دارد و در آن از قربانی خواسته میشود تا برای دریافت دستورالعمل پرداخت باج از طریق یکی از نشانیهای زیر با مهاجمان ارتباط برقرار کند:

- onionhelp@memeware.net

- BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

Fallout نخستین بار حدود دو هفته قبل توسط یک محقق امنیتی شناسایی شد. این بسته بهرهجو، از آسیبپذیریCVE-2018-8174 در بخش مدیریتکننده کدهای VBScript و از آسیبپذیری CVE-2018-4878 در محصول Adobe Flash Player سواستفاده کرده و کد مخرب مورد نظر مهاجمان را بر روی دستگاه قربانی بهصورت از راه دور نصب و اجرا میکند.

منبع : شبکه گستر