کمیته رکن چهارم – در فاصله کمتر از دو ماه از هشدار قبلی، خبری مبنی بر وقوع حملات جدید از نوع zero-day منتشر شده است که تنها ویندوز ۱۰، سرور ۲۰۱۶ و سرور ۲۰۱۹ را هدف قرار میدهند.

یک محقق حوزهی امنیت برای دومین بار در دو ماه اخیر، خبر از وجود یک آسیبپذیری zero-day در ویندوز داد. این محقق که با نام مستعار SandboxEscaper در توئیتر فعالیت میکند، برای اثبات ادعایش، روی گیتهاب، کدهای آزمایشی (PoC) را نیز ارائه کرده است.

این آسیبپذیری، سرویس اشتراک دادهی مایکروسافت (توابع موجود در dssvc.dll) را که یک سرویس واسطهی انتقال اطلاعات بین برنامههای کاربردی است، متاثر میکند. براساس تحلیل کارشناسان امنیت که کدهای PoC ارائهشده را بررسی کردهاند، مهاجم میتواند با بهرهگیری از این نقطهضعف، سطح دسترسیهای خود را در سیستمی که به آن راه یافته است، افزایش دهد.

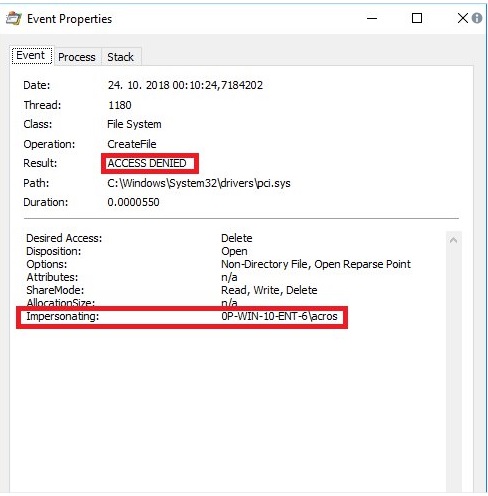

این کارشناسان بر این باورند که کدهای آزمایشی PoC ارائهشده صرفاً با سطح دسترسی کاربر استاندارد اقدام به پاک کردن فایلهایی میکنند که میبایست با دسترسی مدیرسیستم حذف شوند و با تغییرات مناسب، می توان اقدامات دیگری را نیز به انجام رساند. zero-day تنها میتواند در نسخههای جدید ویندوز OS، نظیر ویندوز ۱۰(تمامی نسخهها حتی بهروزرسانی اکتبر امسال)، سرور ۲۰۱۶ و سرور ۲۰۱۹ جدید رخ خواهد داد.

به عقیدهی ویل دورمان از مرکز هماهنگی CERT، علت محدود بودن دایرهی این آسیبپذیری، این است که کتابخانههای dssvc.dll که مربوط به همان سرویس اشتراک داده است، در نسخههای ۸٫۱ به قبل ویندوز وجود ندارد و از متودهای دیگری استفاده شده است.

میتخا کولسک، مدیرعامل و هم بنیانگذار لابراتوار تحقیقات امنیتی ACROS به کاربران توصیه کرده است که از ماجراجویی و اجرای کد آزمایشی PoC (که SandboxEscaper در همین رابطه منتشر کرده) خودداری کنند. کد PoC منتشر شده مربوط به حملهی اولی، اقدام به تولید دادههای دورریز میکرد و کد جدید نیز برخی فایلهای سیستمی و مهم ویندوز را به نحوی پاک میکند که باعث مختل شدن فعالیت سیستمعامل شده و کاربر را وادار به انجام یک مرحله بازگردانی سیستم میکند.

کوین بئامونت، یک کارشناس امنیت، چارچوب این آسیبپذیری zero-day اخیر را بسیار شبیه به مورد اولی میداند که اطلاعات آن در پایان ماه اوت توسط همین کاربر (SandboxEscaper) منتشر شده بود. او در تایملاین توئیتر خود اعلام کرده است:

این نقطه آسیب با استفاده از یکی از سرویسهای جدید ویندوز که سطح دسترسیها را در فعالیت های مجدد خود بررسی نمیکند، اجازهی سوءاستفاده به کاربرانی میدهد که مدیر سیستم نیستند.

در آن زمان هم بدافزارنویسها از فرصت استفاده کرده و به سرعت کد آزمایشی SandboxEscaper مربوط به حملهی اول را (که علاوهبر تولید دادههای دورریز، سطوح دسترسی را از طریق سرویس APLC ویندوز افزایش میداد) بهدست گرفته بودند و در کمپینهای توزیع بدافزار نشر دادند. در مقابل مایکروسافت هم طبق روال، یک هفته بعد از تکثیر و افزایش مخاطرات این کد مخرب، در پچ ارائهشده در ماه سپتامبر ضمن رفع مشکل، فعالیت آن را مسدود کرد.

Sandboxescaper همچنین عنوان کرده است که zero-day جدید نیز به اندازهی مورد قبلی، برای هکرها منافع دارد. هکرها میتوانند با استفاده از این نقصان، فایلهای حیاتی سیستمعامل و کتابخانههای (DLL) حساس را پاک کرده و حتی برخی کدهای مخرب را به سیستمعامل تزریق کنند.

شرکت کولسک، مشابه اقدامهای محافظتی در تقابل با حملات مبتنی بر zer-day قبلی را این بار هم انجام داد و اقدام به انتشار یک بهرزورسانی در محصول خود (oPatch) کرد که تا زمان ارائهی بسته یا پچ تکمیلی از سوی مایکروسافت، جلوی حملات از محل این آسیبپذیری را میگیرد. کولسک و تیمش درحال حاضر در حال کار روی انتقال میکروپچ خود به تمام نسخههای ویندوزی هستند که تاکنون مورد حمله قرار گرفته اند.

Microsoft پس از پیگیریهای بهعملآمده توسط ZDNet، بهطور رسمی در بیانیهای اعلام کرد:

مایکروسافت متعهد به کشف و رسیدگی به مخاطرات امنیتی گزارششده از سوی مشتریان است و فعالانه نسبت به بهروزرسانی دستگاههای آسیبدیده در اولین فرصت ممکن اقدام میکند. بنا داریم با بهروزرسانی که برای همین سهشنبه برنامهریزی کردهایم، مشکل را مرتفع کنیم.

منبع : زومیت