کمیته رکن چهارم – استفاده از تکنیکی موسوم به RID Hijacking این امکان را در اختیار هکرها قرار میدهد تا به کاربران مهمان و سایر کاربران با دسترسی سطح پایین اجازه مدیریتی بدهند.

یک پژوهشگر امنیت اهل کلمبیا راهی برای تخصیص دسترسی مدیریتی به دسترسیهای سطح پایین پیدا کرده که در برابر بوت شدن سیستم نیز مقاوم است. همچنین باید به اجرای ساده دستورات برای استفاده از این باگ اشاره کرد که البته متوقف کردن آن نیز ساده نیست؛ این دقیقا همان چیزی است که هکرها و نویسندگان برنامههای مخرب برای استفاده از تکنیک بهرهبرداری از باگها (exploitation) به آن نیاز دارند.

تعجبآورتر این است که جزئیات این تکنیک در نوامبر ۲۰۱۷ منتشر شد، اما با وجود تمام پتانسیل مخرب برای سواستفاده از این باگ و همچنین سهولت استفاده از آن شاهد هیچگونه پوشش رسانهای یا توجه از طریق هکرها به این باگ نبودیم.

این تکنیک ابتدا توسط سباستین کاسترو، پژوهشگر بخش امنیتی شرکت CSL، کشف شد و یکی از پارامترهای حساب کاربری ویندوز به نام شناسه رابطهای (RID) را هدف میگیرد.

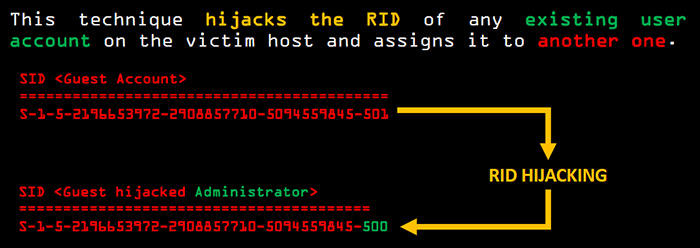

RID یک کد است که به انتهای بخش شناسه امنیتی حسابهای کاربری (SID) اضافه میشود و گروهی که کاربر در آن عضو است و دسترسیهای مشخصی دارند را مشخص میکند. چندین شناسه نسبی وجود دارند، اما متداولترین آنها ۵۰۱ بهعنوان حساب کاربر مهمان و ۵۰۰ شناسه حسابهای کاربری مدیریتی یا همان Administrator است.

کاسترو، با کمک پدرو گارسیا، مدیرعامل CSL، کلیدهای رجیستری را دستکاری و اطلاعات هر کاربر ویندوز را ذخیره کردند و سپس متوجه شدند که میتوانند شناسه نسبی تخصیص داده شده به کاربری خاص را تغییر دهند و به آن شناسه نسبی متفاوتی اختصاص دهند که میتواند از گروه کاربران دیگر باشد.

این تکنیک به هکر اجازه نمیدهد که یک کامپیوتر را ویروسی کند، مگر آنکه سیستم قربانی بدون رمزعبور در اینترنتبه جستجو بپردازد.

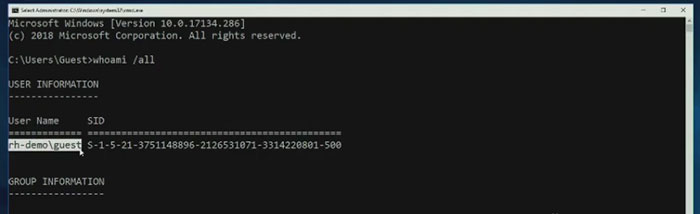

اما در مواردی که امکان ورود به سیستم قربانی وجود داشته باشد، هکر میتواند اجازه مدیریتی به خود و سپس دسترسی کامل به منابع سیستم مبتنی بر ویندوز را به خود اختصاص دهد.

از آنجا که کلیدهای رجیستری هم با راهاندازی مجدد سیستم یا بوت شدن تغییری نمیکنند، از اینرو هر تغییری در شناسه نسبی کاربری دائم خواهد ماند تا زمانی که تصحیح شود.

این حمله همچنین بسیار موثر است با توجه به اینکه روی نسخههای مختلفی از ویندوز از ایکس پی تا ۱۰ و همچنین روی نسخههای سرور ۲۰۰۳ و سرور ۲۰۱۶ تست شده است. اگرچه در حالت تئوری باید نسخههای قدیمیتر هم رخنهپذیر باشند.

کاسترو در مصاحبهای با سایت zdnet گفته است:

کشف سیستم قربانی آسان نیست، به این دلیل که این حملهها ممکن است به منابع سیستمعامل صورت بگیرد؛ بدون اینکه هیچ اعلانی دریافت کنید، از طرفی دیگر، اگر بدانید که باید دنبال چه بگردید کشف آن آسان به نظر میآید. برای شناسایی اینکه آیا سیستم آسیب دیده، باید به سراغ رجیستری رفت و تغییرات احتمالی اعمال شده را جستجو کرد.

راحتترین راه این است که بررسی کنید شناسه کاربر مهمان با شناسه نسبی ۵۰۰ پایان یابد. این بدین معنی است که حساب یاد شده دارای دسترسی مدیریتی است و کسی کلیدهای رجیستری شما را دستکاری کرده است.

این پژوهشگر CSL ماژولی را برای خودکارسازی حمله از طریق این باگ در قالب یک ماژول طراحی کرده است.

کاسترو در ادامه گفت:

ما به محض کشف این باگ و توسعهی ماژول مورد نظر با مایکروسافت تماس گرفتیم، اما هیچ پاسخی از آنها دریافت نکردیم و این باگ تا به حال برطرف نشده است.

ربودن شناسه نسبی امری ساده، پنهانی و ماندگار است و این همان فاکتورهایی است که هکرها در مورد ویندوز میپسندند. اما در این مورد، به نظر می رسد که هکرها و توسعهدهندگان بدافزار نیز از این باگ غافل شدهاند.

منبع : زومیت