کمیته رکن چهارم – در حالی که مدت زیادی از ظهور اولین نمونه از بدافزارهای موسوم به رمز ربا (Cryptojacking) نمیگذرد اما میزان استقبال تبهکاران سایبری از این نوع تهدیدات روندی خیرهکننده داشته است.

بر اساس آمار شرکت امنیتی مکآفی، تعداد نمونههای جدید رمز ربا در سهماهه اول سال میلادی ۲۰۱۸ نسبت به سهماهه چهارم ۲۰۱۷ افزایشی ۶۲۹ درصدی داشته است. این روند نگرانکننده در سهماهه دوم سال میلادی جاری نیز ادامه یافته و در دوره مذکور تعداد کل بدافزارهای رمز ربا در مقایسه با سهماهه اول ۲۰۱۸ نیز ۸۶ درصد افزایش یافته است.

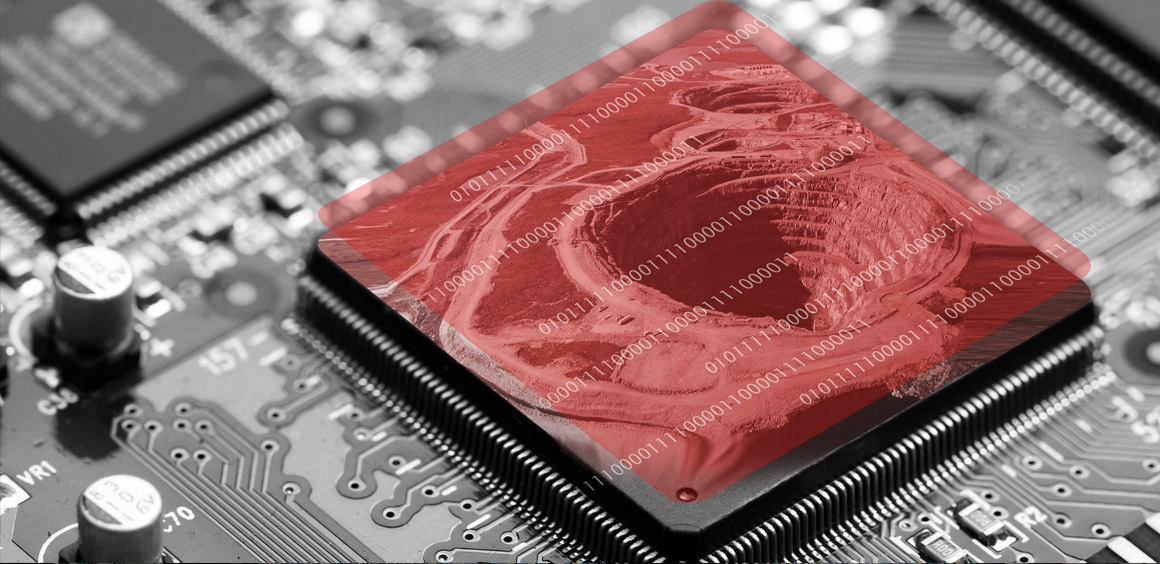

در ارزرمزها (Cryptocurrency)، فرآیندی با عنوان استخراج (Mining) وجود دارد که یکی از اصلیترین وظایف آن تایید اطلاعات تبادل شده در شبکه این واحدهای پولی است. فرآیند استخراج مستلزم فراهم بودن توان پردازشی بسیار بالاست. در نتیجه شبکه ارزرمز نیز در قبال تلاشی که برای این پردازشها انجام میشود به استخراجکنندگان پاداشی اختصاص میدهد.

از همین رو، برخی افراد نیز با بکارگیری برنامههای استخراجکننده (Cryptocurrency Miner) تلاش میکنند تا در ازای استخراج ارز رمز، مشمول پاداش شبکه واحد دیجیتال شوند. اما با توجه به نیاز به توان پردازش بالا، انجام استخراج میتواند یک سرمایهگذاری هزینهبر برای استخراجکننده باشد. به همین خاطر در بدافزارهای موسوم به رمز ربا، استخراجکننده بدخواه با آلوده نمودن دستگاه دیگران به این بدافزارها، از توان پردازشی آنها به نفع خود بهرهگیری میکند.

در حقیقت در رمز ربایی، این مهاجمان هستند که همه منافع حاصل از استخراج را بدون هر گونه سرمایهگذاری کسب میکنند.

بر خلاف باجافزارها که کاربر بلافاصله پس از آلوده شدن دستگاه از آن مطلع میشود بدافزارهای رمز ربا ممکن است هفتهها، ماهها و حتی سالها بر روی گوشی هوشمند، تبلت، لپتاپ، کامپیوتر شخصی، دستگاههای موسوم به اینترنت اشیا (IoT) و یا ایستگاههای کاری و سرورها به فعالیت خود ادامه دهند.

برخی منابع هزینه انرژی صرف شده برای استخراج یک بیتکوین را مبلغی بین ۵۳۱ تا ۲۶۱۷۰ دلار اعلام کردهاند و در بدافزارهای رمز ربا، این کاربر / سازمان است که باید بار این هزینه را بر دوش بکشد. ضمن اینکه بخش قابلتوجهی از منابع باارزشی که باید در خدمت نرمافزارهای مورد استفاده کاربر یا سازمان باشند به اشغال بدافزار در میآید.

بتازگی شرکت مکآفی از شناسایی بدافزار رمز ربای جدیدی با عنوان WebCobra خبر داده که بسته به معماری سیستم عامل دستگاه قربانی، استخراجکننده Cryptonight – در سیستمهای ۳۲ بیتی – یا استخراجکننده Claymore’s Zcash – در سیستمهای ۶۴ بیتی – را بدون سروصدا و اطلاع کاربر نصب و اجرا میکند. انتخاب ابزار استخراج توسط بدافزار بر اساس معماری دستگاه روش متداولی در بین رمز رباها محسوب نمیشود.

WebCobra با تزریق کد به پروسه معتبر svchost.exe اقدام به بررسی عنوان پنجرههای باز شده و مقایسه آنها با موارد زیر میکند:

- adw

- emsi

- avz

- farbar

- glax

- delfix

- rogue

- exe

- asw_av_popup_wndclass

- snxhk_border_mywnd

- AvastCefWindow

- AlertWindow

- UnHackMe

- eset

- hacker

- AnVir

- Rogue

- uVS

- malware

در صورت تطابق با هر یک از موارد مذکور، پروسه مرتبط با آن پنجره توسط WebCobra متوقف میشود. احتمالا هدف از این کار شناسایی محصولات ضدویروس و بسترهای قرنطینه امن مورد استفاده تحلیلگران بدافزار و در ادامه بیاثر کردن آنها بوده است.

محققان مکآفی معتقدند که WebCobra در قالب برنامههای بالقوه مخرب (PUP) به دستگاهها راه مییابند.

اگر چه منشا WebCobra کشور روسیه اعلام شده اما مکآفی نمونههایی از آلودگی به این بدافزار را در بسیاری از کشورهای دیگر شناسایی کرده است.

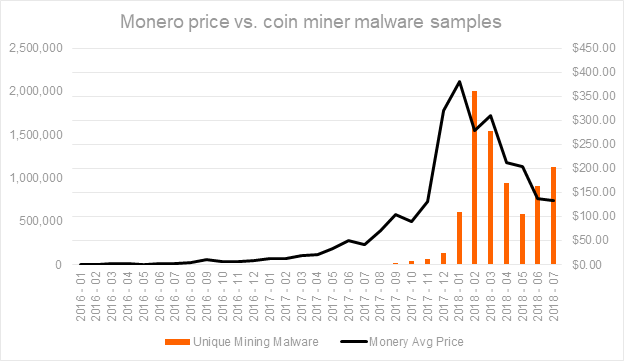

در گزارش مکآفی به این موضوع نیز اشاره شده که میزان شدت انتشار بدافزارهای رمز ربا نسبت مستقیمی با ارزش ارز رمزها دارد. برای مثال، نمودار زیر تعداد نمونههای منحصربهفرد بدافزارهای رمز ربا را در کنار ارزش ارز رمز مونرو (Monero) در بازهای ۳۱ ماهه نمایش میدهد.

مشروح گزارش مکآفی در لینک زیر قابل دریافت و مطالعه است:

منبع : شبکه گستر