کمیته رکن چهارم – باجافزار Aurora که نخستین نسخه آن در تابستان امسال شناسایی شد پس از مدتی غیبت فعالیتش را از سر گرفته است. نسخه جدید این باجافزار که در حال حاضر در حال انتشار است به Zorro معروف شده است.

برخی منابع اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با رمز عبور ضعیف و اجرای فایل مخرب باجافزار را اصلیترین روش انتشار Zorro اعلام کردهاند.

خوشبختانه دو محقق امنیتی موفق به کشف راهی برای بازگرداندن فایلهای رمزگذاری شده توسط این باجافزار شدهاند.

با این حال، بررسی شماره کیف بیتکوینی که در اطلاعیه باجگیری Zorro درج شده نشان میدهد که تا کنون ۲٫۷ بیتکوین – معادل ۴۸۶ میلیون ریال – به این کیف پول منتقل شده است.

باجافزار Aurora / Zorro بهمحض نصب شدن، اقدام به برقراری ارتباط با سرور فرماندهی خود و دریافت کلید رمزگذاری میکند. از این کلید در فرایند رمزگذاری فایلهای قربانی استفاده میشود.

باجافزار با اتصال به http://www.geoplugin.net/php.gp کشوری که دستگاه قربانی در آن قرار دارد را شناسایی میکند. بهنظر میرسد که هدف مهاجمان از این اقدام، جلوگیری از دستدرازی Aurora / Zorro به دستگاه کاربران روسی است.

در ادامه، باجافزار Aurora / Zorro شروع به پویش دستگاه کاربر کرده و فایلهای با هر یک از پسوندهای زیر را رمزگذاری میکند:

۱CD, doc, docx, xls, xlsx, ppt, pptx, pst, ost, msg, eml, vsd, vsdx, txt, csv, rtf, 123, wks, wk1, pdf, dwg, onetoc2, snt, jpeg, jpg, docb, docm, dot, dotm, dotx, xlsm, xlsb, xlw, xlt, xlm, xlc, xltx, xltm, pptm, pot, pps, ppsm, ppsx, ppam, potx, potm, edb, hwp, 602, sxi, sti, sldx, sldm, vdi, vmdk, vmx, gpg, aes, ARC, PAQ, bz2, tbk, bak, tar, tgz, rar, zip, backup, iso, vcd, bmp, png, gif, raw, cgm, tif, tiff, nef, psd, svg, djvu, m4u, m3u, mid, wma, flv, 3g2, mkv, 3gp, mp4, mov, avi, asf, mpeg, vob, mpg, wmv, fla, swf, wav, mp3, class, jar, java, asp, php, jsp, brd, sch, dch, dip, vbs, ps1, bat, cmd, asm, pas, cpp, suo, sln, ldf, mdf, ibd, myi, myd, frm, odb, dbf, mdb, accdb, sql, sqlitedb, sqlite3, asc, lay6, lay, mml, sxm, otg, odg, uop, std, sxd, otp, odp, wb2, slk, dif, stc, sxc, ots, ods, 3dm, max, 3ds, uot, stw, sxw, ott, odt, pem, p12, csr, crt, key, pfx, der,

Zorro به فایلهای رمزگذاریشده پسوند aurora را الصاق میکند. در نسخههای پیشین این باجافزار از پسوندهای animus،و desu و ONI نیز استفاده شده بود.

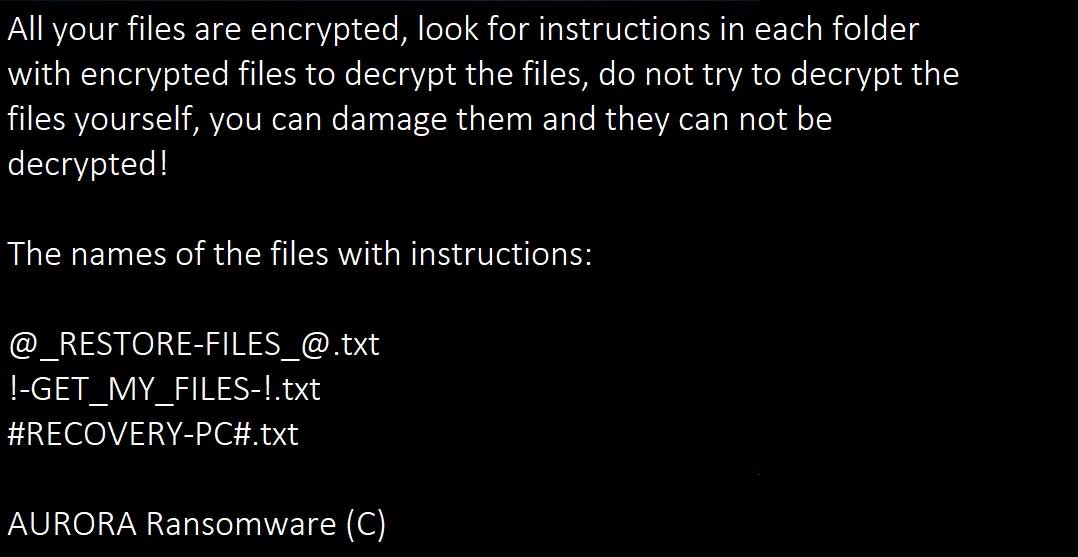

در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده فایلهای زیر کپی میشود:

- GET_MY_FILES-!.txt

- #RECOVERY-PC#.txt

- @_RESTORE-FILES_@.txt

در فایلهای مذکور مراحل پرداخت باج شرح داده شده است. همچنین این فایلها حاوی ایمیلی است که قربانی میتواند از آن برای برقراری ارتباط با مهاجمان استفاده کند. در نسخه فعلی این ایمیل بهشرح زیر است:

- oktropys@protonmail.com

در نهایت باجافزار، فایل wall.i را که در حقیقت یک فایل تصویری JPG است در مسیر %UserProfile% ایجاد کرده و تصویر پسزمینه دستگاه را به آن تغییر می دهد (تصویر زیر).

همانطور که اشاره شد خوشبختانه امکان باز گرداندن فایلهای رمزگذاری شده توسط این باجافزار فراهم است.

توضیح اینکه نسخه جدید با نامهای زیر قابل شناسایی میباشد:

- Bitdefender:

Trojan.GenericKD.31364017

- McAfee:

Artemis!6521474D7DB2 - منبع : شبکه گستر