کمیته رکن چهارم – علیرغم گذشت سه سال از پیدایش نخستین نسخه از Dharma، این باجافزار مخرب همچنان سهم قابلتوجهی از آلودگیها را به خود اختصاص داده است.

متأسفانه کابران و سازمانهای ایرانی نیز همواره از اهداف Dharma بودهاند.

اصلیترین دلیل بقای طولانی مدت این باجافزار، ارتقای مستمر آن و بهرهگیری مهاجمان از روشهای مبتنی بر مهندسی اجتماعی در انتشار Dharma است.

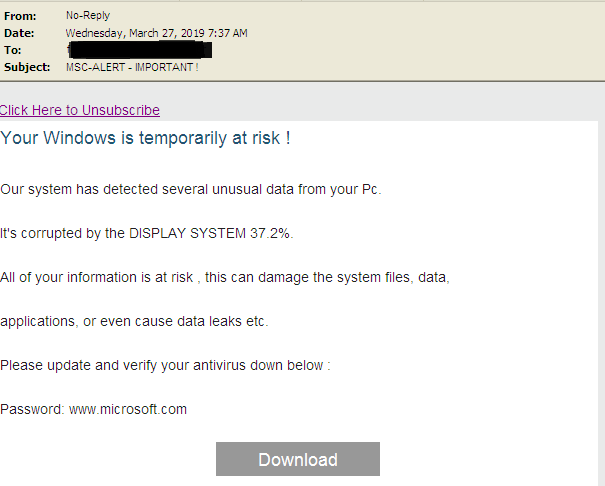

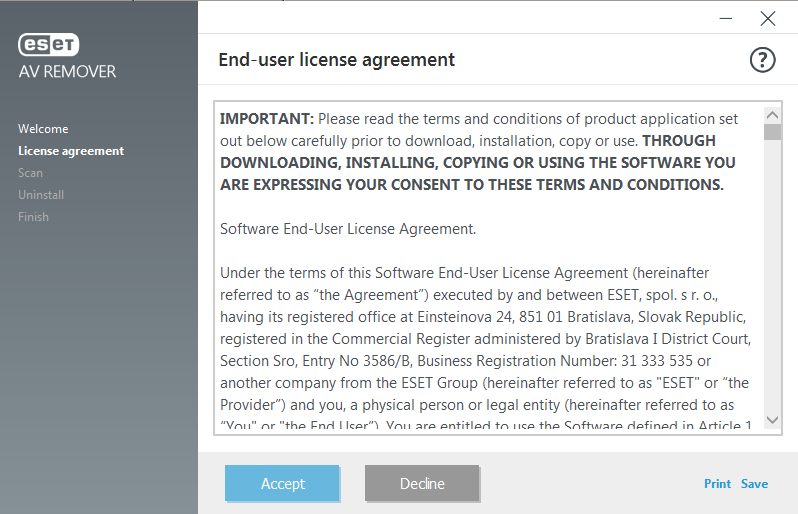

در یکی از جدیدترین نمونهها، گردانندگان این باجافزار در هرزنامههای (Spam) خود از ابزاری امنیتی برای فریب کاربر و بالاتر بردن شانس اجرای فایل مخرب بهره بردهاند.

در هرزنامههای ارسالی اینطور القا میشود که ریسک بزرگی متوجه اطلاعات کاربر بوده و برای رفع آن باید هر چه سریعتر با کلیک بر روی دگمه Download فایلی که در ایمیل به آن اشاره شده دریافت و اجرا شود.

فایل مذکور با نام Defender.exe، فایل فشرده شدهای از نوع خودبازشونده است که توسط رمز عبوری که در متن ایمیل درج شده (www.microsoft.com) حفاظت گردیده است.

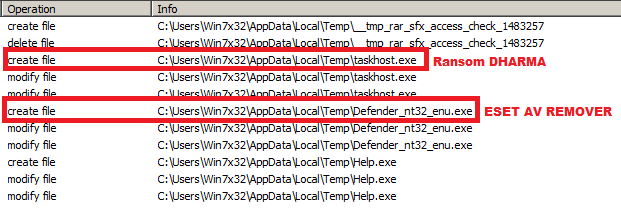

با دریافت Defender.exe و اجرای آن دو فایل زیر بر روی دستگاه ایجاد میشود:

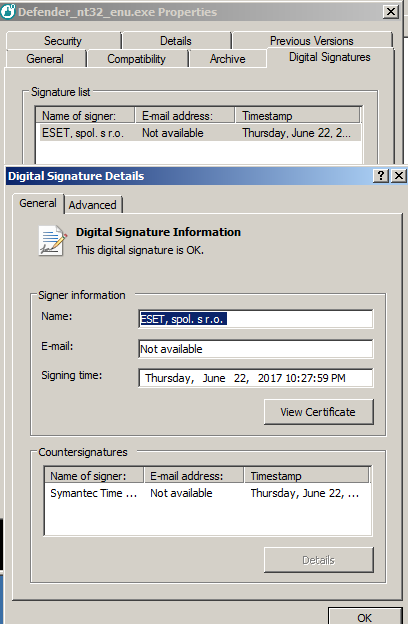

Defender_nt32_enu.exe

taskhost.exe

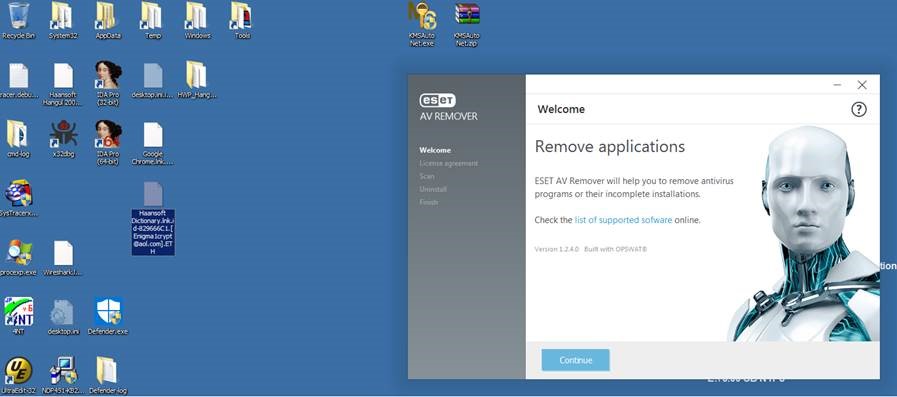

فایل نخست ابزار معتبری است که توسط شرکت ایست توسعه داده شده و وظیفه آن حذف محصولات ضدویروس نصب شده بر روی دستگاه است.

فایل دوم، اما، حاوی کد باجافزار Dharma است.

هر دو این فایل ها بهصورت خودکار توسط فایل خودبازشونده Defender.exe به اجرا در میآیند.

بنابراین در حالی که کاربر درگیر رابط کاربری ابزار ایست است باجافزار Dharma در پشت صحنه اقدام به رمزگذاری فایلهای او میکند.

جزییات بیشتر در خصوص تکنیک اخیر نویسندگان Dharma که شرکت ترند مایکرو گزارش آن را منتشر کرده در لینک زیر قابل دریافت و مطالعه است:

توضیح اینکه این نسخه از باجافزار Dharma با نامهای زیر قابل شناسایی است:

Bitdefender:

– Trojan.GenericKD.31830159

McAfee:

– Trojan-Ransom

– Artemis!BDE189D41DC7

Sophos:

– Mal/Generic-S

منبع : شبکه گستر