کمیته رکن چهارم – کارشناسان امنیتی بدافزاری به نام Tarmac شناسایی کردهاند که کاربران سیستمعامل مکاواس (macOS) را هدف قرار میدهد.

بهتازگی کارشناسان شرکت امنیت سایبری کانفینت (Confiant) بدافزاری به نام تارمک (Tarmac) شناسایی کردهاند که با ارسال تبلیغات مخرب کاربران سیستمعامل مکاواس (macOS) را در ایالاتمتحده آمریکا، ژاپن و ایتالیا هدف قرار داده و نقش مکمل بدافزار شلِیر (Shlayer) را بازی میکند.

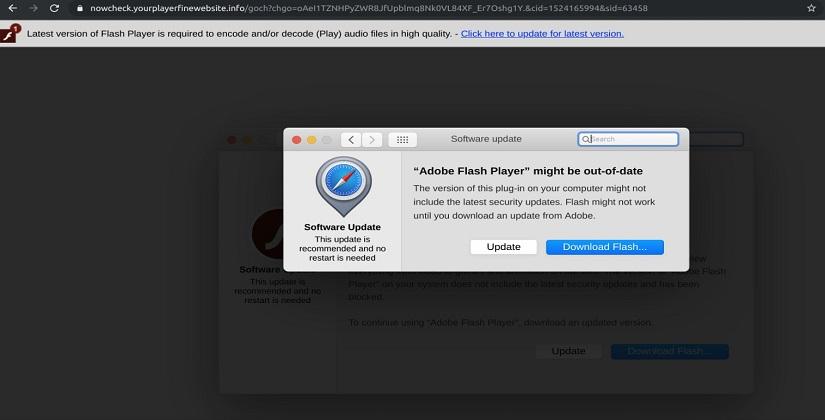

حمله بدینصورت است که یک آگهی مخرب، کد مخربی در مرورگر قربانی نفوذ داده و آن را به وبسایتی هدایت میکند که در آن پنجرههای اضافی به نمایش درمیآیند. این پنجرهها در نگاه اول مربوط به بهروزرسانی یک نرمافزار و معمولاً Adobe Flash Player هستند؛ اما درواقع دو بدافزار به نامهای OSX/Tarmac یا OSX/Shlayer هستند. بدافزار شلیر برای اولین بار توسط گروه پژوهشی Intego شناسایی شد که بهعنوان فایل نصب جعلی نرمافزار Adobe Flash Player، مانند بسیاری دیگر از خانوادههای مخرب پلتفرم مک، در فوریه سال ۲۰۱۸ توزیع شده است. تهاجم تبلیغاتی بدافزار تارمک نیز از ماه ژانویه سال ۲۰۱۹ آغازشده است.

تارمک پس از نفوذ شلیر، بهعنوان بسته داده (Payload) فاز دوم آلودگی عمل میکند، بدینصورتکه روی هاستهایی که توسط شلیر آلودهشدهاند، سوار میشود تا اطلاعات مربوط به تنظیمات و تجهیزات قربانی را جمعآوری نماید و آنها را به سرور کنترل خود هدایت کرده و منتظر فرمان جدید شود. پیلودهای تارمک با گواهینامههای قانونی Apple developer امضاء میشوند که درنتیجه آن، Gatekeeper و XProtect در برابر نصب بدافزار ممانعت نکرده و هیچگونه هشداری گزارش نمیکنند. کارشناسان میگویند کلیه نسخههای شناساییشده تارمک نسبتاً قدیمی بوده و سرورهای کنترل در لحظه شناسایی آن غیرفعال بودهاند که به نظر میرسد تغییر مکان میدهند. آنها به دلیل غیرفعال بودن سرورهای C&C فعلاً نتوانستند ادامه عملکرد تارمک را ردیابی کنند. آنها بر این باورند که این بدافزار میتواند بسیار خطرناک بوده و برنامههای زیادی را بارگیری و نصب کند. تحقیقات روی این بدافزار همچنان ادامه دارد.

منبع : سایبربان