کمیته رکن چهارم – شرکت امنیتی مکآفی، جزییات خانواده جدیدی از باجافزارها با نام Buran را منتشر کرده که از ماه می سال میلادی جاری در قالب خدمات موسوم به “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) مورد استفاده مهاجمان قرار گرفته است.

در RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به متقاضی و بخشی دیگر به نویسنده میرسد. REVil،و GandCrab و Phobos نمونههایی از باجافزارهایی هستند که با سرویس RaaS با دیگر خرابکاران به اشتراک گذاشته شده یا همچنان میشوند. در حالی که در RaaS سهم دریافت شده توسط سازندگان باجافزار از توزیعکنندگان معمولاً چیزی بین ۳۰ تا ۴۰ درصد مبلغ اخاذی شده است این سهم در Buran تنها ۲۵ درصد گزارش شده است. ضمن اینکه در صورت ضمانت دریافتکننده خدمات از انتشار گسترده آن، حتی این سهم نیز قابل مذاکره اعلام شده است!

متن زیر نمونهای از تبلیغ سرویس RaaS باجافزار Buran در یکی از تالارهای گفتگوی اینترنتی (Forum) تبهکاران سایبری است.

Buran is a stable offline cryptoclocker, with flexible functionality and support 24/7.

Functional:

Reliable cryptographic algorithm using global and session keys + random file keys;

Scan all local drives and all available network paths;

High speed: a separate stream works for each disk and network path;

Skipping Windows system directories and browser directories;

Decryptor generation based on an encrypted file;

Correct work on all OSs from Windows XP, Server 2003 to the latest;

The locker has no dependencies, does not use third-party libraries, only mathematics and vinapi;

The completion of some processes to free open files (optional, negotiated);

The ability to encrypt files without changing extensions (optional);

Removing recovery points + cleaning logs on a dedicated server (optional);

Standard options: tapping, startup, self-deletion (optional);

Installed protection against launch in the CIS segment.

Conditions:

They are negotiated individually for each advert depending on volumes and material.

Start earning with us!

گرچه در این توضیحات اشاره شده که باجافزار با تمامی نگارشها از سیستم عامل Windows سازگار است اما بررسیهای انجام شده توسط محققان مکآفی نشان میدهد که حداقل نسخههای فعلی Buran از نگارشهای قدیمی همچون XP پشتیبانی نمیکنند.

همچنین در تبلیغ مذکور اشاره شده که Buran بر روی کشورهای عضو اتحادیه مشترکالمنافع (جمهوری آذربایجان، ارمنستان، ازبکستان، بلاروس، تاجیکستان، روسیه، قرقیزستان، قزاقستان و مولداوی) اجرا نمیشود. اما تحقیقات صورت پذیرفته توسط مکآفی از آن حکایت دارد که روسیه، بلاروس و اوکراین تنها کشورهایی هستند که باجافزار از دستدرازی به سیستمهای آنها خودداری میکند. توانایی تشخیص این کشورها قابلیتی است که در بسیاری از باجافزارهای با اصالت روسی به چشم میخورد؛ با این هدف که گرفتار قوانین مشترک بین این کشورها نشوند.

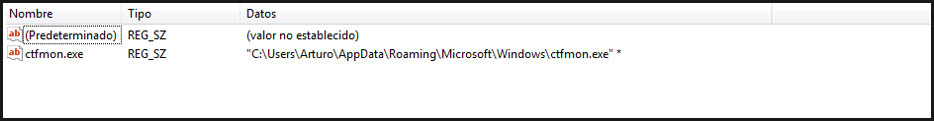

Buran که به زبان برنامهنویسی Delphi نوشته شده با ایجاد کلیدی در محضرخانه (Registry) موجب اجرای خودکار خود در هر بار راهاندازی شدن سیستم حتی در حالت Safe Mode میشود.

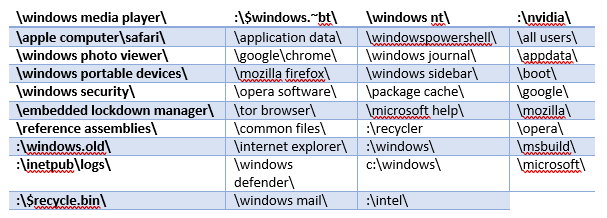

پوشههای نمایش داده شده در تصویر زیر از دستدرازیهای Buran مصون خواهند ماند:

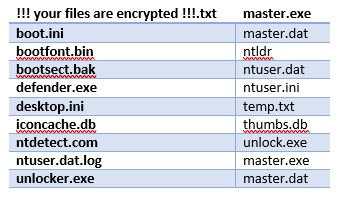

و همینطور فایلهای زیر.

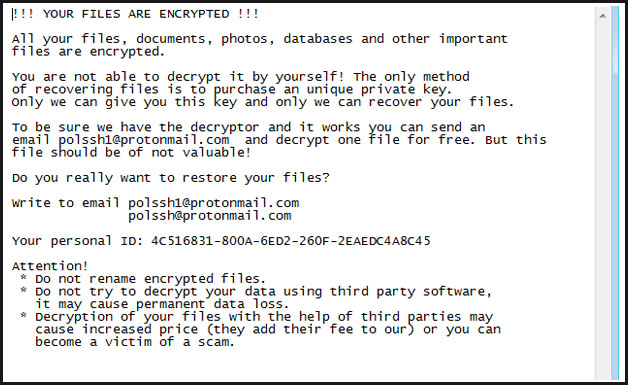

نمونهای از اطلاعیه باجگیری (Ransomware) در تصویر زیر قابل مشاهده است.

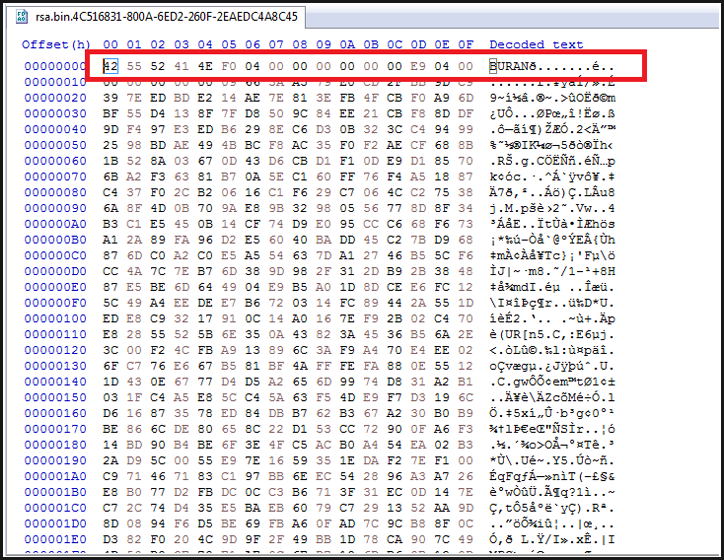

Buran به کد هر فایل رمزگذاری شده، برچسبی که نمونهای از آن در تصویر زیر نمایش داده شده را اضافه میکند.

بررسیهای محققان مکآفی نشان میدهد که از زمان پیدایش Buran حداقل دو نسخه از آن ارائه شده و نسخه دوم بهنحو چشمگیری در مقایسه با نسخه اول تکامل یافته است.

مکآفی، Buran را برگرفته شده از کد باجافزار Jumper که در مارس ۲۰۱۹ عرضه شد میداند. Jumper خود نیز مبتنی بر باجافزار VegaLocker است که در اوایل سال میلادی جاری شناسایی شد.

لازم به ذکر است حداقل برخی نمونهها از Buran از طریق بسته بهرهجوی Rig منتشر شدهاند. این بسته بهرهجو از آسیبپذیریهایی همچون CVE-2018-15982 در نرمافزار Flash Player و CVE-2018-8174 در مرورگر Internet Explorer سوءاستفاده میکند.

نسخههای بررسی شده در گزارش McAfee با نامهای زیر قابل شناسایی میباشند:

RDN/Ransom

Ransomware-GOS!E60E767E33AC

Ransom

RDN/Ransom

RDN/Generic.cf

Ransom-Buran!

مشروح گزارش McAfee در اینجا قابل دریافت و مطالعه است.

منبع : شبکه گستر