کمیته رکن چهارم – محققان از شناسایی تکنیک جدیدی خبر داده اند که در جریان آن با بهره گیری از یک کنترل ActiveX در سیستم عامل Windows 10 تروجان بانکی TrickBot بر روی دستگاه دریافت و اجرا می شود.

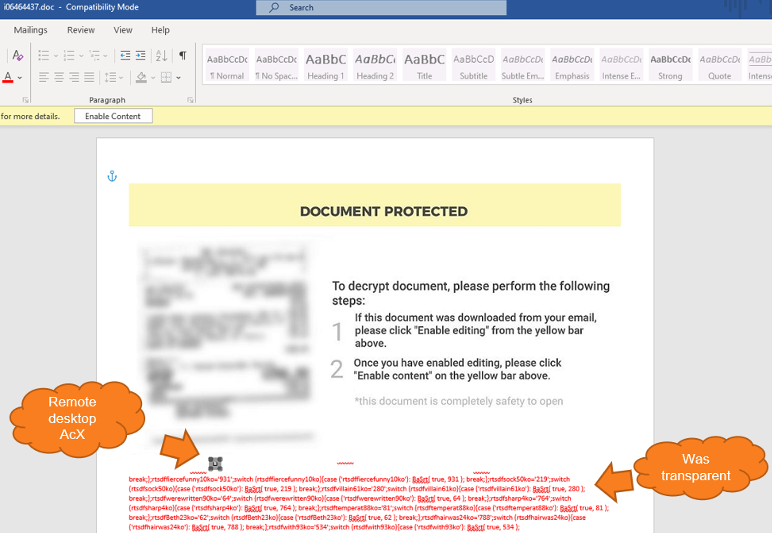

پژوهشگران امنیتی به بررسی یک تکنیک جدید مهاجمان TrickBot پرداخته اند که توسط فایل های Word با بهره گیری از یک ActiveX مرتبط با پودمان Remote Desktop Protocol تلاش می شود که ماکروی مخرب تزریق شده در سند به صورت خودکار اجرا شود. فایل های مذکور از طریق ایمیل های موسوم به «هرزنامه ناقل بدافزار» (MalSpam) به دست کاربر می رسند.

در این حملات مهاجمان از OSTAP که یک JavaScript Downloader است به نحوی استفاده می کنند که به محض کلیک کاربر بر روی دگمه enable macros کد مخرب بدافزار TrickBot به صورت خودکار دریافت و اجرا شود.

معمولاً هریک از این اسناد حاوی تصویری است که اهداف را متقاعد به فعال سازی محتوا (Enable Content) می کنند. در صورت به دام افتادن قربانی ماکروی مخرب در وضعیت Enable macros for one time اجرا می شود. همچنین تصویر مذکور می تواند عاملی برای عدم جلب توجه به شکلک کنترل ActiveX که اندکی پایین تر از آن درج شده است با شد. اسکریپت های OSTAP نیز با نویسه های سفید رنگی که در حالت عادی برای کاربر قابل مشاهده نبوده اما در عین حال توسط ماشین قابل اجرا هستند مخفی شده اند.

در این تکنیک از MsRdpClient۱۰NotSafeForScripting در کنترل ActiveX که کلاسی برای دسترسی از راه دور است استفاده شده است. در اسکریپت به کار گرفته شده، فیلد Server خالی است. موضوعی که سبب بروز خطایی می شود که مهاجمان از همان برای اجرای کد مخرب خود استفاده کردهاند. ضمن اینکه OSTAP فقط در صورتی اجرا میشود که خطا برابر با disconnectReasonDNSLookupFailed باشد که دارای مقدار ۲۶۰ است. بهعبارت دیگر فرمان wscript در این نمونه از OSTAP با پارامترهایی که وابسته به عدد خطای ایجاد شده است اجرا میشود.

در ادامه OSTAP در قالب یک فایل BAT اجرا شده و سند Word بسته میشود.

فایل BAT اقدام به اجرای محتوای خود با استفاده از فرایند معتبر wscript میکند. ترفندی قدیمی که سبب میشود که چه در حین اجرای BAT و فراخوانی wscript و چه در زمان اجرا شدن محتوای آن توسط wscript از توضیحات (Comment) درج شده در فایل صرفنظر شود.

نکته قابل توجه اینکه امکانی در ActiveX که در این تکنیک از آن استفاده شده بر روی سیستمهای عامل قبل از Windows ۱۰ قابل اجرا نیست.

TrickBot در سال ۲۰۱۶ بهعنوان جانشینی برای تروجان بانکی Dyre ظهور کرد. اما از آن زمان تا کنون، TrickBot به بدافزاری چندکاره و مبتنی بر ماژول که بهطور خاص سازمانها را مورد هدف قرار میدهد تبدیل شده است. یکی از اصلیترین دلایلی که محققان، TrickBot را بدافزاری خطرناک توصیف میکنند استمرار تکامل و افزوده شدن قابلیتهای جدید به آن است.

برای مثال حدود یک ماه قبل، قابلیتی به این بدافزار اضافه شد که امکان عبور از سد User Account Control و تسهیل توزیع بدافزار و بر روی سیستمهای شبکه را فراهم میکند. همینطور در سال میلادی جاری SentinelLabs از تجهیز TrickBot به یک دربپشتی (Backdoor) با عنوان PowerTrick خبر داد.

قبل از آن نیز نسخ مختلفی از این بدافزار مجهز به امکانات جدیدی شامل قابلیت استخراج اطلاعات اصالتسنجی Remote Desktop و بهروزرسانی سیستم کشف رمز عبور برنامههای مبتنی بر OpenSSH و OpenVPN شده بودند.

یا در نمونهای دیگر، محققان در سال میلادی گذشته از اتحاد گردانندگان TrickBot با گروه Lazarus خبر دادند که بهنظر میرسد هدف آن ساخت یک چارچوب بدافزاری معروف به Anchor Project بودهاست. واقعیت آن است که با افزوده شدن مستمر قابلیتهای جدید به سیستمهای عامل سازندگان محصولات امنیتی نیز دائماً باید سازوکارهای خود را برای حفاظت از سیستمها بهروز کنند. کاری دشوار و زمانبر که هرگونه تأخیر یا کمتوجهی نسبت به انجام آن سبب موفقیت تکنیکهایی همچون این تکنیک جدید مهاجمان TrickBot میشود.

منبع: مرکز مدیریت راهبردی افتا