کمیتهرکن چهارم – محققان امنیتی اخیرا شکل جدیدی از حملات سایبری را شناسایی و کشف کردند. در این حملات هکرها روترهای خانگی را Hijack کرده و تنظیمات DNS را جهت هدایت قربانیان به وب سایت مخرب تغییر می دهند. وب سایتی که کاربران قربانی به آن هدایت می شوند دارای بدافزار مخرب infostealer می باشد که با نام “Osk” نزد کاربران معرفی شده است. با توجه به بررسی روند تحقیقات ارائه شده به نظر می رسد این کمپین بدافزاری در اواخر سال ۲۰۱۹ شروع به فعالیت کرده است.

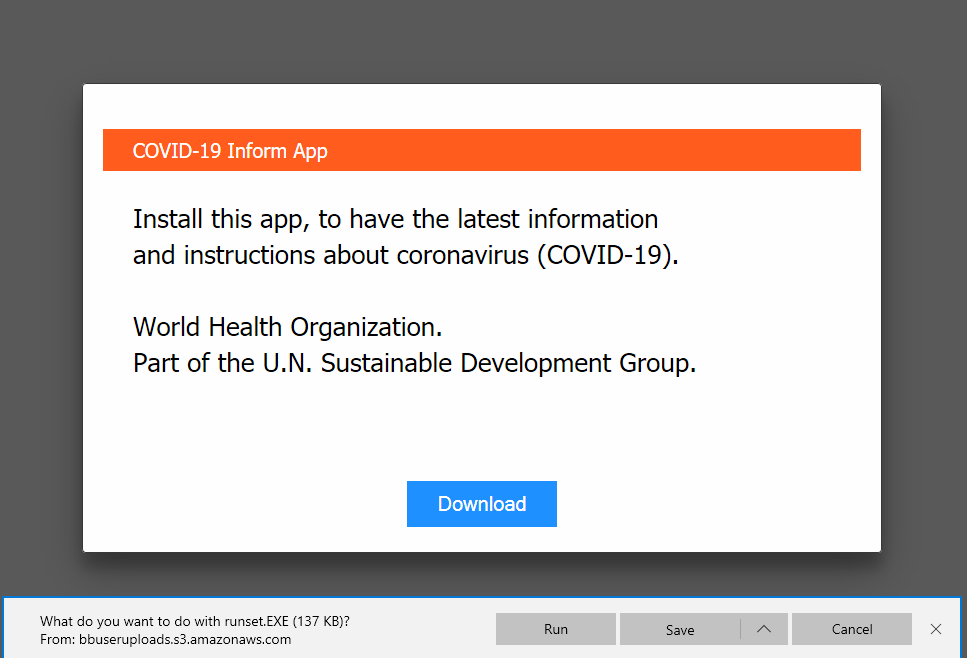

وقتی کاربران به وب سایت های Landing یا لندینگ پیج ها هدایت می شوند، اطلاعاتی مربوط به همه گیری و شیوع Coronavirus در اختیار آنها قرار می گیرد و قربانیان را مجبور به دانلود برنامه ایی با مضمون “آخرین اطلاعات و دستورالعمل های مربوط به (coronavirus (COVID-19” می کند.

روند کار بدین گونه است که مهاجمان از Bitbucket (یک سرویس کنترل مخزن مبتنی بر وب) برای ذخیره پیلود های مخرب و از سرویس محبوب URL کوتاه “TinyURL” برای کوتاه و مخفی کردن لینک استفاده می کنند تا کاربران قربانی را به Bitbucket هدایت کنند.

گزارش محققان Bitdefender در مورد این حمله :

۱.Mostly targets Linksys routers, bruteforcing remote management credentials

۲.Hijacks routers and alters their DNS IP addresses

۳.Redirects a specific list of webpages/domains to a malicious Coronavirus-themed webpage

۴.Uses Bitbucket to store malware samples

۵.Uses TinyURL to hide Bitbucket link

۶.Drops Oski inforstealer malware

مهاجمان تمامی ساعات شبانه روزی در پی یافتن روترهای خانگی آسیب پذیر برای انجام حملات تغییر تنظیمات DNS IP هستند. تنظیمات DNS همیشه نقش مهمی در تبادلات آدرس IP مناسب با نام دامنه های مربوطه دارد. اگر مهاجمین موفق به تغییر آدرس IP DNS روترهای آسیب پذیر شوند، این امکان را داشته تا درخواست های کاربران را به هر صفحه وب که توسط خودشان کنترل می شود، هدایت کنند. “و این یعنی خطر بزرگ برای کابران بی اطلاع خانگی”

نمونه پیام مهاجمان از طرف سازمان بهداشت جهانی که برای کاربران نمایش داده می شود و به کاربران می گوید برنامه ای را که دستورالعمل ها و اطلاعات مربوط به COVID-19 را ارائه می دهد دانلود و نصب کنند.

هنگامی که کاربران قربانی روی دکمه دانلود کلیک می کنند، یک فایل مخرب از مخزن Bitbucket بر روی سیستم کاربر و بدون آگاهی وی اجرا می شود.

در مرحله آخر حمله

یک فایل مخرب فشرده شده با MPRESS بر روی سیستم کاربر قربانی دانلود می شود. این فایل در اصل یک payload سرقت Oski است که اطلاعات سرقت شده را آپلود و از طریق یک سرور C&C برای مهاجمان ارسال می کند.

منبع: ایران سایبر