کمیته رکن چهارم – اخیراً محققان امنیتی ZDI گزارشی مبنی بر جزئیات فنی یک آسیب پذیری تزریق فرمان یا به اصطلاح Command Injection را در روترهای TP-Link منتشر کردند. این آسیب پذیری باشناسه CVE-2020-10882 قابل ردیابی است.

براساس آنالیز گزارش ZDI، آسیب پذیری تزریق فرمان (Command Injection) در برنامه باینری usr / bin / tdpServer/ در روتر آسیب پذیر وجود دارد. این برنامه باینری روی روتر (TP-Link Archer A7 (AC1750، نسخه ۵ سخت افزاری، معماری MIPS و فریم ور نسخه ۱۹۰۷۲۶ در حال اجرا است.

این آسیب پذیری در کد tdpServer جهت دستیابی به توابع مربوط به TP-Link onemesh وجود دارد. Onemesh یک تابع اختصاصی است و سیستم TP-Link onemesh به شما این امکان را می دهد شبکه وای فای خود را بصورت دلخواه طراحی کنید. همچنین با استفاده از ویژگی های رومینگ هوشمند وقتی کاربری در حال جابجایی در محدوده وای فای خود است می تواند اتصال قوی خود را حفظ کند. علاوه بر این، این سیستم را می توان به صورت مرکزی بر روی روتر اصلی مدیریت کرد زیرا تنظیمات و پیکربندی ها به طور خودکار در کل شبکه sync می شوند.

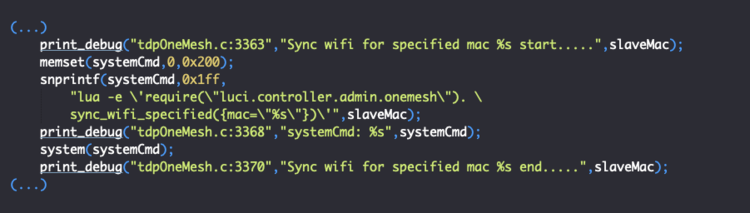

وقتی مقدار slaveMac توسط مهاجم کنترل شود می تواند عملیات تزریق فرمان را اجرایی کند

کاربران تحت تأثیر این آسیب پذیری باید نسخه فریم ور خود را به TP-Link A7 (US) _V5_200220 به روز رسانی کنند.

منبع: ایران سایبر