کمیته رکن چهارم – تیمی از محققان امنیتی که آسیب پذیری های سطح بالایی را در شبکه های ۴G LTE و ۵G شناسایی کرده بودند سه روز پیش در تاریخ ۱۳ آگوست حمله جدیدی به نام “ReVoLTE” را کشف و جزئیات آن را منتشر کردند. این نقص امنیتی تازه شناسایی شده به هکرها امکان شکستن فرآیند رمزگذاری تماس های صوتی VoLTE یا به اصطلاح Voice over LTE را می دهد و این امکان را برای مهاجمین فراهم می کند تا از تماس های تلفنی جاسوسی کنند.

طبق بررسی های به عمل آمده در حمله “ReVoLTE”، بهره برداری هکرها صرفا از اجرای ضعیف شبکه تلفن همراه LTE توسط ارائه دهندگان ارتباط از راه دور می باشد و باگ امنیتی در این خصوص در خود پروتکل VoLTE مشاهده نشده است. در این حمله شخص مهاجم قادر به استراق سمع تماس های تلفنی رمزگذاری شده قربانیان “هدفمند” می باشد.

پروتکل VoLTE یا Voice over Long Term Evolution یک ارتباط بی سیم با سرعت بالا و استانداردی برای تلفن های همراه و پایانه های داده از جمله دستگاه های اینترنت اشیاء (IoT) است که از فناوری دسترسی رادیویی ۴G LTE بهره می گیرد.

مشکل اساسی در این است که اغلب اپراتورهای تلفن همراه غالبا از کلید اصلی برای دو طرف تماس در یک اتصال رادیویی استفاده می کنند تا داده های صوتی بین تلفن و ایستگاه مرکزی، یعنی برج تلفن همراه را رمزگذاری کنند.

بنابراین در حمله جدید ReVoLTE هکرها از همان کلید اصلی که در ایستگاه های مرکزی تبادل می شود سوء استفاده کرده و محتویات تماس های صوتی توسط VoLTE را رمزگشایی می کنند.

استفاده مجدد از کلید اصلی مسئله جدیدی در این فناوری نیست و برای مهاجمان سایبری قابل پیش بینی است. این مسئله برای اولین بار توسط Raza & Lu مورد اشاره قرار گرفت اما حمله ReVoLTE آن را به یک حمله قابل عملیاتی شدن تبدیل کرد.

حمله ReVoLTE چگون عملیاتی می شود؟

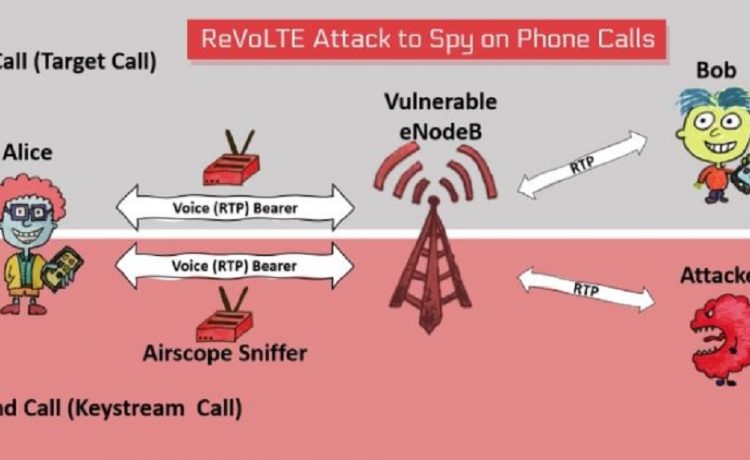

برای شروع این حمله، شخص مهاجم باید به ایستگاه اصلی شخص قربانی متصل شود و یک downlink Sniffer را برای بررسی و رکورد “تماس مورد نظر” به عنوان مرحله اول حمله ReVoLTE در حالت شنود قرار دهد.

هنگامی که قربانی “تماس مورد نظر” را قطع کرد، شخص مهاجم باید بلافاصله ظرف مدت ۱۰ ثانیه با قربانی تماس بگیرد که این امر شبکه آسیب پذیر را مجبور می کند در همان ارتباط رادیویی قبلی، تماس جدیدی را بین قربانی و مهاجم برقرار کند.

پس از اتصال تماس جدید مهاجم با شخص قربانی، در مرحله دوم مهاجم باید قربانی را درگیر مکالمه کند و آن را به صورت plaintext رکورد کند. این فرآیند به مهاجم کمک می کند کلید اصلی مورد استفاده در تماس بعدی را به اصطلاح هکرها reverse کند.

“استفاده مجدد از کلید اصلی هنگامی اتفاق می افتد که در تماس دوم از همان کلید رمزنگاری کاربر استفاده می شود. از آنجایی که این کلید برای هر اتصال رادیویی جدید به روز می شود، شخص مهاجم باید اطمینان حاصل کند که اولین پکت کلید اصلی وارد مرحله فعال سازی می شود”

تشخیص و اثبات حمله ReVoLTE

برای نشان دادن امکان عملیاتی شدن حمله ReVoLTE ، تیم دانشگاهی Ruhr Bochum این حمله را در یک شبکه تجاری آسیب پذیر و تلفن های تجاری اجرا کردند.

این تیم از آنالایزر downlink Airscope توسط نرم افزار Radio System برای sniff کردن ترافیک رمزگذاری شده همراه با سه تلفن مبتنی بر اندروید برای به دست آوردن متن شناخته شده در تلفن مهاجم استفاده کردند. سپس دو مکالمه رکورد شده را با هم مقایسه کردند، کلید رمزگذاری را تعیین و در نهایت بخشی از تماس قبلی را رمزگشایی کرند.

از آنجایی که این موضوع می تواند بر روی تعداد زیادی از ارائه دهندگان این فناوری در سراسر جهان تاثیر منفی داشته باشد، محققان امنیتی برنامه اندرویدی منبع باز را با نام ‘Mobile Sentinel’ منتشر کردند که می توان از آن برای تشخیص حمله ReVoLTE بهره گرفت.