کمیته رکن چهارم – سیسکو برای برطرف کردن آسیبپذیری در نرمافزار ویدئو کنفرانس JABBER یک بهروزرسانی منتشر کرد.

تبعات ناشی از این آسیبپذیری ممکن است بسیار خطرناک باشد و در صورت بهرهبرداری از آن، احراز هویت مهاجم غیرمجاز تأیید شده و در نتیجه میتواند از راه دور کد دلخواد را اجرا کند. شدیدترین و خطرناکترین نقص امنیتی مربوط به آسیبپذیری با شناسه CVE-۲۰۲۰-۳۴۹۵ و به دلیل اعتبارسنجی نادرست محتویات پیام است. با ارسال پیام مخرب و ساختگی Extensible Messaging and Presence Protocol (XMPP) توسط مهاجم، نرمافزار تحت تأثیر، مورد سوءاستفاده قرار میگیرد. این نقص دارای امتیاز CVSS ۹.۹ و شدت بحرانی است.

بنابر اظهارات منتشر شده از طرف شرکت سیسکو بهرهبرداری موفق از این آسیبپذیری موجب خواهد شد تا اپلیکیشن، برنامههای دلخواه را با سطح دسترسی حسابکاربریای که در حال اجرای نرمافزار کلاینت Jabber میباشد، بر روی سیستم هدف اجرا کند و منجر به اجرای کد دلخواه شود. این نقص پس از هشدار سیسکو مبنی بر بهرهبرداری از نقص روز صفرم نرمافزار روتر IOS XR به وجود آمد.

XMPP (که Jabber نامیده میشود) یک پروتکل ارتباطی مبتنی بر XML است که جهت سهولت در امر پیامرسانی فوری بین دو یا چند شبکه استفاده میشود، این پروتکل به گونهای طراحی شده است که توسعهپذیر بوده و امکان اضافه شدن قابلیتهای جدید ازجمله XEP-۰۰۷۱: XHTML-IM به آن وجود دارد. نقص Cisco Jabber در واقع ناشی از آسیبپذیری (cross-site scripting (XSS به هنگام تجزیهوتحلیل پیام XHTML-IM است.

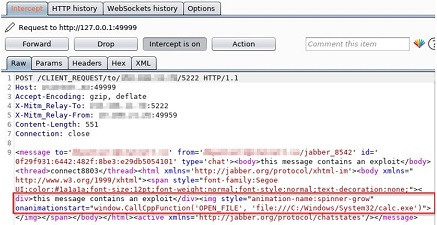

به گفته محققان Watchcom، این اپلیکیشین، پیامهای HTML ورودی را به خوبی بررسی نمیکند و در عوض آنها را از طریق فیلتر XSS معیوب، منتقل میکند؛ درنتیجه یک پیام مجاز XMPP، قطع و اصلاح شده و باعث خواهد شد تا اپلیکیشن، یک برنامه اجرایی دلخواه را که از قبل در مسیر فایل محلی اپلیکیشن وجود داشته را اجرا کند. برای این امر، از تابع آسیبپذیر (Chromium Embedded Framework (CEF یعنی یک فریمورک اوپن سورس که در مرورگر وب اپلیکیشنهای دیگر استفاده میشود، بهره گرفته میشود. این امر میتواند توسط مهاجم مورد سوءاستفاده قرار گرفته و منجر به اجرای فایل exe. در دستگاه قربانی شود.

بااین وجود، مهاجمان باید به دامنههای XMPP قربانی دسترسی داشته باشند تا جهت بهرهبرداری موفق از آسیبپذیری مذکور، پیام مخرب XMPP را ارسال کنند. علاوه بر این، سه نقص دیگر با شناسههای CVE-۲۰۲۰-۳۵۳۷ ، CVE-۲۰۲۰-۳۴۹۸ و CVE-۲۰۲۰-۳۴۳۰، میتواند جهت تزریق دستورات مخرب و افشای اطلاعات مورد بهرهبرداری قرار گیرند، ازجمله پسورد هش شده NTLM کاربران.

جهت کاهش خطرهای احتمالی، نرمافزار خود را به جدیدترین نسخه و نسخههایی که این آسیبپذیری در آنها رفع شده است (یعنی ۱۲.۱.۳ , ۱۲.۵.۲, ۱۲.۶.۳, ۱۲.۷.۲, ۱۲.۸.۳ و ۱۲.۹.۱) بهروزرسانی کنید.