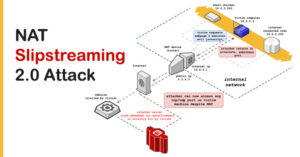

کمیته رکن چهارم – نوع جدیدی از حملات به نام NAT Slipstreaming، میتواند برای به خطرانداختن و افشای هر دستگاهی در یک شبکه داخلی استفاده شود. این حمله جدید (CVE-2020-16043 و CVE-2021-23961) بر اساس روشی است که پیشتر برای دورزدن مسیریابها و فایروالها و دسترسی به هر دستگاه مدیریتنشدهای در یک شبکه داخلی استفاده میشد.

این حمله که مبتنی بر جاوا اسکریپت است، برای اولین بار در اکتبر ۲۰۲۰ شناسایی شد. در این حمله، مهاجم کاربران را برای بازدید از یک وبسایت مخرب متقاعد میکند. به این صورت، امکان دورزدن محدودیتهای پورت مبتنی بر مرورگر و دسترسی از راه دور به خدمات TCP/UDP در دستگاه قربانی، برای مهاجم فراهم میشود، حتی اگر این سرویسها توسط فایروال یا NAT محافظت شوند.

از جمله دستگاههای آسیبپذیر که در معرض خطر این حمله قرار دارند، میتوان به چاپگرهای اداری، کنترلکنندههای صنعتی، دوربینهای IP و سایر رابطهای تاییدنشده اشاره کرد. در حال حاضر، شرکتهای گوگل، اپل، موزیلا و مایکروسافت، به منظور رفع خطر این حمله، وصلههایی را برای مرورگرهای کروم (v87.0.4280.141)، سافاری (v14.0.3)، فایرفاکس (v85.0) و اِج (v87.0.664.75) منتشر کردهاند.

منبع : The Hacker News