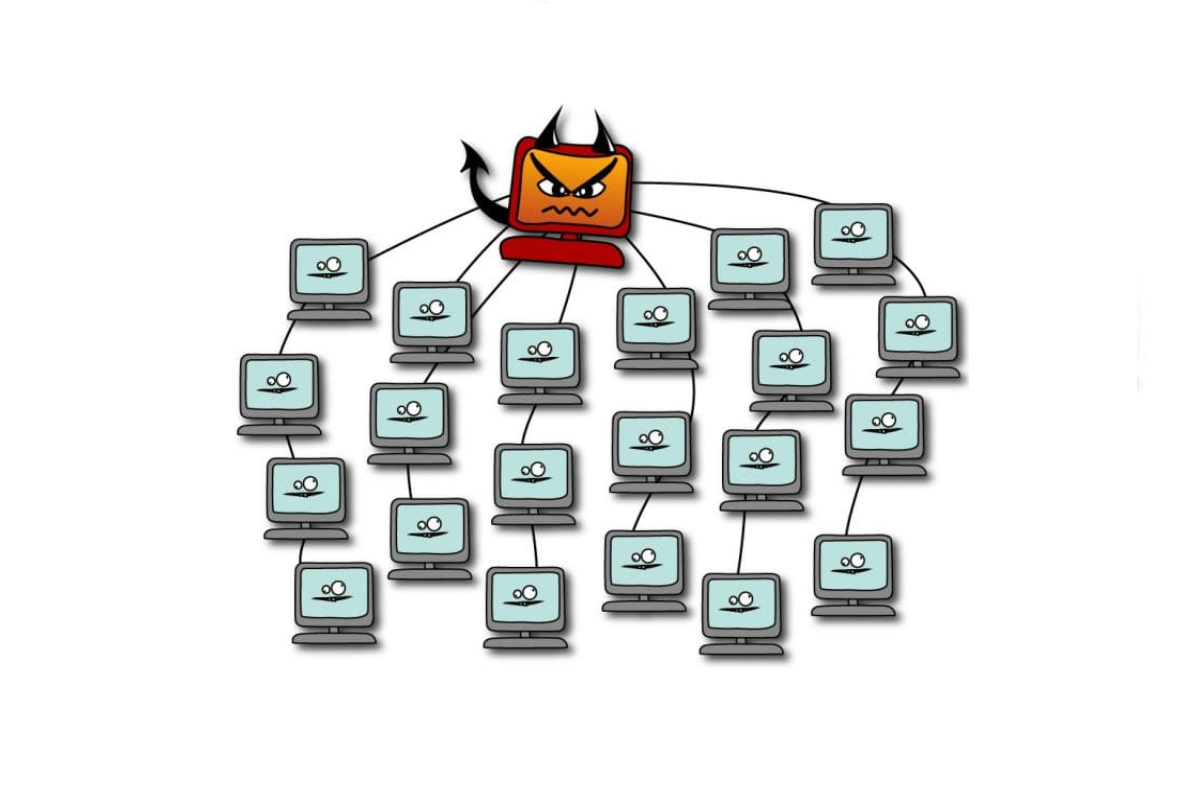

کمیته رکن چهارم – کارشناسان امنیت سایبری یک باتنت جدید به نام Socks5Systemz را کشف کردهاند که تاکنون هزارن دستگاه را آلوده کرده است.

باتنتی به نام Socks5Systemz دهها هزار سیستم را آلوده کرده است. این بدافزار پس از آلوده کرده سیستم، به صورت پنهانی از آن به عنوان proxy استفاده کرده و فعالیتهای غیرقانونی و مخربی انجام میدهد .این بدافزار رایانهها را آلوده میکند و آنها را به پراکسیهای انتقال ترافیک جهت ایجاد ترافیک مخرب، غیرقانونی یا ناشناس تبدیل میکند. این سرویس را به مشترکینی میفروشد که برای دسترسی به آن بین ۱ تا ۱۴۰ دلار در روز به صورت رمزنگاری پرداخت میکنند. باتنت Socks5Systemz دست کم از سال ۲۰۱۶ فعالیت داشته است.

ربات Socks5Systemz توسط بدافزار PrivateLoader و Amadey توزیع میشود که اغلب از طریق فیشینگ، کیتهای بهرهبرداری، آلوده سازی فایلها با بدافزار، فایلهای اجرایی آلوده شده به تروجان دانلود شده و از شبکههای P2P و غیره منتشر میشوند. نمونههایی که توسط BitSight مشاهده میشوند «previewer.exe» نام دارند و وظیفه آنها تزریق ربات پراکسی به حافظه میزبان و ایجاد پایداری برای آن از طریق یک سرویس ویندوز به نام «ContentDWSvc» است. بارگذاری ربات پروکسی یک DLL 32 بیتی ۳۰۰ کیلوبایتی است. از یک الگوریتم تولید دامنه (DGA) جهت اتصال به سرور کنترل و فرمان (C2) و ارسال اطلاعات پروفایل روی دستگاه آلوده استفاده میکند. در پاسخ، C2 میتواند یکی از دستورات زیر را برای اجرا ارسال کند:

- idle : هیچ عملی انجام ندهید.

- Connect: به سرور backconnect متصل شوید.

- Disconnect: سرور backconnect قطع ارتباط کنید.

- Updips: لیست آدرسهای IP مجاز برای ارسال ترافیک را بهروز کنید.

- Upduris: هنوز پیادهسازی نشده است.

دستور اتصال بسیار مهم است و به ربات دستور میدهد تا یک اتصال سرور پشتیبان را از طریق پورت ۱۰۷۴/TCP برقرار کند. پس از اتصال به زیرساخت، دستگاه آلوده اکنون میتواند به عنوان یک سرور پروکسی استفاده شود و به سایرین فروخته شود.

هنگام اتصال به سرور backconnect، از فیلدیهایی استفاده میکند که آدرس IP، رمز عبور پروکسی، لیست پورتهای مسدود شده و غیره را تعیین میکنند. این پارامترها تضمین میکنند که فقط رباتهای موجود در لیست مجاز و با اعتبار ورود لازم میتوانند با سرورهای کنترل تعامل داشته باشند و مسدود شوند.

BitSight یک زیرساخت کنترل گسترده از ۵۳ ربات پراکسی، بککانکت، DNS و سرورهای کسب آدرس را که عمدتاً در فرانسه و در سراسر اروپا (هلند، سوئد، بلغارستان) واقع شدهاند، ترسیم کرد.

از آغاز ماه اکتبر، تحلیلگران ۱۰۰۰۰ تلاش ارتباطی متمایز بر روی پورت ۱۰۷۴/TCP با سرورهای بککانکت شناسایی شده را ثبت کردند که نشان دهنده تعداد مساوی قربانیان است. دسترسی به خدمات پراکسی Socks5Systemz در دو سطح اشتراک، یعنی “Standard” و “VIP” فروخته میشود، که مشتریان از طریق درگاه پرداخت ناشناس (بدون KYC) “Cryptomus” پرداخت میکنند. مشترکین باید آدرس IP را که ترافیک پروکسی از آنجا منشأ میگیرد، اعلام کنند تا به لیست مجاز ربات اضافه شود.

مشترکین استاندارد به یک رشته و نوع پراکسی محدود می شوند، در حالی که کاربران VIP میتوانند از ۱۰۰-۵۰۰۰ رشته استفاده کنند و نوع پروکسی را روی SOCKS4، SOCKS5 یا HTTP تنظیم کنند.

باتنتهای پروکسی یک تجارت پرسود است که تأثیر قابل توجهی بر امنیت اینترنت و ربودن غیرمجاز پهنای باند دارد. این خدمات معمولاً برای دور زدن محدودیتهای جغرافیایی مورد استفاده قرار میگیرند که باعث محبوبیت آنها میشود.

منبع : افتانا