کمیته رکن چهارم – محققان شرکت برومیوم از شناسایی فایلی XLS خبر دادهاند که ماکروی تزریق شده در آن با استفاده از پروسه معتبر PowerShell اقدم به استخراج و اجرای فرامین مخرب جاسازی شده در یک تصویر میکند.

با توجه به عنوان و محتوای هرزنامههای ناقل این فایل Excel (شکل زیر) و همچنین برخی کدهای بکار گرفته شده در ماکرو بهنظر میرسد که تمرکز مهاجمان این حمله صرفا بر روی کاربران ایتالیایی باشد.

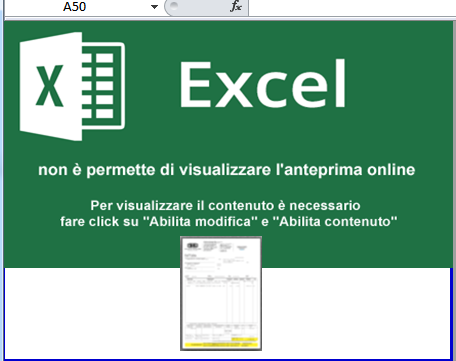

در صورت دریافت و اجرای فایل XLS، کاربر با صفحهای مشابه شکل زیر مواجه میشود که در آن تلاش شده تا با بهرهگیری از تکنیکهای مهندسی اجتماعی، قربانی متقاعد به کلیک بر روی دگمه Enable Content و در نتیجه فعال کردن بخش ماکرو در مجموعه نرمافزاری Office شود.

در صورت فعالسازی ماکرو، کد درون آن، ابتدا بررسی میکند که تنظیمات منطقهای سیستم عامل دستگاه بر روی کشور ایتالیا باشد. در غیراینصورت اجرای خود را متوقف کرده و از انجام هر گونه عملیات مخربی صرفنظر میکند.

![]()

اما در صورت فراهم بودن شرط مذکور، تصویری که نمونهای از آن – با اندکی تغییر – در زیر نمایش داده شده است بر روی دستگاه دریافت میشود.

اگر چه در نگاه اول چیز مشکوکی در این تصویر به چشم نمیخورد و تداعیکننده بازی معروف برادران سوپر ماریو است اما بخشهایی از آن حاوی پیکسلهایی است که کد درون ماکرو پس از استخراج آنها بر طبق الگوریتمی مشخص، اقدام به اجرا نمودنشان با استفاده از پروسه PowerShell میکند.

هدف اصلی این فرامین آلودهسازی دستگاه به بدافزارهایی همچون باجافزار GandCrab است.

پنهاننگاری (Steganography) که در جریان آن کدهای مخرب، درون فایلهای غیراجرایی همچون فایلهای تصویری مخفی میشود از جمله تکنیکهای مورد استفاده مهاجمان حرفهای است. هدف از بکارگیری تکنیکهای پنهاننگاری مخفی نگاه داشتن ارتباطات و کدهای مخرب از دید محصولات امنیتی نظیر ضدویروسها و دیوارههای آتش است.

در این سناریوها، کد تزریق شده در فایل، خود به تنهایی قابلیت اجرا نداشته و صرفا وظیفه انتقال دادهها – نظیر فرمان، کد مخرب، اطلاعات سرقت شده و … – را بر عهده دارد.

مشروح گزارش برومیوم در لینک زیر قابل دریافت و مطالعه است:

– https://www.bromium.com/gandcrab-ransomware-code-hiding-in-image/

علاوه بر استفاده از ضدویروس و ضدهرزنامه قدرتمند و بهروز و همچنین پیکربندی صحیح تنظیمات ماکرو، آموزش کاربران در پرهیز از اجرای فایلهای مشکوک و عدم کلیک بر روی لینکهای ناآشنا نقشی اساسی در ایمنسازی سازمان از گزند این نوع تهدیدات دارد.

توضیح اینکه فایل XLS مذکور و نمونه بدافزارهای دریافت شده توسط آن با نامهای زیر شناسایی میشوند:

Bitdefender:

– Trojan.XLS.Agent.O

– Gen:Variant.Jaik.35684

– Trojan.GenericKD.31609977

McAfee:

– RDN/Generic.dx

– RDN/Generic.grp

– RDN/Generic PWS.y

Sophos:

– Troj/DocDl-RSI

– Mal/Generic-S

منبع : شبکه گستر