کمیته رکن چهارم – در روزهای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی بر روی سیستم برخی کاربران ایرانی به نسخههای جدید باجافزار STOP به شرکت مهندسی شبکه گستر واصل شده است.

STOP از جمله باجافزارهایی است که در هر یک از نسخههای خود، پسوندی متفاوت از نسخه قبلی به فایلهای رمزگذاری شده الصاق میکند. فهرست پسوندهای بکار گرفته شده توسط این باجافزار به شرح زیر است:

.STOP, .SUSPENDED, .WAITING, .PAUSA, .CONTACTUS, .DATASTOP, .STOPDATA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu, .djvuu, .udjvu, .djvuq, .uudjvu, .djvus, .djvur, .djvut .pdff, .tro, .tfude, .tfudeq, .tfudet, .rumba, .adobe, .adobee, .blower, .promos, .promoz, .promock, .promoks, .promorad, .promorad2, .kroput, .kroput1, .charck, .pulsar1, .klope, .kropun, .charcl, .doples, .luces,.luceq, .chech, .proden, .drume, .tronas, .trosak, .grovas, .grovat, .roland, .refols, .raldug, .etols, .guvara, .browec, .norvas, .moresa, .verasto, .hrosas, .kiratos, .todarius, .hofos, .roldat, .dutan, .sarut, .fedasot, .forasom, .berost, .fordan, .codnat, .codnat1, .bufas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .stone, .redmat, .lanset, .davda, .poret, .pidon, .heroset, .myskle, .boston, .muslat, .gerosan, ,vesad, .horon, .neras, .truke, .dalle, .lotep, .nusar, .litar, .besub, .cezor, .lokas, .godes, .budak, .vusad, .herad, .berosuce, .gehad, .gusau, .madek, .tocue, .darus, .lapoi, .todar, .dodoc, .bopador, .novasof, .ntuseg, .ndarod, .access, .format, .nelasod, .mogranos, .cosakos, .nvetud, .lotej, .kovasoh

باجافزار STOP که نخستین نسخه آن در آذر ۱۳۹۷ شناسایی شد از روشهای مختلفی برای آلوده کردن سیستمها بهره میگیرد.

در یکی از این روشها، گردانندگان STOP با تزریق کد مخرب به برخی برنامههای موسوم به Crack،وKey Generator و Activator و بهاشتراکگذاری آنها در سطح اینترنت دستگاه کاربرانی را که اقدام به دریافت و اجرای این برنامهها میکنند را به باجافزار آلوده میسازند. متأسفانه این شیوه، اصلیترین دلیل انتشار موفق STOP در سطح کشور است. به خصوص آنکه در زمان اجرای چنین برنامههایی بسیاری از کاربران اقدام به غیرفعال کردن موقت ضدویروس خود کرده و همین مدت کم، برای اجرا شدن باجافزار و شروع فرایند رمزگذاری کافی خواهد بود.

یکی دیگر از روشهای مورد استفاده نویسندگان STOP برای انتشار این باجافزار، بکارگیری بسته بهرهجوی Fallout است. این بسته بهرهجو، از آسیبپذیری CVE-2018-8174 در بخش مدیریتکننده کدهای VBScript و از آسیبپذیری CVE-2018-4878 در محصول Adobe Flash Player سوءاستفاده کرده و کد مخرب مورد نظر مهاجمان – در اینجا باجافزار – را بر روی دستگاه قربانی بهصورت از راه دور نصب و اجرا میکند. مهاجمان معمولا بستههای بهرهجو را در سایتهای با محتوای جذاب یا سایتهای معتبر هک شده تزریق میکنند تا از این طریق در زمان مراجعه کاربر به سایت از آسیبپذیریهای موجود در سیستم عامل و نرمافزارهای نصب شده بر روی دستگاه سوءاستفاده شود. لازم به ذکر است که شرکت مایکروسافت اردیبهشت ماه سال قبل، همزمان با عرضه اصلاحیههای ماه میلادی می آسیبپذیری CVE-2018-8120 را ترمیم کرد. شرکت ادوبی نیز آسیبپذیری CVE-2018-4990 را در بهروزرسانیهای APSA18-09 و APSA18-17 اصلاح و برطرف کرد. بهروز بودن سیستم عامل Windows و نرمافزار Flash Player اصلیترین راهکار برای ایمن نگاه داشتن دستگاه در برابر این بسته بهرهجو محسوب میشود.

ایمیلهای با پیوست و لینک مخرب نیز دیگر روش انتشار STOP است.

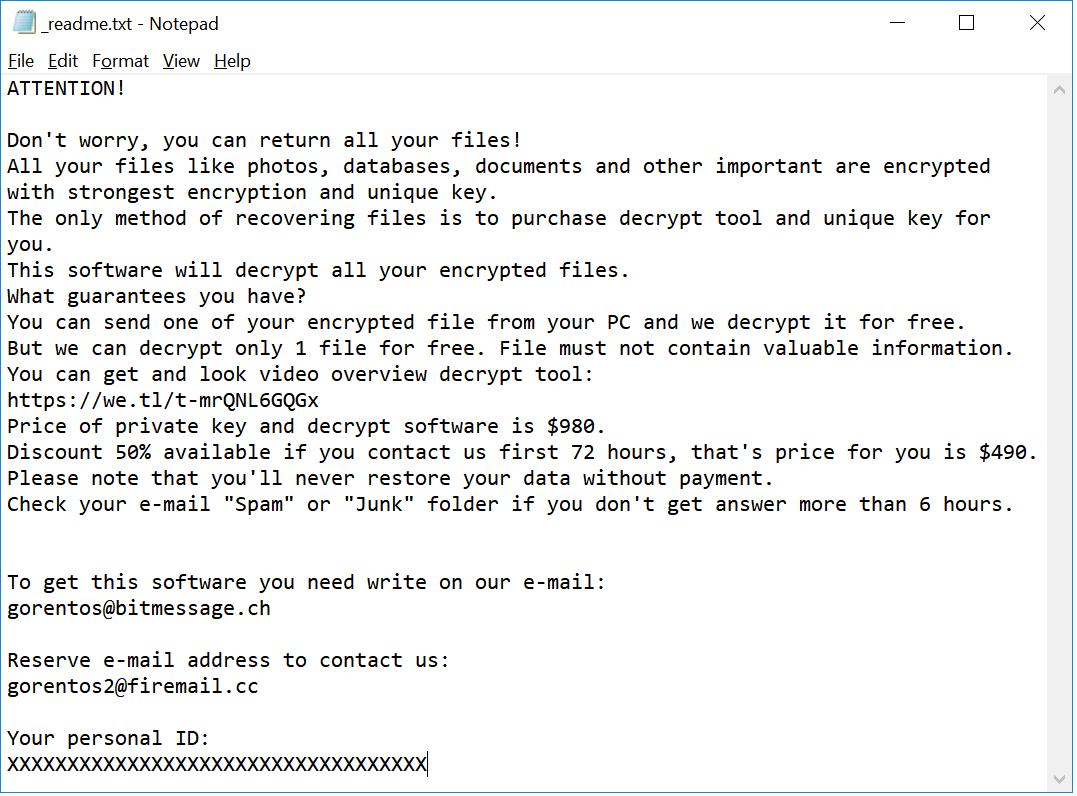

مبلغ اخاذی شده توسط این باجافزار ۹۸۰ دلار است که بر طبق آنچه که در اطلاعیه باجگیری (Ransom Note) آن درج شده است در صورتی که پرداخت ظرف ۷۲ ساعت پس از آلودگی انجام شود قربانی مشمول تخفیفی ۵۰ درصدی شده و این مبلغ به ۴۹۰ دلار کاهش مییابد.

STOP با اجرای فرامینی اقدام به حذف نسخههای موسوم به Shadow، غیرفعال نمودن قابلیت System Restore و متوقف کردن سرویسهای Windows Defender،و System Recovery و BITS میکند.

در برخی نمونهها از این باجافزار، از کلید رمزگذاری آفلاین (و نه آنلاین) استفاده میشود. در این صورت بکارگیری این ابزار برای بازگرداندن فایلها به حالت اولیه کارساز خواهد بود. توضیح اینکه بهمنظور شناسایی کلید رمزگذاری نیاز است که یک فایل رمز شده توسط باجافزار به همراه فایل اصلی آن (رمزگذاری نشده) در مسیر Settings | Bruteforcer به نرمافزار معرفی شود. حجم این دو فایل معرفی شده میبایست بیشتر از ۱۵۰ کیلوبایت باشد.

متأسفانه در حال حاضر راهکاری برای بازگردانی فایلهای رمز شده توسط کلیدهای ایجاد شده در حالت آنلاین بدون در اختیار داشتن کلید فراهم نیست. با این حال در برخی مواقع به دلایلی نظیر مصادره سرورهای حاوی کلید یا شناسایی اشکالی در فرایند رمزگذاری این امکان فراهم میشود که فایلها را به رایگان به حالت اولیه بازگرداند. بنابراین توصیه می شود که فایلهایی که پسوند آنها تغییر کرده را به همراه فایل Ransom Note آنها در محلی نگهداری کنید تا هر زمان که راهحلی جدید برای رمزگشایی کشف شد بتوان این فایلها را بازگردانی کرد.

مجددا تأکید میگردد که مؤثرترین راهکار در مقابله با باجافزارها، پیشگیری از آلوده شدن به آنهاست. پس همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.

منبع : شبکه گستر