کمیته رکن چهارم – Emotet یک بدافزار پیشرفته بانکی است که ساختاری پیمانهای و عملکردی کرمگونه دارد. هر چند Emotet مدتهاست که بهعنوان یکی از مخربترین و خسارتبارترین بدافزارهای بانکی در حال فعالیت است اما در روزهای اخیر چندین شرکت امنیتی نسبت به انتشار گسترده آن هشدار دادهاند.

Emotet بدافزاری چندشکلی (Polymorphic) است که ضدویروسهای سنتی مبتنی بر امضا را در برابر خود ناتوان میکند. همچنین با رویکرد پیمانهای و در قالب فایلهای DLL بهطور پیوسته قابلیتهای خود را بهروز میکند. علاوه بر آن، Emotet مجهز به تکنیکهای ضدتحلیلی نظیر ضدماشین مجازی است. بستری که بسیاری از تحلیلگران ویروس از آنها برای کالبدشکافی بدافزارها استفاده میکنند.

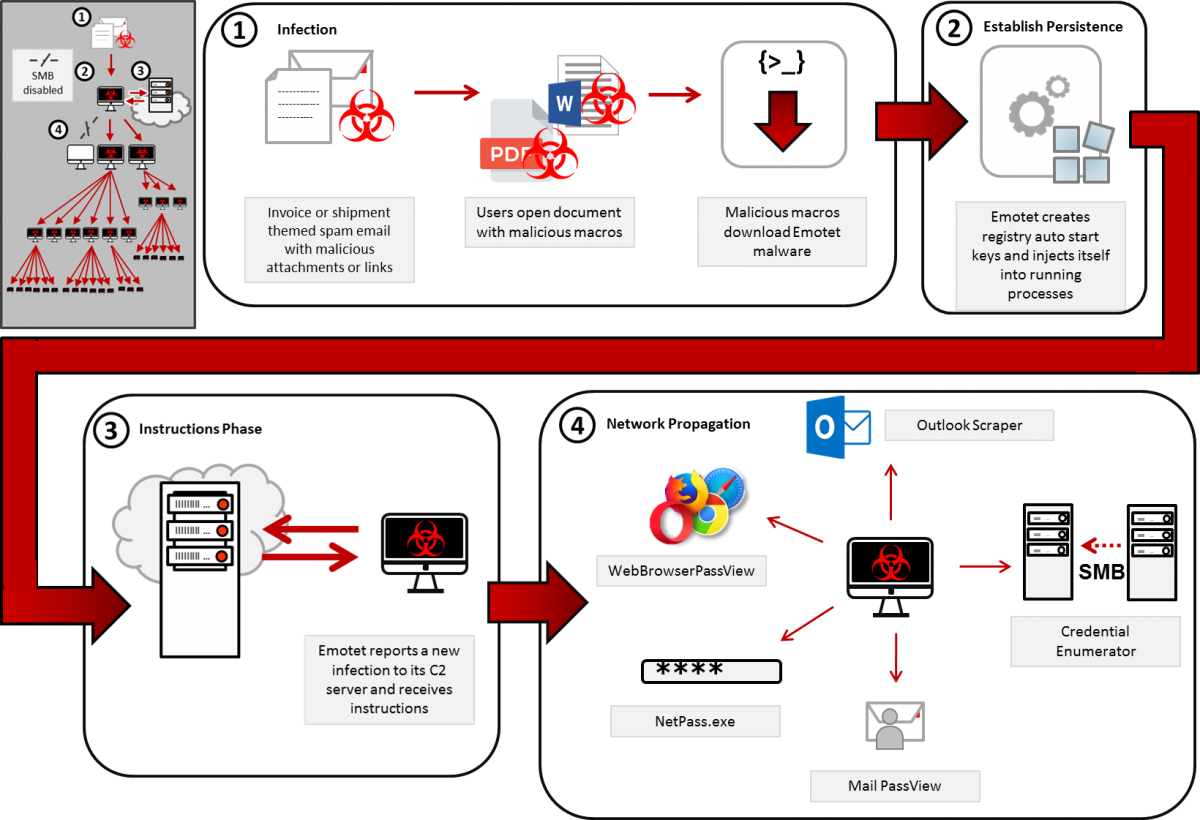

گروه پاسخگویی حوادث رایانهای آمریکا، روش رخنه اولیه به سازمان را هرزنامههای با پیوست یا لینکهای مخرب اعلام کرده است. در این هرزنامهها، اینطور القا میشود که موضوع ایمیل در خصوص رسیدهای PayPal، اطلاعرسانیهای انتقال محموله یا صورتحسابهای مهلت گذشته است.

فایلهایی که لینکهای درج شده در این هرزنامهها به آنها اشاره میکنند و همچنین پیوستهای این ایمیلها، فایلهای PDF حاوی کد مخرب یا فایلهای Office حاوی ماکرو هستند.

همان طور که اشاره شد Emotet دارای عملکرد کرمگونه بوده و قادر است تا خود را در سطح شبکه منتشر کند. در حال حاضر، از پنج ماژول زیر بدین منظور استفاده میشود:

- NetPass.exe – برنامه معتبری است که توسط NirSoft توسعه داده شده است. این نرمافزار قادر به کشف رمزهای عبور شبکهای ذخیره شده بر روی یک سیستم است.

- Outlook scraper – ابزاری است که اسامی و نشانیهای ایمیل را از نرمافزار Outlook قربانی استخراج نموده و با حساب کاربری او اقدام به ارسال هرزنامه و ایمیلهای فیشینگ به آنها میکند.

- WebBrowserPassView – نرمافزاری است که مهاجم را قادر به دستیابی به رمزهای عبور ذخیره شده در مرورگرهای زیر میسازد:

– Internet Explorer

– Mozilla Firefox

– Google Chrome

– Safari

– Opera

- Mail PassView – ابزار دیگری است که رمزهای عبور و جزییات حساب کاربری را از نرمافزارهای مدیریت ایمیل زیر جمعآوری میکند:

– Microsoft Outlook

– Windows Mail

– Mozilla Thunderbird

– Hotmail

– Yahoo! Mail

– Gmail

- Credential enumerator – یک فایل خودبازشونده RAR متشکل از دو جز است؛ یک جز کاشف و یک جز سرویس. از جز کاشف برای شناسایی منابع شبکهای نظیر پوشههای اشتراکی با سطح دسترس دسترسی نوشتن بر روی آنها از طریق پودمان Server Message Block – به اختصار SMB – یا اجرای حملات موسوم به سعی و خطا (Brute Force) بر ضد نامهای کاربری همچون administrator استفاده میشود. باید توجه داشت که دسترسی Emotet به SMB میتواند منجر به آلوده شدن کل دامنه (سرورهای و ایستگاههای کاری) گردد. بهمحض شناسایی شدن یک سیستم در دسترس، Emotet، جز سرویس را بر روی آن ذخیره نموده و سپس بدافزار را اجرا میکند.

برای ماندگارسازی، Emotet کد خود را به explorer.exe و سایر پروسههای در حال اجرا تزریق میکند. ضمن این که با ایجاد فرامین Scheduled Tasks و یا از طریق دستدرازی به محضرخانه (Registry) سبب اجرای خودکار خود در مراحل بعدی میشود.

همچنین، Emotet، اطلاعاتی نظیر نام دستگاه، موقعیت آن و نسخه سیستم عامل را جمعآوری نموده و اقدام به گزارش آلودگی به سرور فرماندهی میکند. سرور فرماندهی نیز در عوض تنظیمات و فرامینی نظیر اجرای بدافزارهای دیگر را به دستگاه آلوده شده ارسال میکند.

نشانی سرورهای فرماندهی Emotet، معمولا، دامنههایی ۱۶ نویسهای با پسوند eu است.

برای فرایب کاربر، نام فایلهای اجرایی بدافزار از پروسههای متعلق به برنامههای معروف و شناخته شده الگوبرداری شده است. هر چند که فایلهایی با نام تصادفی نیز در پوشههای سیستمی ایجاد و به عنوان سرویس بر روی دستگاه قربانی به اجرا در میآیند. نمونه هایی از اثرات این بدافزار به شرح زیر است:

– C:\Users\<username>\AppData \Local\Microsoft\Windows\shedaudio.exe

– C:\Users\<username>\AppData\Roaming\Macromedia\Flash Player\macromedia\bin\flashplayer.exe

– C:\Windows\11987416.exe

– C:\Windows\System32\46615275.exe

– C:\Windows\System32\shedaudio.exe

– C:\Windows\SysWOW64\f9jwqSbS.exe

پروسه آلودهسازی در روندنمای زیر به طور کامل تشریح شده است.

منبع : شبکه گستر