کمیته رکن چهارم – مهاجمان با ابداع روشی جدید، بسادگی موفق به عبور از سد بسیاری از محصولات ضدویروس متداول شدهاند.

بر اساس گزارشی که شرکت سیسکو آن را منتشر کرده، در حملات اجرا شده توسط این مهاجمان، از دو آسیبپذیری CVE-2017-0199 و CVE-2017-11882در مجموعه نرمافزاری Office بهرهجویی شده است.

هدف اصلی، آلوده کردن دستگاه کاربران به حداقل سه بدافزار Agent Tesla،و Loki و Gamarue اعلام شده است.

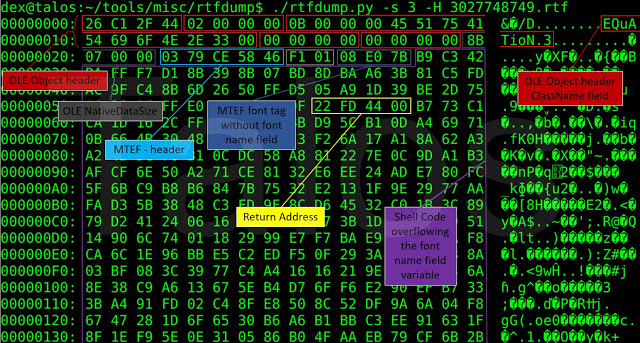

حمله با ارسال یک ایمیل با پیوست فایل Wordو (DOCX) آغاز میشود. فایل مذکور بهنحوی دستکاری شده که قادر به دریافت و اجرای یک فایل RTF باشد. وظیفه فایل RTF مذکور اجرای کدهای مخرب اصلی بر روی دستگاه قربانی است.

این مهاجمان برای عبور از سد نرمافزارهای ضدویروس متداول دستدرازیهای مختلفی را بر روی فایل RTF اعمال کردهاند.

فایلهای RTF از اجزای موسوم به OLE به همراه برچسبهای کنترلی متنوعی پشتیبانی میکند.

از سویی دیگر اکثر برنامههای اجراکننده RTF براحتی از بخشهایی از فایل که از آن سر در نمیآورند صرفنظر میکنند؛ اما در عین حال اجرای فایل را هم متوقف نمیکنند.

توجه به تمامی این موارد بوده که مهاجمان را قادر به مخفی نمودن موثر کدهای حاوی بهرهجو کرده است.

اما مبهمسازی (Obfuscation) تنها تکنیک مورد استفاده این مهاجمان نبوده. بررسیهای بیشتر مشخص میسازد که سرآیند OLE نیز تغییر داده شده است؛ بهنحوی که بخش حاوی کد بهرهجو در یک برچسب (Tag) فونت در فایل RTF جاسازی شده است.

روشها مذکور در عمل بسیاری از ضدویروسهای موسوم به سنتی را از شناسایی بهرهجوها و کدهای مخرب آنها عاجز کرده است.

همانطور که اشاره شد در جریان این حملات در نهایت دستگاه کاربر به بدافزارهای Agent Tesla،و Loki و Gamarue آلوده میشود.

Agent Tesla، ابزاری برای سرقت اطلاعات است؛ از جمله قابلیتهای آن میتوان به توانایی سرقت رمز عبور ۲۵ برنامه پراستفاده همچون مرورگرها، نرمافزارهای مدیریت ایمیل و مدیریت FTP اشاره کرد. ضمن اینکه امکان دسترسی از راه دور به دستگاه آلوده شده را نیز برای مهاجمان فراهم میکند.

Loki نیز در زمره بدافزارهای سارق اطلاعات قرار میگیرد. بهتازگی نیز قابلیت سرقت رمز عبور کیفهای ارز رمز به آن افزوده شده است.

Gamarue، ضمن توانایی سرقت اطلاعات، امکان دسترسی از راه دور را نیز برای مهاجمان فراهم میکند.

مشروح گزارش سیسکو در لینک زیر قابل دریافت و مطالعه است: