کمیته رکن چهارم – متخصصان امنیتی اولین گروه از بات نت هایی را شناسایی کردند که در بستر بلاکچین به انجام فعالیت های مخرب می پرداختند.

به نقل از «securityaffairs»؛ متخصصان امنیتی ، آنتونیو پیرازی (Antonio Pirozzi) و پیرلوئیجی پگانینی (Pierluigi Paganini) اولین بات نت کاملا کاربردی که بر اساس پروتکل بیت کوین ساخته شده است را معرفی کردند.

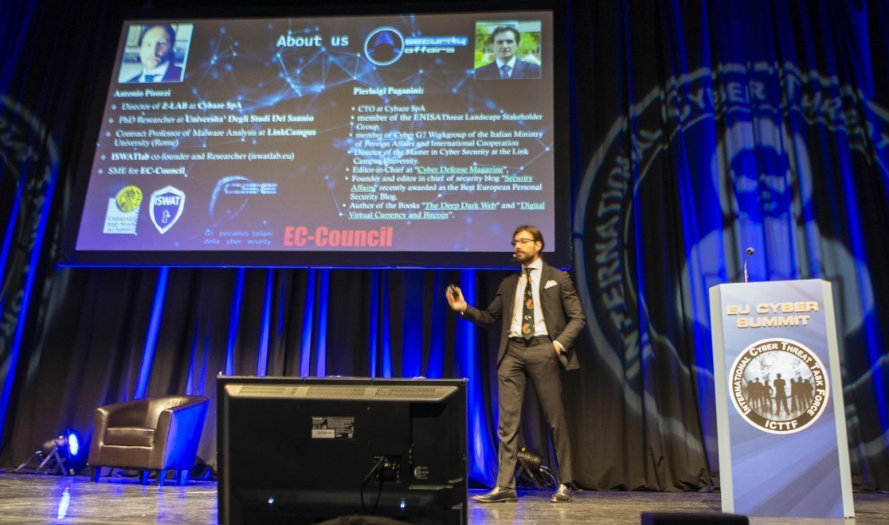

آنتونیو پیرازی، مدیر آزمایشگاه بدافزار زی لب (ZLab) شرکت سایبیز (Cybaze)، در اجلاس تهدیدات سایبری اتحادیه ی اروپا در دوبلین ، تحقیقاتی را که با همکاری پیرلوئیجی پگانینی انجام داده بود را عرضه کرد. این پژوهش درباره ی سوءاستفاده ی کلاه برداران از بلاکچین برای اهداف مخرب بود.

این پنل، دارای عنوان «بات چین (BOTCHAIN) ملقب به نیمه ی تاریک بلاک چین» بود نام داشت و شامل جزئیات اولین بات نت کاملا کاربردی که بر اساس پروتکل بیت کوین ساخته شد، بود.

بلاکچین دارای طراحی فقط خواندنی بوده و نسبت به اصلاح داده ها مقاوم است. همچنین این سامانه اسناد ثبت شده ی معاملات بین ۲ طرف را در راه قابل تایید و اطمینان ، بدون نیاز به یک شخص ثالث ، فراهم می کند.

قابلیت های یاد شده، بلاکچین را تبدیل به یک فن آوری ممتاز برای نرم افزار های مختلف می کند که شامل نرم افزار مراقبت های بهداشتی ، ردیابی زنجیره ی تامین ، قراردادهای هوشمند و مدیریت هویت است)؛ اما این فن آوری نیز می تواند توسط مجرمان سایبری، برای فعالیت های مخرب مورد سوءاستفاده قرار گیرد.

پیرازی توضیح داد که جنایتکاران سایبری هم اینک نیز از قابلیت بلاک چین در حمله هایی در زمینه های مختلف استفاده کرده اند. برای مثال می توان به بازار سیاه معروف کارت های اعتباری «Joker stash» اشاره کرد. که یک سیستم نام دامنه (DNS) نظیر به نظیر (P2P) که بر پایه ی بلاک چین بود را در برگرفت.

وبسایت فروش خودکار کارت های اعتباری (AVC) در سال ۲۰۱۷ با استفاده از سامانه ی نام دامنه بلاک چین، در کنار دامنه ی تور (Tor) راه اندازی شد. هدف، پنهان سازی فعالیت های مخرب و برپایی یک پلتفرم مقاوم در برابر تهدیدات بود. دامنه های سطح بالا (TLD) بر پایه ی بلاک چین مانند «bit» ، «bazar» و «coin» سطح جدیدی از مخفی سازی را به جنایتکاران سایبری ارائه می دهد. مجرمان از این فن آوری برای پنهان کردن بازار آنلاین خود استفاده می کنند.

پیرازی به مطالعات انجام شده توسط محققان دانشگاه آلمانی «RWTH Aachen» اشاره کرد. این پژوهش ها نشان می دهد که بلاکچین می تواند به عنوان یک حافظه ی دائمی برای هرگونه اطلاعاتی مورد استفاده قرار گیرد؛ حتی اگر این اطلاعات غیرقانونی شامل محتوای پرنوگرافی کودکان و تبلیغات تروریستی باشد. متخصصان، معاملات بیت کوین را مورد بررسی قرار داده و حداقل ۲۷۴ لینک مربوط به مطالب کودک آزاری یا خدمات دارک وب را کشف کردند.

پیرازی و پگانینی عملا ثابت کرده اند که مجرمان سایبری می توانند از بلاک چین در جهت هدف های ویرانگر خود استفاده کنند.

پیرازی توضیح داد:

جنایتکاران سایبری می توانند زمینه ی «OP-RETURN» یک معامله ی بیت کوین را برای ارائه ی مکانیزم کنترل بدافزار، دستورات بات نت یا مکانیزم توزیع بدافزار، مورد سوءاستفاده قرار دهند. همانطور که توسط کریستین کرم (Christian Karam) محقق اینترپل و ویتالی کملوک (VITALY Kamluk)، متخصص کسپرسکی، در طول اجلاس بلک هت (Black Hat) آسیا در سال ۲۰۱۶ شرح داده شد.

پگانینی افزود:

تحقیق ما نشان می دهد که استفاده از بلاکچین برای ایجاد یک مکانیزم فرماندهی و کنترل برای یک بدافزار که بیشترین بهره را از این فناوری می برد، امکان پذیر است. باتچین ، اولین بات نت کاملا کاربردی است که برپایه ی پروتکل بیتکوین ساخته شد. بسیاری از مجرمان ، ازجمله گروه های «APT» ، اکنون دارای قابلیت های فنی برای توسعه ی این گونه بات نت ها هستند. به همین دلیل کشف چگونگی سوءاستفاده از بلاکچین توسط مهاجمان بسیار مهم است.

پیرازی ذکر کرد که در گذشته گروه های تحقیقاتی دیگری نیز بررسی هایی را در مورد امکان استفاده از فناوری بلاکچین به عنوان زیرساخت بات نت ها ، انجام داده اند. مهم ترین آن ها «Zombiecoin» ، «Botract» و «UnblockableChains» هستند. ۲ مورد آخر بر پایه ی اتریوم (Ethereum) هستند.

وی در ادامه گفت:

برخلاف دیگر بات نت های مشابه، بات چین دارای قابلیت دسترسی بالا است؛ به دلیل اینکه دستگاه های آلوده، هیچ آدرس فرماندهی و کنترلی هارد کد شده ای ندارند، مهاجمان می توانند از هر کیف پولی به عنوان نمونه ای از آن استفاده کنند. در مقابل Zombiecoin از خدماتی پنهان برای شناسایی فرماندهی و کنترل پویا استفاده می کند. همانند بات نت «SKYNET» در سال ۲۰۱۲٫

مدیر زی لب توضیح داد:

کلاهبرداران در طول سال روش های مختلفی را برای ایجاد توپولوژی های انعطاف پذیری و نهان سازی بات نت های خود اتخاذ کرده اند. از «IRC» یا «HTTP» ساده تا «UPD» در مقابل «TCP»، شبکه ی «P2P»، «DGA» یا سوءاستفاده از خدمات ابری. همه ی این تکنیک ها پس از اینکه توپولوژی شبکه کشف شود، آسیب پذیر بوده و توسط شرکت های امنیتی و نظامی قابل تخریب است. در این طرح اثبات مفهوم (PoC)، کشف و تجزیه و تحلیل یک بات، همه ی بات نت یا بخشی از آن را فاش نمی کند.

پگانینی ذکر کرد:

البته هنگام مواجه شدن با بات نتی که از بیت کوین هایی بر پایه ی بلاک چین استفاده می شود، یک جنبه ی اقتصادی نیز وجود دارد که باید به آن رسیدگی شود. ما در تحلیل و بررسی های خود به این نتیجه رسیده ایم که برای مجرمان مُصِر که می خواهند از آن در حملات هدفمند خود استفاده کنند،. چالشی وجود ندارد.

گاوین آندرسون (Gavin Andreson) دانشمند ارشد بنیاد بیت کوین اعلام کرد:

به دلیل هزینه های معامله که هکر ها مجبور به پرداخت آن هستند ، استفاده از سامانه فرماندهی و کنترل بسیار گران خواهد بود.

آندرسون همچنین اشاره کرد که اوپراتورهای بات نت نمی خواهند هیچ گونه سابقه ی دائمی از جنایاتشان، وجود داشته باشد.

پیرازی همچنین اظهار داشت:

گر شما هزینه ی بسیار کمی برای معامله پرداخت کنید، ممکن است معامله ی شما هرگز مورد تایید نشود قرار نگرفته و بسته شود. این محدودیتی برای اوپراتورهای بات نت است؛ اما لحظات خاصی نیز در بازار بیت کوین وجود دارد که برای ایجاد یک معامله مناسب هستند؛ زیرا هزینه های معامله در هر بایت کم می شود. کلاه برداران می توانند از این لحظات استفاده کرده و یک کمپین عظیم مخرب را راه بیاندازند.

این یک نظر مشترک بین برخی از کارشناسان امنیتی و سازمان های اجرای قانون است که مجرمان سایبری می توانند سوءاستفاده از بلاکچین را برای اهداف نابودگر، آغاز کنند.این تحقیق شامل تعدادی پیشنهاد و نکات باز در جهت کاهش تهدیدات یاد شده است.

کارشناسان امنیتی توضیح دادند که یک راه حل ممکن، استفاده از لیست سیاه برای ماینر است. این کار به منظور جلوگیری از تایید اعتبار بلوک هایی است که شامل محتویات مخرب هستند؛ اما مشکل باقی مانده، شناسایی این بلوک های خاص است. این کار به علت معرفی مکانیزم های مبهم ، بسیار دشوار است.

بسیاری از متخصصان بر این باورند که رایانه های کوانتومی، اجازه ی تغییر داده ها را در هر معامله می دهند؛ اما این امر اکنون امکان پذیر نیست و احتمالا معرفی رمزنگاری کوانتومی مانع آن خواهد شد.

در حال حاضر ، خراب کردن رابطه ی بین بات و فرماندهی و کنترل غیر ممکن است ؛ گذشته از این، شناسایی معاملاتی که درگیر این مسئله هستند ، نیاز به تحلیل و بررسی هشیارانه دارد.

منبع : سایبربان