کمیته رکن چهارم – گوگل متدهای زیادی برای فیلتر کردن برنامه های مخرب در Google Play پیاده سازی کرده است، اما هنوز هم مهاجمان راه های مختلفی برای نفوذ به فروشگاه گوگل و آلوده کردن دستگاه های کاربر در اختیار دارند. محققان امنیتی ۵۶ برنامه مخرب را در فروشگاه گوگل شناسایی کردند که هدف آنها ارتکاب کلاهبرداری در تلفن همراه با استفاده از خانواده بدافزار مخرب جدیدی موسوم به “Tekya” بوده است.

بدافزار مخرب Tekya در Play Store

این نرم افزار مخرب داده های کاربران مانند اعتبارات، ایمیل، پیام متنی و موقعیت جغرافیایی را به سرقت می برد. بدافزار Tekya در ۵۶ برنامه آندرویدی مخفی می باشد که بیش از ۱ میلیون بار در سراسر جهان توسط کاربران مختلف دانلود شده است. از میان ۵۶ برنامه، ۲۴ مورد شامل برنامه هایی است که بچه ها برای بازیها و مسابقات معمایی استفاده می کنند.

محققان امنیتی دریافتند که “بدافزار Tekya برای جلوگیری از شناسایی توسط Google Play Protect، از کد های بومی استفاده نمیکند و در عوض از مکانیزم” MotionEvent “در Android برای تقلید از عملکرد کاربر و ایجاد کلیک بهره می گیرد.” MotionEvent یک مکانیزم در یک دستگاه آندرویدی است که برای گزارش مواردی از قبیل ماوس، قلم، انگشت و روادیدهای trackball استفاده می شود.

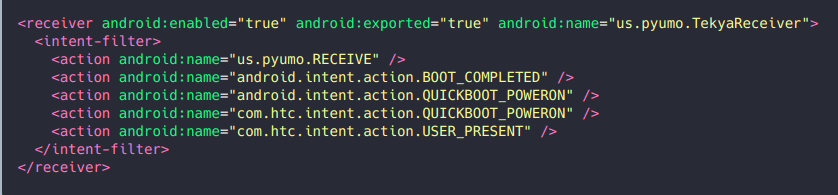

با این کمپینی که هکرها راه اندازی کردند، نسخه های مشروع و قانونی برنامه را با نسخه های جعلی که شامل بدافزار می باشد کلون می کنند. پس از نصب این بدافزار در دستگاه، یک receiver ثبت و تعدادی عملیات مختلف را در دستگاه انجام می دهد.

اقداماتی که receiver یا “us.pyumo.TekyaReceiver” ثبت شده انجام می دهد:

‘BOOT_COMPLETED’ to allow code running at device startup (“cold” startup)

‘USER_PRESENT’ in order to detect when the user is actively using the device

‘QUICKBOOT_POWERON’ to allow code running after device restart

هدف اصلی این بدافزار کلیک کاربران بر روی بنرهای تبلیغاتی از آژانس هایی مانند AdMob ، AdLob ، AppLovin ، Facebook و Unity Google است.

در ادامه می توانید لیست کامل برنامه های آلوده را مشاهده کنید:

Package_name Gp Installs

caracal.raceinspace.astronaut 100000

com.caracal.cooking 100000

com.leo.letmego 100000

com.caculator.biscuitent 50000

com.pantanal.aquawar 50000

com.pantanal.dressup 50000

inferno.me.translator 50000

translate.travel.map 50000

travel.withu.translate 50000

allday.a24h.translate 10000

banz.stickman.runner.parkour 10000

best.translate.tool 10000

com.banzinc.littiefarm 10000

com.bestcalculate.multifunction 10000

com.folding.blocks.origami.mandala 10000

com.goldencat.hillracing 10000

com.hexa.puzzle.hexadom 10000

com.ichinyan.fashion 10000

com.maijor.cookingstar 10000

com.major.zombie 10000

com.mimochicho.fastdownloader 10000

com.nyanrev.carstiny 10000

com.pantanal.stickman.warrior 10000

com.pdfreader.biscuit 10000

com.splashio.mvm 10000

com.yeyey.translate 10000

leo.unblockcar.puzzle 10000

mcmc.delicious.recipes 10000

mcmc.delicious.recipes 10000

multi.translate.threeinone 10000

pro.infi.translator 10000

rapid.snap.translate 10000

smart.language.translate 10000

sundaclouded.best.translate 10000

biaz.jewel.block.puzzle2019 5000

biaz.magic.cuble.blast.puzzle 5000

biscuitent.imgdownloader 5000

biscuitent.instant.translate 5000

com.besttranslate.biscuit 5000

com.inunyan.breaktower 5000

com.leo.spaceship 5000

com.michimocho.video.downloader 5000

fortuneteller.tarotreading.horo 5000

ket.titan.block.flip 5000

mcmc.ebook.reader 5000

swift.jungle.translate 5000

com.leopardus.happycooking 1000

com.mcmccalculator.free 1000

com.tapsmore.challenge 1000

com.yummily.healthy.recipes 1000

com.hexamaster.anim 500

com.twmedia.downloader 100

com.caracal.burningman 50

com.cuvier.amazingkitchen 50

bis.wego.translate 0

com.arplanner.sketchplan 0

com.arsketch.quickplan 0

com.livetranslate.best 0

com.lulquid.calculatepro 0

com.smart.tools.pro 0

com.titanyan.igsaver 0

hvt.ros.digiv.weather.radar 0

md.titan.translator 0

scanner.ar.measure 0

toolbox.artech.helpful 0

toolkit.armeasure.translate 0

گزارش ارائه شده نشان می دهد که مهاجمان هنوز هم می توانند راه هایی برای دور زدن Google Play و نفوذ به برنامه های مخرب پیدا کنند.

به کاربران توصیه می شود قبل از نصب برنامه ها، پیش زمینه برنامه و اعتبار شرکت توسعه دهنده آن را بررسی کنند.

منبع: ایران سایبر