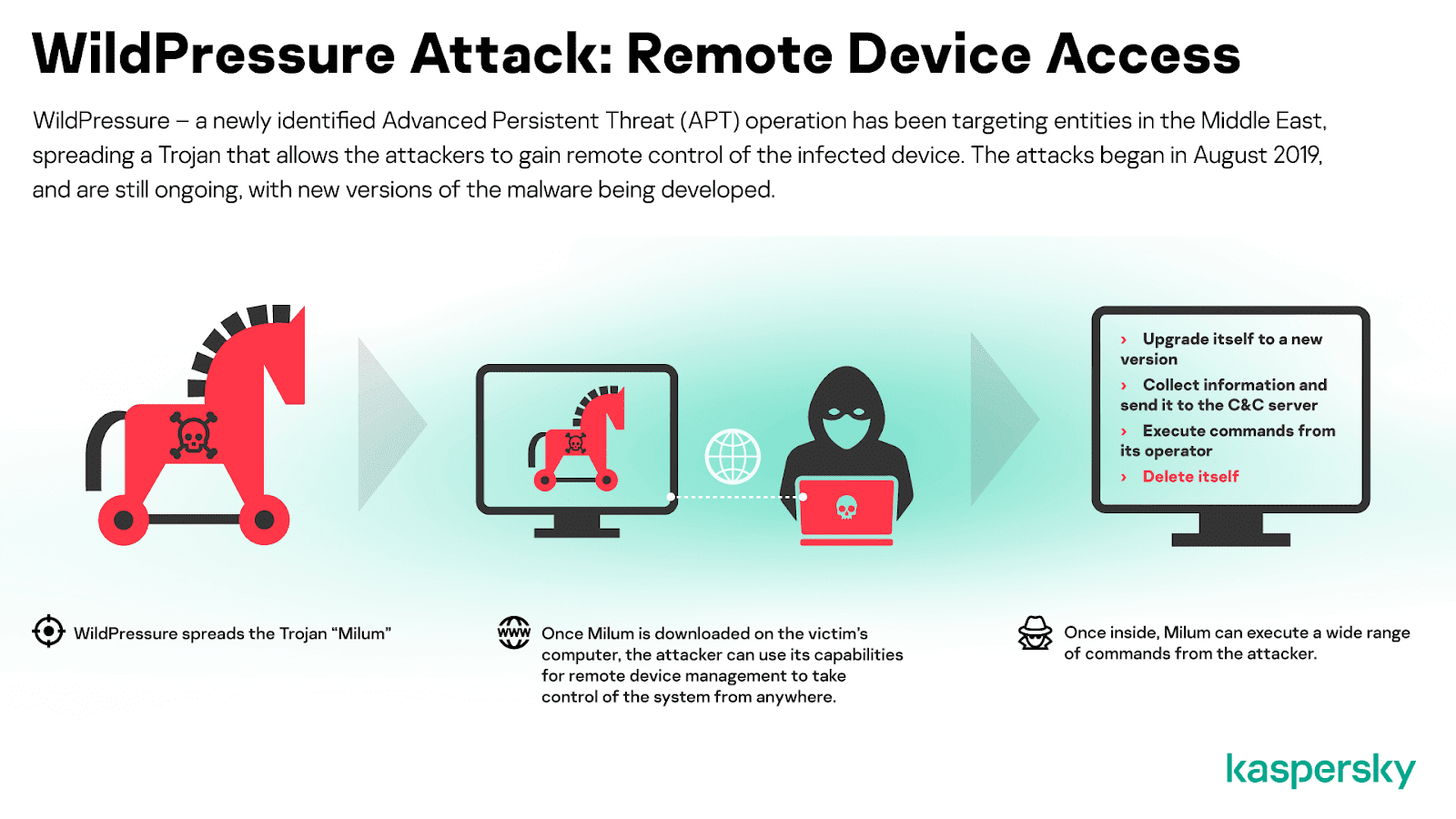

کمیته رکن چهارم – طبق گزارشات دریافتی اخیرا یک گروه جدید (APT(Advanced persistent threat سازمان های مختلفی را در خاورمیانه با نام عملیات WildPressure برای توزیع Milum RAT و کنترل دستگاه آلوده هدف قرار می دهد. Milum RAT اولین بار در آگوست سال ۲۰۱۹ توسط محققان کسپرسکی شناسایی و کشف شد. این RAT با زبان ++C نوشته شده و کمپین جدید شناسایی شده هیچ شباهتی با ورژن قدیمی این بدافزار ندارد.

بر اساس تجزیه و تحلیل دامنه های (C2 (upiserversys1212 [.] com اکثر IP های بازدید کننده از خاورمیانه است.

مهاجمان برای راه اندازی کمپین خود تعدادی سرورهای شخصی مجازی (VPS) را از OVH اجاره کرده و دامنه هایی با سرویس ناشناس پروکسی به ثبت رسانده اند.

به نظر می رسد WildPressure یک گروه جدید و دارای عملکرد بی نظیری می باشند و هیچ شباهتی با سایر برنامه های مخرب به اشتراک گذاشته شده ندارند.

منبع: ایران سایبر