کمیته رکن چهارم – گسترش سریع اینترنت محیطی ایدهآل برای رشد بدافزارها فراهم کرده است. با اتصال افراد و سازمانهای بیشتری به اینترنت، فرصتهای بیشتری برای مجرمان سایبری ایجاد میشود تا از آسیبپذیریهای موجود در سیستمها و شبکهها سواستفاده کنند.

افزایش اتصال همچنین گسترش بدافزارها را تسهیل کرده است و باعث میشود بازیگران مخرب بتوانند آثار خود را در سراسر جهان توزیع کنند. امروزه مردم و سازمانها بیش از هر زمان دیگری به فناوری دیجیتال متکی هستند. این اتکا به فناوری، محیطی را ایجاد کرده است که در آن نرمافزارهای مخرب میتوانند آسیبهای قابل توجهی برای کاربران ایجاد کنند. همانطور که مردم اطلاعات حساستری را بهصورت آنلاین ذخیره میکنند، مانند اطلاعات هویت شخصی، دادههای مالی و اسرار تجاری، پاداشهای بالقوه برای مجرمان سایبری افزایش مییابد و آنها را به سمت توسعه بدافزارهای پیچیدهتر تشویق میکند.

با گذشت زمان، انگیزههای مجرمان سایبری تکامل یافته است. در روزهای اولیه گسترش اینترنت، بسیاری از هکرها سیستمها را برای سرگرمی یا نشان دادن مهارتهای خود هدف قرار میدادند.

جرایم سایبری به یک تجارت پرسود تبدیل شده است و مجرمان قصد دارند دادهها را سرقت کنند، خدمات را مختل کنند یا از قربانیان اخاذی کنند.

این تغییر در انگیزه منجر به توسعه بدافزارهای پیشرفته و مضرتری شده است که برای دستیابی به این اهداف مخرب طراحی شدهاند.

برای مبارزه با افزایش حملات بدافزار، افراد و سازمانها باید رویکردی فعالانه برای امنیت سایبری داشته باشند، ازجمله اجرای اقدامات امنیتی قوی، آموزش کاربران در مورد تهدیدات بالقوه، و مطلع شدن از آخرین روند بدافزارها و مسیرهای حمله.

حمله بدافزاری چیست؟

حمله بدافزاری یک حمله سایبری است که در آن نرمافزار مخرب، که معمولا بهعنوان بدافزار شناخته میشود، برای دسترسی غیرمجاز به سیستم یا شبکه رایانهای استفاده میشود.

بدافزار نرمافزاری است که برای آسیب رساندن یا مختل کردن سیستمهای کامپیوتری، سرقت اطلاعات حساس یا انجام فعالیتهای مخرب طراحی شده است.

حملات بدافزار میتواند به اشکال مختلف مانند ویروسها، وُرمها، تروجانها، باجافزارها، جاسوسافزارها، ابزارهای تبلیغاتی مزاحم و روتکیتها رخ دهد. هر یک از این نوع بدافزارها ویژگیها و روشهای عملکرد خود را دارند. حملات بدافزار اغلب با دانلود یا نصب ناخواسته یک برنامه مخرب توسط کاربر آغاز میشود.

این مهم، ممکن است از طریق پیوستهای ایمیل، لینکهایی به وبسایتهای آلوده، یا حتی بروزرسانیهای نرمافزاری که قانونی به نظر میرسند اما در اصل بدافزار هستند، رخ دهد.

پس اینکه بدافزار نصب شد، میتواند فعالیتهای مخرب مختلفی را انجام دهد.

بهعنوان مثال، ممکن است اطلاعات حساسی مانند نام کاربری، رمز عبور و شماره کارت اعتباری را بدزدد یا فایلها را رمزگذاری کند و برای بازگرداندن دسترسی، از قربانی درخواست باج کند.

بدافزار همچنین میتواند برای بهدست آوردن کنترل سیستم یا شبکه رایانهای مورد استفاده قرار گیرد و آن را به یک “باتنت – BotNet” تبدیل کند که میتواند برای انجام حملات بیشتر یا انجام سایر فعالیتهای مخرب مورد استفاده قرار گیرد.

بدافزار میتواند عواقب شدیدی برای افراد و سازمانها داشته باشد، ازجمله:

ضرر مالی: مجرمان سایبری اغلب از بدافزار برای سرقت اطلاعات مالی حساس مانند جزئیات کارت اعتباری و اعتبار بانکی استفاده میکنند. از این دادهها میتوان برای ارتکاب کلاهبرداری استفاده کرد که منجر به زیان مالی قابل توجهی برای قربانیان میشود.

سرقت هویت: اطلاعات شخصی دزدیده شده توسط بدافزار میتواند برای ارتکاب سرقت هویت مورد استفاده قرار گیرد و باعث آسیب طولانی مدت به سابقه اعتباری و شهرت فرد شود.

از دست دادن بهرهوری: آلودگیهای بدافزاری میتواند باعث کند شدن سیستمها و یا از کار افتادن یا غیرقابل استفاده شدن سیستمها شود که منجر به کاهش بهرهوری برای افراد و سازمانها میشود.

لطمه به شهرت: سازمانهایی که متحمل حملات بدافزار میشوند، ممکن است با آسیب شدید اعتبار مواجه شوند، زیرا مشتریان و شرکا ممکن است اعتماد خود را به توانایی آنها برای محافظت از دادههای حساس را از دست بدهند.

جریمههای قانونی و نظارتی: سازمانهایی که به دلیل آلودگی به بدافزار دچار نقض دادهها میشوند، ممکن است با مجازاتهای قانونی و نظارتی مواجه شوند، بهویژه اگر از قوانین حفاظت از داده یا مقررات خاص آن صنعت، پیروی نکنند.

محافظت در برابر حملات بدافزار نیازمند یک رویکرد چند لایه است، ازجمله آموزش کاربر، نرمافزار ضدبدافزار، و بروزرسانیها و پچهای منظم سیستم.

بدافزار چگونه توزیع میشود؟

هنگام دانلود و باز کردن فایلها، کلیک کردن بر روی لینکها و نصب نرمافزار، بهخصوص از منابع ناشناس، احتیاط کردن بسیار لازم است.

به روز نگهداشتن نرمافزار آنتی ویروس و اسکن منظم رایانه نیز میتواند به محافظت در برابر آلودگیهای بدافزار کمک کند.

بدافزار به چندین روش توزیع میشود:

پیوستهای ایمیل: بدافزار اغلب از طریق پیوستهای ایمیل آلوده، مانند اسناد، جداول و نمودارها، فایلهای اجرایی و غیره توزیع میشود. وقتی پیوست باز میشود، بدافزار رایانه را آلوده میکند. اینروش بر مهندسی اجتماعی متکی است تا قربانی را فریب دهد و با ایجاد کنجکاوی یا علاقه، محتوای پیوست را باز کند.

وبسایتهای آلوده: بدافزارها را میتوان از طریق وبسایتهای آلوده توزیع کرد. بازدید از وبسایت ممکن است به طور خودکار بدافزار را دانلود و بر روی رایانه قربانی نصب کند. یا ممکن است سایت حاوی کیتهای اکسپلویت باشد که آسیبپذیریهای مرورگر یا افزونههایی را برای نصب بدافزار هدف قرار میدهد.

شبکههای اشتراکگذاری فایل: توزیعکنندگان بدافزار اغلب فایلهای آلوده را در شبکههای اشتراکگذاری فایل مانند Pirate bay آپلود میکنند تا بدافزار را پخش کنند. متعاقبا افرادی که آن فایلها را دانلود و باز میکنند، آلوده میشوند.

آسیبپذیریهای نرمافزار: بدافزار ممکن است با سواستفاده از آسیبپذیریها در نرمافزارهایی مانند سیستمعامل، مرورگرها، افزونههای مرورگر یا سایر برنامهها توزیع شود. به طبع بدافزار بدون رضایت قربانی دانلود و نصب میشود. پچهای این آسیبپذیریها معمولا در دسترس هستند اما بهطور مداوم نصب نمیشوند.

حافظه قابل جابجایی (فلش): ویروسهای بخش بوت و سایر بدافزارها میتوانند از طریق درایوهای USB آلوده، سیدی، دیویدی و سایر رسانههای قابل جابجایی پخش شوند. بهمحض دسترسی بهدستگاه ذخیرهسازی، بدافزار خود را نصب میکند.

وبسایتهای در معرض خطر: سازندگان بدافزار گاهی اوقات وبسایتهای قانونی را هک میکنند تا بازدیدکنندگان را آلوده کنند. آنها کدهای مخرب را در سایت قرار میدهند که بدافزار را دانلود و بر روی رایانه بازدیدکنندگان نصب میکند. هر سایتی میتواند در معرض خطر باشد، حتی سایتهای قابل اعتماد.

باتنتها: بدافزارهایی که قبلا رایانههای دیگر را آلوده کردهاند، ممکن است از آن رایانهها برای توزیع بدافزارهای بیشتر استفاده کنند. از آنها بهعنوان یک باتنت نام برده میشود و میتوانند بدافزار را در مقیاس گسترده توزیع کنند.

مهندسی اجتماعی: طراحان و سازندگان بدافزار کاربران را فریب میدهند تا از طریق ایمیلهای فیشینگ، برنامهها یا نرمافزارهای جعلی، لینکهای دانلود گمراهکننده و غیره، بدافزارها را نصب کنند.

حملات زنجیره تامین: مهاجمان شرکتهای نرمافزار یا سختافزار را به خطر میاندازند تا در مرحله قبل از رسیدن محصول بهدست مشتریان، بدافزار را در محصولات تامینکنندگان جاسازی و مستقر کنند. این مورد یک نوع شدید و خطرناک از توزیع بدافزار است.

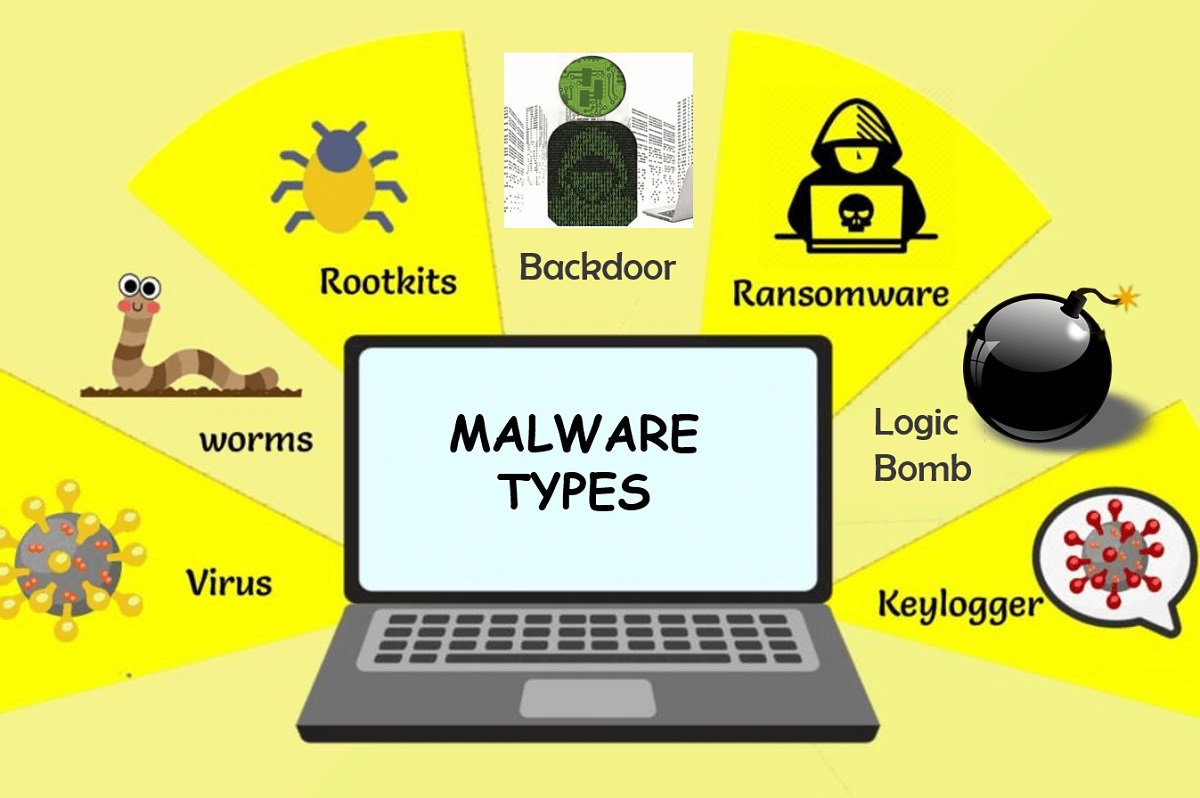

انواع بدافزار

بدافزار، مخفف نرمافزار مخرب، به نرمافزاری اطلاق میشود که برای ایجاد آسیب یا دسترسی غیرمجاز به یک سیستم کامپیوتری، شبکه یا دادههای کاربر طراحی شده است.

در اینجا چند نوع بدافزار وجود دارد که برای آسیب رساندن به سیستمهای دیگر استفاده میشوند.

ویروسها

ویروس قطعهای از کد است که خود را به یک برنامه یا فایل قانونی متصل میکند و پس از اجرای آن برنامه یا فایل، پخش میشود. ویروسها طوری طراحی طراحی شدهاند که از یک کامپیوتر به کامپیوتر دیگر سرایت کنند و فایلها یا سیستم کامپیوتری را آلوده کنند.

وُرمها

ورمها شبیه ویروسها هستند، اما خود را به طور خودکار در شبکه از یک کامپیوتر به کامپیوتر دیگر پخش میکنند. کرمها برای انتشار نیازی به برنامه میزبان یا کمک کاربر ندارند.

تروجانها

تروجان یک برنامه مخرب است که در قالب یک نرمافزار قانونی پنهان شده است. برخلاف ویروسها و ورمها، تروجانها خود را منتشر نمیکنند اما میتوانند به همان اندازه مخرب باشند. مهندسی اجتماعی معمولا آنها را با فریب قربانی برای نصب بدافزار گسترش میدهد.

نرمافزارهای جاسوسی

جاسوسافزار نوعی بدافزار است که برای جاسوسی از فعالیتهای رایانهای کاربر بدون اطلاع کاربر طراحی شده است. به طور مخفیانه اطلاعات مربوط به عادات مرورگری کاربر، اطلاعات ورود، رمز عبور و غیره را جمعآوری میکند و آن را برای یک شخص ثالث ارسال میکند.

باج افزار

باجافزار نوعی بدافزار است که فایلهای رایانه قربانی را رمزگذاری میکند و سپس برای رمزگشایی فایلها، باج طلب میکند؛ و حتی پس از پرداخت باج، هیچ تضمینی برای ارائه کلید رمزگشایی فایلهای قفل شده، وجود ندارد.

ابزارهای تبلیغاتی مزاحم

ابزار تبلیغاتی مزاحم یا Adware، تبلیغات ناخواسته را معمولا در یک مرورگر وب بهکاربر نمایش میدهد. اگرچه همیشه مخرب نیستند، اما برخی از ابزارهای تبلیغاتی مزاحم اطلاعات شخصی و فعالیتهای آنلاین کاربران را با هدف به نمایش دراوردن تبلیغات، موثرتر، دنبال میکنند. این امر میتواند حریم خصوصی کاربر را به خطر بیندازد.

باتها

باتها به برنامههای نرمافزاری اطلاق میشوند که کارهای خودکار و تکراری را از طریق اینترنت انجام میدهند. باتهای مخرب که به باتنت معروف هستند برای انتشار بدافزار، ارسال هرزنامه، راه اندازی حملات DDoS و موارد دیگر استفاده میشوند. آنها از راه دور از یک سرور command-and-control، کنترل و مدیریت میشوند.

روشهای حمله بدافزار

روشهای مختلفی وجود دارد که از طریق آنها میتوان بدافزار را بر روی یک سیستم هدف، دریافت، مستقر و اجرا کرد.

برخی از متداولترین روشهای حمله بدافزار عبارتند از:

فیشینگ: در یک حمله فیشینگ، مجرمان سایبری از تکنیکهای مهندسی اجتماعی برای فریب کاربران برای افشای اطلاعات حساس (مانند رمزهای عبور، دادههای مالی) یا دانلود پیوستهای مخرب استفاده میکنند.

به طور معمول، این کار از طریق ایمیلهای فریبندهای انجام میشود که به نظر میرسد از منابع قانونی منشا میگیرند، اما حاوی لینکها یا پیوستهایی هستند که با کلیک یا باز کردن آنها، بدافزار را روی دستگاه مورد نظر نصب میکنند.

دانلودهای Drive-by: دانلودهای Drive-by زمانی اتفاق میافتد که کاربر از یک وبسایت در معرض خطر که حاوی کدهای مخرب است بازدید میکند. کد به طور خودکار در مرورگر و اغلب بدون اطلاع کاربر، اجرا میشود و منجر به دانلود و نصب بدافزار بر روی دستگاه کاربر میشود.

کیتهای اکسپلویت: این مورد، شامل مجموعههای از پیش آماده شدهای از ابزارهایی است که مجرمان سایبری برای سواستفاده از آسیبپذیریهای شناخته شده در برنامههای نرمافزاری یا سیستمعاملها استفاده میکنند.

هنگامی که کاربر از یک وبسایت در معرض خطر بازدید میکند یا روی یک لینک مخرب کلیک میکند، کیت بهرهبرداری دستگاه کاربر را از نظر آسیبپذیری اسکن میکند و در صورت یافتن موردی، payload بدافزار مناسب را ارائه و اجرا میکند.

تروجانها: تروجانها برنامههای مخربی هستند که در قالب نرمافزارهای قانونی پنهان شدهاند. کاربران ممکن است با مراجعه به یک وبسایت مخرب یا باز کردن یک پیوست ایمیل مخرب، فریب داده شوند تا یک تروجان را دانلود و نصب کنند. پس از نصب، بدافزار ممکن است اقدامات مضر مختلفی را انجام دهد، مانند سرقت دادههای حساس یا ارائه دسترسی از راه دور به مهاجم.

وُرمها: ورمها بدافزاری هستند که خود منتشر میشوند و میتوانند بهسرعت در سراسر شبکهها پخش شوند. آنها معمولا از آسیبپذیریها در نرمافزار یا سیستمعاملها برای تکثیر خود و انتقال از یک دستگاه بهدستگاه دیگر سواستفاده میکنند. ورمها میتوانند آسیبهای گستردهای ایجاد کنند، منابع سیستم را مصرف کنند و backdoorهایی برای سایر بدافزارها ایجاد کنند.

باجافزار: باجافزار نوعی بدافزار است که فایلهای کاربر را رمزگذاری میکند یا دسترسی کاربر بهدستگاهش را قفل میکند و در ازای ارائه کلید رمزگشایی یا دسترسی به سیستم، درخواست پرداخت باج (معمولا ارز دیجیتال) میکند. باجافزار را میتوان از طریق روشهای مختلفی ازجمله فیشینگ، دانلودهای درایو و کیتهای اکسپلویت، مستقر نمود.

بدافزار بدون فایل: بدافزار بدون فایل حملهای است که از ابزارها و فرآیندهای قانونی موجود بر روی یک سیستم برای انجام اقدامات مخرب استفاده میکند، بدون اینکه هیچ فایل بدافزار واقعی روی دیسک مستقر کند. با اینروش، بدافزار بدون فایل، امکان شناسایی و حذف با استفاده از ابزارهای امنیتی سنتی را چالشبرانگیز میکند. بدافزار بدون فایل را میتوان از طریق فیشینگ، دانلودهای درایو یا پیوستهای مخرب روی سیستم قربانی قرار داد.

حملات واترینگ هُل: در یک حمله واترینگ هُل، مجرمان سایبری وبسایتی را که گروه هدف آنها از آن بازدید میکنند (به عنوان مثال، یک صنعت یا سازمان خاص) به خطر میاندازند. سپس مهاجمان کدهای مخرب را به وبسایت تزریق میکنند که در هنگام بازدید کاربران از سایت اجرا میشود و میتواند منجر به نصب بدافزار بر روی دستگاههای آنها شود.

تبلیغات بدافزاری: تبلیعات بدافزاری، شامل تزریق کد مخرب به شبکههای تبلیغات آنلاین قانونی است. هنگامی که کاربران از وبسایتهایی بازدید میکنند که تبلیغات مخرب را نمایش میدهند، کد در مرورگر آنها اجرا میشود که احتمالا منجر به نصب بدافزار میشود. برای محافظت در برابر این تهدیدات، بهروز نگهداشتن نرمافزار و سیستمعاملها با آخرین پچهای امنیتی، استفاده از رمزهای عبور قوی و منحصربهفرد، فعال کردن احراز هویت چند عاملی و استفاده از نرمافزارهای امنیتی مانند ابزارهای آنتیویروس و ضد بدافزار، ضروری است.

معروفترین خانواده بدافزارها:

خانوادههای بدافزارهای متعددی توسط محققان امنیت سایبری شناسایی و موردمطالعه قرارگرفتهاند. این خانوادهها اغلب از انواع و نسخههای متعددی تشکیل شدهاند که هرکدام ویژگیها و قابلیتهای خاص خود را دارند. در اینجا برخی از خانواده بدافزارهای شناخته شده آورده شده است:

باجافزار WannaCry: WannaCry یک ورم باجافزار است که در سال ٢٠١٧ توجه جهانی را به خود جلب کرد. این ورم، رایانههای دارای سیستمعامل ویندوز مایکروسافت را هدف قرار داد و بهسرعت از طریق اتصالات شبکه پخش شد و از یک آسیبپذیری در سیستم عامل ویندوز سواستفاده کرده است.

تروجان Zeus: زئوس که به نام Zbot نیز شناخته میشود، یک تروجان است که در درجه اول اطلاعات بانکداری آنلاین را هدف قرار میدهد. میتواند اعتبار ورود به سیستم را بدزدد و فعالیتهای مخرب مختلفی مانند keylogging، form grabbing و حملات man-in-the-browser را انجام دهد.

باتنت Emotet: Emotet یک تروجان بانکی ماژولار است که به یک باتنت تبدیل شده و قادر به توزیع بدافزارهای دیگر است. از طریق پیوستهای ایمیل مخرب و اسناد و فایلهای آلوده منتشر میشود و اغلب payloadهایی مانند باج افزار یا سایر تروجانهای بانکی را مستقر میکند.

بدافزار Mirai: Mirai بدافزاری است که دستگاههای اینترنت اشیا (IoT) را هدف قرار میدهد. با بهرهبرداری از اعتبارنامههای ضعیف یا پیشفرض در دستگاههای IoT گسترش مییابد و آنها را به یک باتنت تبدیل میکند که میتواند برای حملات Distributed-Denial-of-Service (DDoS) استفاده شود.

تروجان Dridex: Dridex یک تروجان بانکی است که برای سرقت اطلاعات بانکی آنلاین و اطلاعات مالی طراحی شده است. در درجه اول از طریق ایمیلهای اسپم حاوی پیوستها یا لینکهای مخرب توزیع میشود و همچنین میتواند بدافزار اضافی را بر روی سیستم آلوده دانلود کند.

وُرم Petya/NotPetya: Petya و NotPetya کرمهای باجافزاری هستند که رکورد بوت مستر (MBR) رایانههای آلوده را رمزگذاری نموده و آنها را غیرقابل اجرا میکنند. آنها از طریق روشهای مختلف، ازجمله پیوستهای ایمیل آلوده، بروزرسانیهای نرمافزاری به خطر افتاده و انتشار از طریق شبکه، منتشر میشوند.

ورم Stuxnet: استاکسنت یک ورم بسیار پیچیده است که در سال ٢٠١٠ کشف شد. این ورم برای هدف قرار دادن و خرابکاری سیستمهای کنترل صنعتی، بهویژه آنهایی که در برنامه هستهای ایران استفاده میشوند، طراحی شده است. استاکسنت از چندین آسیبپذیری روز صفر (zero-day) استفاده کرد و از تکنیکهای پیشرفته برای انتشار و فرار بهره میبرد.

باجافزار CryptoLocker: CryptoLocker یک باج افزار بدنام است که در سال ٢٠١٣ ظاهر شد. این باج افزار فایلهای موجود در رایانه قربانی را رمزگذاری میکند و در ازای کلید رمزگشایی باج مطالبه مینماید؛ و همچنین معمولا از طریق پیوستهای ایمیل آلوده و وبسایتهای مخرب پخش میشود.

تروجان DarkComet: DarkComet یک تروجان دسترسی از راه دور (RAT) است که به مهاجمان اجازه دسترسی غیرمجاز به سیستمهای آلوده را میدهد. این تروجان، طیف گستردهای از قابلیتها ازجمله کنترل از راه دور، keylogging، نظارت بر وب کمو میکروفون، انتقال فایل و غیره را ارائه میدهد.

بدافزار TrickBot: TrickBot یک تروجان بانکی است که به یک پلتفرم بدافزار ماژولار همه کاره تبدیل شده است. این مورد، اغلب یک مکانیسم تحویل برای سایر بدافزارها، مانند باجافزار است. TrickBot در درجه اول موسسات مالی را هدف قرار میدهد و از تکنیکهای مختلفی برای سرقت اطلاعات حساس استفاده میکند.

خدمات حفاظت از بدافزار

سرویسهای حفاظت از بدافزار برای شناسایی، جلوگیری و حذف نرمافزارهای مخرب از رایانه یا شبکه طراحی شدهاند. این خدمات میتواند شامل نرمافزار آنتی ویروس، فایروال (Firewall) و سایر ابزارهای امنیتی باشد که به حفظ سیستم در برابر تهدیدات کمک میکند.

برخی از خدمات محبوب محافظت از بدافزار عبارتند از Norton، AntiVirus، McAfee، Bitdefender، Avast، AVG، Kaspersky، ESET، Webroot، Trend Micro، و غیره. برخی از جنبههای کلیدی خدمات حفاظت از بدافزار عبارتند از:

اسکن همزمان و در لحظه: سرویسهای حفاظت از بدافزار سیستم را برای تهدیدات احتمالی، اسکن فایلها، ایمیلها و وبسایتها برای هرگونه نشانهای از فعالیت مخرب، نظارت میکنند. آنها از الگوریتمهای پیشرفته و اکتشافی برای شناسایی تهدیدات جدید و نوظهور و شناسایی مبتنی بر امضا برای بدافزارهای شناخته شده، استفاده مینمایند.

بروزرسانیهای منظم: سرویسهای تجزیهوتحلیل بدافزار برای شناسایی و مسدود کردن تهدیدها به تعاریف و پایگاههای داده به روز متکی هستند. این سرویسها اغلب روزانه یا حتی سریعتر، بروزرسانی میشوند تا از محافظت سیستم در برابر جدیدترین بدافزارها اطمینان حاصل شود.

فایروالها: فایروال یک مانع بین شبکه داخلی و اینترنت ایجاد میکند و ترافیک ورودی و خروجی را بر اساس قوانین از پیش تعریف شده کنترل میکند. این امر، به جلوگیری از دسترسی غیرمجاز به سیستم و جلوگیری از انتشار بدافزار کمک میکند.

حفاظت از ایمیل: ایمیل یک مسیر رایج برای توزیع بدافزار است، بنابراین بسیاری از خدمات حفاظت از بدافزار شامل اسکن ایمیل و فیلتر کردن آن است. این کار، به شناسایی و مسدود کردن پیوست های مخرب و ایمیلهای فیشینگ، قبل از رسیدن به صندوق ورودی، کمک میکند.

محافظت از مرورگر و وب: سرویسهای حفاظت از بدافزار همچنین ممکن است سرویس بررسی اکستنشنها یا پلاگینهای مرورگر را ارائه دهند که دسترسی به وبسایتهای مخرب شناخته شده را مسدود میکند و بهکاربر کمک میکند تا از دانلود سهوی بدافزار جلوگیری کند.

اسکن برنامهریزی شده: علاوه بر اسکن لحظهای، خدمات حفاظت از بدافزار اغلب شامل گزینهای برای اجرای کامل اسکن سیستم در فواصل زمانی برنامهریزی شده است. این اقدام، کمک میکند تا اطمینان حاصل شود که هر بدافزاری که ممکن است از سد اسکنر لحظهای عبور کرده باشد، شناسایی و حذف شود.

قرنطینه و حذف: هنگامی که بدافزار شناسایی میشود، سرویس حفاظت معمولا فایل یا فرآیند آلوده را قرنطینه میکند و از ایجاد آسیب بیشتر توسط بدافزار، جلوگیری میکند. سپس گزینههایی برای حذف یا رفع آلودگی بدافزار را بهکاربر ارائه میکند.

پشتیبانی مشتری: سرویسهای حفاظت از بدافزار اغلب پشتیبانی مشتری را برای کمک بهکاربران و مشکلاتی که هنگام استفاده از نرمافزار با آن مواجه میشوند، ارائه میکنند. این گزینه، ممکن است شامل کمک در نصب، پیکربندی و عیبیابی باشد.

نتیجهگیری

بدافزار یک تهدید دائمی برای دنیای سایبری ما است. برای دفاع در برابر حملات بدافزار، هوشیاری و اقدامات مناسب، بسیار کلیدی است. با پچهای امنیتی و بروزرسانیها، میبایست سیستمها را بهروز حفظ کرده و از نرمافزارهای آنتی ویروس معتبر استفاده کرد، و همچنین مراقب لینکها یا دانلودهای ناخواسته نیز بود.

کاربران، نباید هرگز روی لینکها یا پیوستهای مشکوک در ایمیلها، پیامها یا وبسایتها کلیک کنند. رمزهای عبور قوی و منحصربهفرد و احراز هویت چند عاملی، احراز هویت بدون رمز عبور نیز یک لایه حفاظتی اضافی برای کاربر ایجاد میکند.

تمرین عادات وبگردی ایمن و حسابشده، موثرترین استراتژی در برابر بدافزار است. ایمن ماندن مستلزم آگاهی و تعهد به انجام سهم خود در ساختن آینده دیجیتالی امنتر برای همه است. انتخاب یک سرویس حفاظت از بدافزار معتبر که نیازهای شما را برآورده کند، ضروری است و ترکیب چندین لایه امنیتی، ایده بسیار خوبی در برابر حملات بدافزاری است.

منبع: تاکیان