کمیته رکن چهارم – یک محقق امنیتی جزئیات فنی یک آسیب پذیری مهم در Outlook مایکروسافت را منتشر کرد. این آسیب پذیری ۱۸ ماه قبل توسط محققان به طور مسئولانه به مایکروسافت گزارش شده ولی این ماه شاهد هستیم که در به روزرسانی های امنیتی این شرکت، به طور ناقص وصله شده است.

کمیته رکن چهارم – یک محقق امنیتی جزئیات فنی یک آسیب پذیری مهم در Outlook مایکروسافت را منتشر کرد. این آسیب پذیری ۱۸ ماه قبل توسط محققان به طور مسئولانه به مایکروسافت گزارش شده ولی این ماه شاهد هستیم که در به روزرسانی های امنیتی این شرکت، به طور ناقص وصله شده است.

به گزارش کمیته رکن چهارم،به این آسیب پذیری شناسه ی CVE-2018-0950 اختصاص یافته و برای بهرهبرداری از آن کافی است تا مهاجم قربانی را به بازدید یک ایمیل با Outlook مایکروسافت متقاعد کند و نیاز به هیچ تعامل دیگری با کاربر وجود ندارد. با بهرهبرداری از این آسیبپذیری، مهاجم میتواند اطلاعات حساس قربانی مانند گواهینامههای ورود به ویندوز را به سرقت ببرد.

این آسیبپذیری به دلیل نحوهی مدیریت محتوای OLE که بهطور راه دور میزبانی میشوند و زمانیکه یک ایمیل RTF بازدید شده و یک ارتباط SMB آغاز میشود در Outlook وجود دارد. یک مهاجم راه دور میتواند با ارسال یک ایمیل RTF که در آن یک تصویر که بر روی سرور SMB راه دور که توسط مهاجم کنترل میشود، از این آسیبپذیری بهرهبرداری کند.

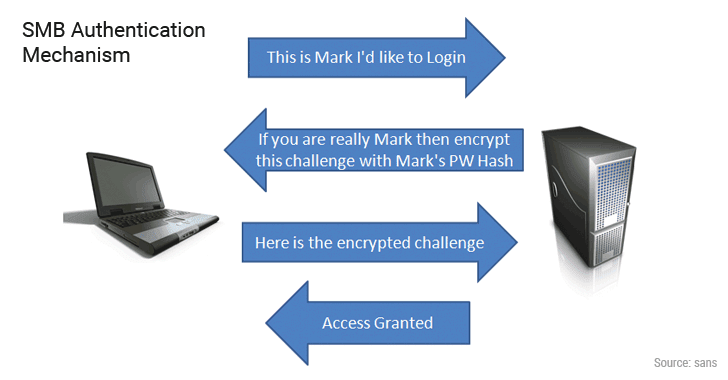

به دلیل اینکه بازیابی محتوای OLE در Outlook بهطور خودکار آغاز میشود، پس بهطور خودکار نیز با ارسال نام کاربری و پسورد کاربر که با NTLMv2 درهمسازی شده، فرآیند احراز هویت با سرور SMB که تحت کنترل مهاجم است، آغاز شده و مهاجم میتواند به پسوردهای ورود قربانیان دسترسی داشته باشد.

محققان توضیح دادند مهاجم به دنبال انجام این حمله میتواند به اطلاعاتی مانند آدرس IP، نام دامنه، نام کاربری، نام میزبان و مقادیر درهمسازی پسوردها دست یابد. اگر پسورد کاربر به قدر کافی قوی نباشد، مهاجم در زمان کمی خواهد توانست این پسوردها را بشکند و به متن سادهی آنها دسترسی داشته باشد. فرآیند احراز هویت در پروتکل SMB را در شکل زیر مشاهده میکنید:

این آسیبپذیری در نوامبر سال ۲۰۱۶ میلادی به مایکروسافت گزارش شده است ولی پس از گذشت ۱۸ ماه، در بهروزرسانی امنیتی مایکروسافت برای ماه آوریل سال ۲۰۱۸ میلادی، بهطور ناقص وصله شده است. در این بهروزرسانی، Outlook از ایجاد ارتباط خودکار SMB جلوگیری میکند ولی ایمیلهای RTF مشاهده شده و محققان معتقدند این وصله، تمامی حملات SMB را برطرف نمیکند.

اگر در حال حاضر آخرین نسخه از بهروزرسانیهای امنیتی شرکت مایکروسافت را نصب کردهاید به شما تبریک میگوییم ولی این وصله جلوی بهرهبرداری از این آسیبپذیری در Outlook را نمیگیرد. بنابراین به کاربران ویندوز و بهویژه مدیران سیستمها در شرکتها توصیه میشود تا گامهای زیر را انجام دهند:

- اگر تاکنون بهروزرسانی مربوط به آسیبپذیری CVE-2018-0950 را دریافت نکردهاید، آن را دانلود کرده و نصب کنید.

- پورتهای مخصوص برای دریافت و یا ارسال درخواستها و نشستهای SMB را مسدود کنید. از جملهی این پورتها میتوان ۴۴۵/tcp، ۱۳۷/tcp، ۱۳۹/tcp، ۱۳۷/udp و ۱۳۹/udp را نام برد.

- احراز هویت به شیوهی NT LAN Manager (NTLM) Single Sign-on (SSO) را مسدود کنید.

- پسوردهای پیچیده برای حسابهای کاربری خود انتخاب کنید تا اگر درهمسازی آن در اختیار نفوذگران قرار گرفت، نتوانند به پسورد اصلی شما دست یابند.

- از همه مهمتر اینکه، بههیچ وجه بر روی لینکهای مشکوکی که در ایمیلها مشاهده میکنید، کلیک نکنید.