کمیته رکن چهارم – محققان از کشف نسخه جدیدی از باجافزار SynAck خبر دادهاند که از روش پیشرفته Process Doppelgänging برای عبور از سد محصولات ضدویروس استفاده میکند. این محققان معتقدند SynAck، نخستین باجافزاری است که از این تکنیک بهره میگیرد.

نمونههایی از آلودگی به نسخه جدید SynAck بر روی دستگاههایی در ایران، آمریکا، کویت و آلمان گزارش شده است. دامنه محدود اهداف گردانندگان این باجافزار را میتوان نشانهای از هدفمند بودن انتشار آن دانست.

روش Process Doppelgänging در دسامبر سال گذشته میلادی و در جریان کنفرانس Black Hat Europe در لندن توسط یکی از کارشناسان شرکت enSiloمعرفی شد. در این روش، مهاجم، با بهرهجویی از بخش موسوم به Transactional NTFS – به اختصار TxF – کد مخرب خود را در قالب یک پروسه مجاز اجرا کرده و عملاً با این کار ضدویروس و ابزارهای امنیتی رصد کننده را دور میزند.

نخستین نسخه از باجافزار SynAck در اواسط سال گذشته شناسایی شد. اتصال از راه دور از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با رمزعبور ضعیف و اجرای فایل مخرب باجافزار، اصلیترین روش انتشار این نسخه از SynAck بود.

در نسخههای بعدی این باجافزار، قابلیتهای موسوم به ضدتحلیل و مبهمسازی مختلفی به آن افزوده شدهاند که استفاده از تکنیک Process Doppelgänging یکی از قابل توجهترین آنها محسوب میشود.

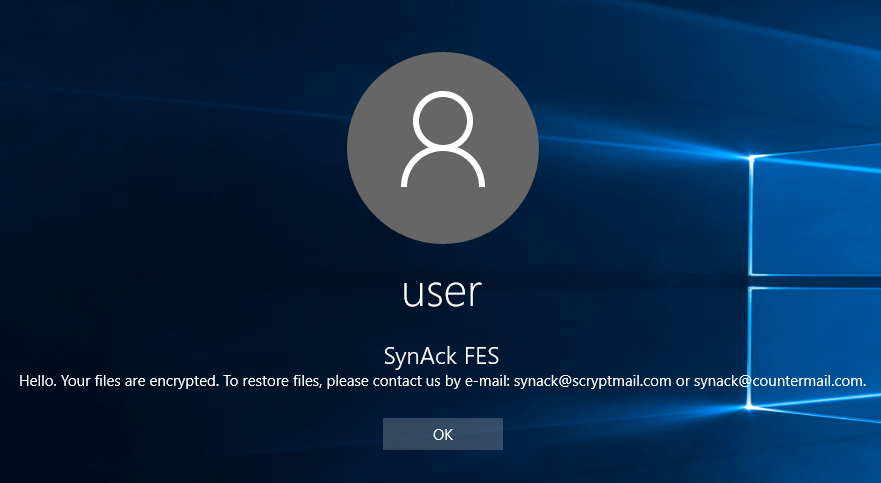

باجافزار SynAck فایلهای کاربر را با الگوریتم AES-256-ECB رمزگذاری میکند. مبلغ اخاذی شده توسط آخرین نسخه از این باجافزار نیز ۳ هزار دلار اعلام شده است.

منبع : شبکه گستر