کمیته رکن چهارم – شرکت پالو آلتو نتورکز از شناسایی نخسهای از باجافزار RanRan در کشور عربستان سعودی خبر داده که در آن از قربانی خواسته میشود در ازای آنچه که این باجافزار آن را بازگردانی فایلها به حالت قبل میخواند اقدامی در نکوهش یکی از مقامات این کشور انجام دهد.

باجافزار RanRan به فایلهای رمزگذاری شده پسوند zXz را الصاق میکند.

شرکت پالو آلتو نتورکز جزییاتی در مورد نحوه انتشار این باجافزار منتشر نکرده است.

در نخستین اجرا، باجافزار وجود یک Mutex با عنوان Services1.0 را بر روی دستگاه مورد بررسی قرار میدهد. RanRan وجود این Mutex را نشانهای از آلوده بودن دستگاه قلمداد کرده و اجرای خود را متوقف میکند.

RanRan فایل مخرب خود را با عنوان services.exe در مسیر C:\ کپی کرده و به منظور ماندگار کردن خود بر روی دستگاه، کلیدی با مشخصات زیر را در محضرخانه سیستم عامل ایجاد میکند:

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

- Device REG_SZ Send To OneNote 2010,winspool,nul:

- UserSelectedDefault REG_DWORD 0x1

- Load REG_SZ C:\services.exe

پیش از آغاز رمزگذاری، باجافزار، سرویسها و پروسههای زیر را متوقف میکند:

- MSSQLSERVER

- SQLWriter

- MSSQL$CONTOSO1

- SQLServerAgent

- MSSQL$SQLEXPRESS

- Microsoft Exchange Information Store

- OracleASMService+ASM

- OracleCSService

- OracleServiceORCL

- OracleOraDb10g_home1TNSListener

- usermanager

- outlook

- exchange

- sql

هدف از انجام این کار فراهم شدن امکان رمزگذاری فایلهای مورد استفاده این سرویسها و پروسههاست.

همچنین RanRan اجرای هر پنجرهای که عنوان آن “Task Manager” باشد متوقف میکند.

از نکات قابل توجه در خصوص این باجافزار، استفاده از کلیدهای رمزگذاری متفاوت بسته به اندازه هر فایل میباشد.

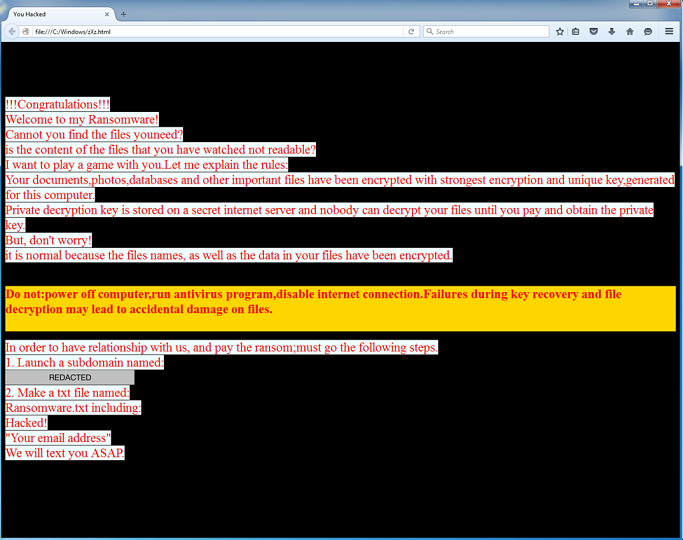

اما جالبتر از همه اینکه در اطلاعیه باجگیری RanRan از قربانی خواسته میشود تا زیردامنهای با عنوان مورد نظر مهاجمان بر روی سایت سازمانی که قربانی در آن مشغول به کار است ایجاد شود. در ادامه قربانی باید فایلی با عنوان ransomware.txt و با محتوای زیر را در آن زیردامنه ذخیره کند:

Hacked!

“Your email address”

که منظور از خط دوم، درج نشانی ایمیل قربانی است تا مهاجمان از طریق آن ایمیل با قربانی ارتباط برقرار کنند. این در حالی است که تقریباً در همه حملات باجافزاری، این قربانی است که باید با مهاجم ارتباط برقرار کند!

برخی منابع اعلام کردهاند که عنوان زیردامنه، عبارتی بر ضد سلمان بن عبدالعزیز آلسعود، پادشاه فعلی عربستان سعودی است.

همچنین از قربانی خواسته میشود که با اشاره به ransomware.txt، هک شدن سایت را به صورت عمومی اعلام کند.

به گزارش شرکت مهندسی شبکه گستر، علیرغم نوآوریها و خلاقیتهای نویسنده یا نویسندگان این نسخه از RanRan، وجود اشکالاتی در فرآیند رمزگذاری آن، امکان رمزگشایی فایلها را بدون نیاز به کلید فراهم ساخته است. برای این منظور میتوان ابزارهایی رمزگشایی که در لینک زیر قابل دسترس هستند منتشر شده است:

https://github.com/pan-unit42/public_tools/tree/master/ranran_decryption

شرکت پالو آلتو نتورکز آلودگی به این باجافزار را تنها در عربستان سعودی گزارش کرده است. هر چند که بر اساس اخبار منتشر شده توسط برخی منابع دیگر، در اوایل سال میلادی جاری نیز نسخهای از RanRan در فیلیپین مشاهده شده بود.

پالو آلتو نتورکز تاکید کرده که ارتباطی میان باجافزار RanRan و بدافزار معروف Shamoon که پیشتر مراکز متعددی را در عربستان سعودی هدف قرار داده بود نیافته است. برخی کارشناسان، Shamoon را محصول هکرهای ایرانی میدانند.

مشروح گزارش پالو آلتو نتورکز در اینجا قابل دریافت و مطالعه است.

منبع : شبکه گستر