کمیته رکن چهارم – مهاجمان در حال بازاریابی و فروش جاسوسافزاری معروف به HeroRat هستند که با بهرهگیری از قابلیتهای پیامرسان Telegram قادر به سرقت اطلاعات از روی دستگاههای با سیستم عامل Android است.

محققان شرکت ESET که جزییات این جاسوسافزار را منتشر کردهاند گفته اند که در حین بررسی و مطالعه دو بدافزار قدیمی موفق به کشف HeroRat شدهاند. به گفته این محققان HeroRat حداقل از آگوست سال گذشته میلادی در حال انتشار بوده است. اما در مارس ۲۰۱۸ کد منبع آن بر روی چند کانال هک Telegram، به صورت رایگان به اشتراک گذاشته شد. موضوعی که سبب ساخت صدها نسخه جدید از این بدافزار شده است.

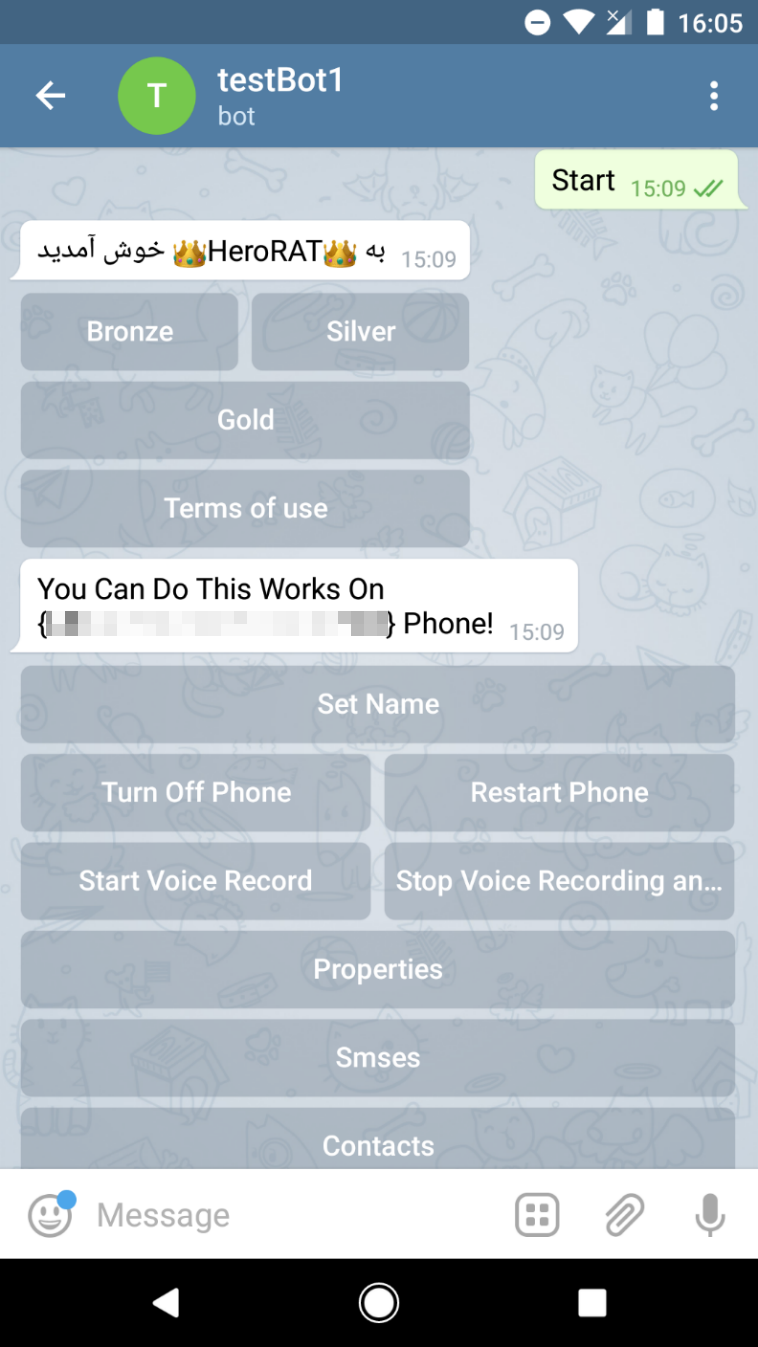

با این حال، گردانندگان HeroRat همچنان در حال فروش این بدافزار در قالب سه مدل برنزی، نقرهای و طلایی به ترتیب با قیمتهای ۲۵، ۵۰ و ۱۰۰ دلار هستند. ضمن اینکه کد منبع آن را نیز – که به رایگان قابل دسترس است – به قیمت ۶۵۰ دلار به فروش میرسانند.

خریداران این بدافزار از طریق یک کانال ویدیویی قادر به دریافت خدمات پشتیبانی از گردانندگان هستند.

این بدافزار از طریق بازارهای توزیع دیجیتال غیررسمی و شبکههای اجتماعی و با وعده عرضه رایگان بیتکوین، دسترسی رایگان به اینترنت یا فراهم کردن دنبالکنندگان بیشتر به طور گستردهای در ایران در حال انتشار است.

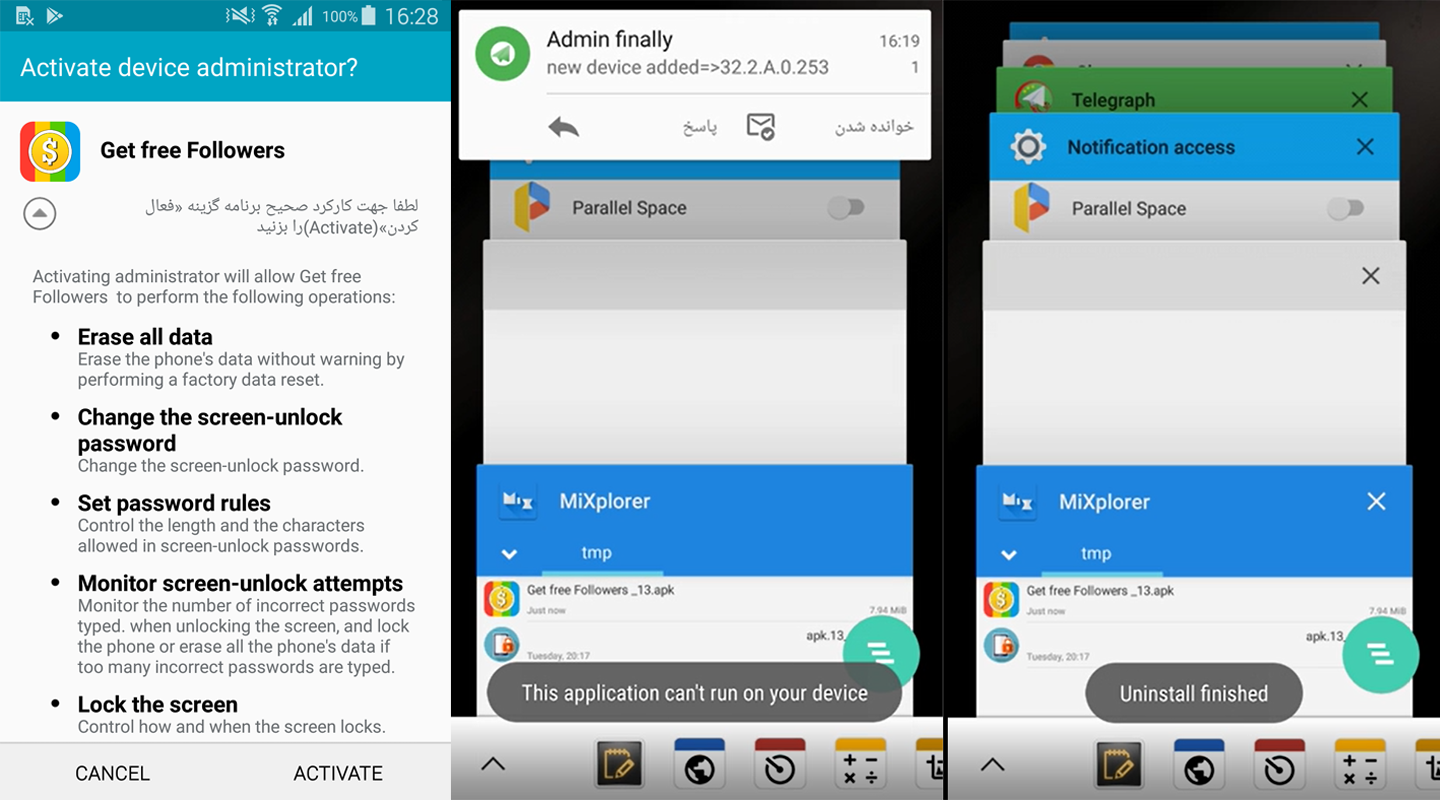

بدافزار HeroRat قابلیت اجرا شدن بر روی هر نسخه از سیستم عامل Android را داراست. با این حال نصب آن مستلزم تایید سطوح دسترسی درخواستی از سوی بدافزار توسط کاربر است. برای تشویق کاربر به موافقت با سطوح دستری درخواستی، مهاجمان از روشهای مهندسی اجتماعی بهره گرفتهاند.

پس از نصب بدافزار، فعالیتهای مخرب آن آغاز می شود. قربانی بلافاصله با پیامی روبرو میشود که در آن گفته شده که برنامک با دستگاه کاربر ناسازگار بوده و باید از روی دستگاه حذف شود. پیامی دروغین که صرفاً ترفندی برای متقاعد کردن کاربر به حذف شدن برنامک است. اما از این مرحله به بعد دستگاه قربانی در تسخیر مهاجمان قرار گرفته است.

این بدافزار با فراهم آوردن یک صفحه کنترلی و با استفاده از قابلیتهای Telegram، مهاجم را قادر به سرقت دادههای ذخیره شده بر روی دستگاه آلوده و برقراری تماس، تصویربرداری و ضبط صدا از طریق دستگاه میکند.

بدافزار HeroRat به زبان #C و در بستر Xamarin Framework توسعه داده شده است.

گزارش کامل ESET در لینک زیر قابل دریافت و مطالعه است:

برای ایمن ماندن از گزند این نوع بدافزارها، رعایت موارد زیر توصیه میشود:

- سیستم عامل و برنامکهای نصب شده بر روی دستگاه همراه خود را همیشه به آخرین نسخه ارتقاء دهید.

- برنامکها را فقط از بازار توزیع دیجیتال رسمی شرکت Googleو (Play Store) یا حداقل بازارهای مورد اعتماد معروف دریافت کنید. همچنین از غیرفعال بودن گزینه Unknown sources در بخش Settings و از فعال بودن گزینه Scan device for security threats در قسمت Google Settings دستگاه اطمینان داشته باشید. با غیرفعال بودن گزینه نخست، از اجرا شدن فایلهای APK میزبانی شده در بازارهای ناشناخته بر روی دستگاه جلوگیری میشود. وظیفه گزینه دوم نیز پایش دورهای دستگاه است.

- پیش از نصب هر برنامک امتیاز و توضیحات کاربران آن را مرور کرده و به نکات منفی توضیحات کاربران بیشتر توجه کنید.

- به حق دسترسیهای درخواستی برنامک در زمان نصب توجه کنید. اگر فهرست آن بهطور غیرعادی طولانی بود از نصب آن اجتناب کنید.

- از راهکارهای امنیتی قدرتمند برای حفاظت از دستگاههای همراه خود یا سازمانتان استفاده کنید.

منبع : شبکه گستر