کمیته رکن چهارم – نشر ابزار نفوذ آژانس امنیت ملی آمریکا، کماکان دستآویز هکرها برای نفوذ و بهرهبرداری غیرمجاز از میلیونها رایانه در جهان است.

یک سال بعد از آلودگی دهها هزار کامپیوتر ویندوزی به ابزار نفوذ آژانس امنیت ملی آمریکا و ارائهی بستههای تکمیلی و اصلاحی لازم برای دفع اثرات منفی آن، اکنون وصلهی تکمیلی هزاران رایانه حذف شده است و این دستگاهها به حال آسیبپذیر قبلی بازگشتهاند.

در آغاز برای باجگیری از ابزار یادشده استفاده میشد و بعد هم سوءاستفاده از رایانهها برای ماینینگ، نتیجهی انتشار این ابزار بود؛ اما پژوهشگران میگویند اکنون سوءاستفادهی بزرگتری از ابزار NSA شده و آن هم تشکیل یک شبکه نیابتی (Proxy Network) بزرگ برای اجرای طیفی از اقدامات مخرب است.

طبق یافتههای یک شرکت برجسته و شناختهشدهی آمریکایی در حوزهی امنیت به نام آکامای (Akamai)، نقطهی آسیبپذیری UPnProxy که از همان پروتکل شبکه Plug and Play سوءاستفاده میکند، اکنون میتواند رایانههایی را که پچ تکمیلی آنها حذف شده است، حتی از پشت فایروال هدف قرارداده و به آنها نفوذ کند.

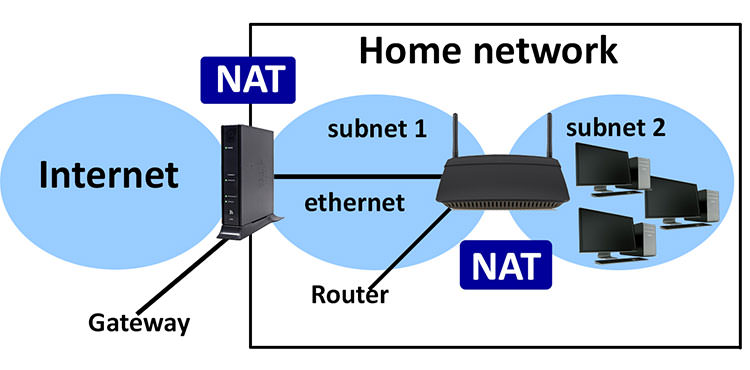

مهجمان غالباً از UPnProxy برای بازنشانی و پیکربندی مجدد تنظمیات انطباق درگاهها (Port Mapping) در یک مسیریاب آلوده استفاده میکردند تا بعضاً با هدایت ترافیک ساختگی، زمینه را برای حملهی DOS به یک نقطهی خاص فراهم کرده یا بدافزار و هرزنامه پخش کنند، این نوع حمله اغلب ناموفق بود، چراکه شمار زیادی از کامپیوترها در این شبکهها پشت NAT بودند.

اما آکامای معتقد است، این بار هکرها از ابزار نفوذ قوی NSA برای فریب دادن مسیریاب و دستیابی به کامپیوترهای پشت آن، استفاده میکنند، این کار محدودهی نفوذ و تسلط مهاجم را گستردهتر کرده و شبکه آلوده را هم بزرگتر و خطرناکتر میکند. چاد سیمن (Chad Seaman) مهندس شرکت آکامای که گزارش این حملات را منتشر کرده است، میگوید:

متاسفم از اینکه UPnProxy تبدیل به معبری برای نفوذ هکرها به سیستمهای پشت NAT شده است، اما دیر یا زود این اتفاق باید رخ میداد.

دو ابزار، واسطهی این رخنهها هستند: یکی EternalBlue که در حقیقت راه نفوذی مخفی و اختصاصی است که توسط NSA برای راهیابی مستقیم به سیستمهای ویندوزی توسعه داده شده است و همزادش EternalRad که کار مشابه را با پلتفرمهای لینوکسی میکند و دراصل توسط همان بنیانگذار Samba (نرمافزار راهانداز پروتکل SMB) توسعه داده شده است.

وقتی UPnProxy سازوکار انطباق درگاههای یک مسیریاب آسیبپذیر را مختل کرد، این دو ابزار، دسترسی به رایانهی هدف را از محل درگاههای مربوط به SMB (پروتکلی که مربوط به اشتراکگذاری فایلها و پرینترها است و درحال حاضر مورد استفادهی اکثر رایانهها قرار میگیرد)، فراهم میکنند.

آکامای اسم این حمله را که به شدت دامنهی کامپیوترهای آلوده را گسترش داده و آنها را تبدیل به عضو اجیر شدهی شبکه تحت کنترل مهاجمین میکند، سکوت ابدی (EternalSilence) مینامد، طبق اعلام این شرکت بیش از ۴۵۰۰۰ سیستم تاکنون در این شبکه آسیب دیدهاند و بیش از یک میلیون سیستم دیگر هم بالقوه پذیرش این نفوذ هستند.

سیمن میگوید:

این رخداد حمله به یک نقطه خاص نیست، بلکه تلاشی است تا با استفاده از یک ابزار نفوذ تست شده و آماده، توان پردازشی تعداد زیادی از رایانهها را تجمیع کرده و یک استخر ماینینگ ایجاد کنند.

نفوذ این بدافزارها بسیار پیچیده بوده و شناسایی آن بسیار مشکل است تا حدی که مدیران شبکهها و سیستمها به راحتی نمیتوانند از آلودهشدن سیستمهایشان مطلع شوند. گفته میشود با وجود اینکه بیش از یک سال است که پچهای لازم برای دفع EternalBlue و EternalRad ارائه شدهاند، لیکن تاکنون میلیونها سیستم این پچها را ندارند و به شدت آسیب پذیرند.

شمار سیستمهای آسیبپذیر در حال کاهش است، با این حال سیمن باور دارد:

درگیر کردن بدافزارهای NSA، شاید آخرین حربهی هکرها از محل قابلیتهای جدید مکانیزم UPnProxy برای بهدست گرفتن کنترل سیستمهایی محسوب میشود که پچ آنها برداشته شده یا تاکنون دسترسی به آنها میسر نبوده است.

تولید و ارائهی دیرهنگام بستههای تکمیلی جدید برای دفع حملات این بدافزارهای Eternal بهتر از هرگز ارائه نشدن آنها است؛ اما این اصلاً بدان معنی نیست که با چنین پچهایی کار بدافزارهای مورد بحث هم تمام است. حتی اگر کلا پروتکل UPnP را غیرفعال کنیم باز مشکل کاملاً حل نشده است. سیمن مثال جالبی میآورد:

حتی اگر همهی سرنشینان را سوار قایق نجات کنیم، باز کاری برای جلوگیری از غرق شدن کشتی نکردهایم.

بازنشانی و راهاندازی مجدد مسیریاب و غیرفعال کردن پروتکل UPnP یک راهکار متصور است، اما سیمن باور دارد که باید اصلاً مسیریاب بهکلی تعویض شود.

منبع : زومیت