کمیته رکن چهارم – محققان از شناسایی کارزاری هرزنامهای خبر دادهاند که در جریان آن ایمیلهایی با پیوست فایل RAR به کاربران ارسال میشود. فایل مذکور مجهز به کد مخربی است که با سوءاستفاده از یک ضعف امنیتی به تازگی کشف شده در نرمافزار WinRAR دستگاه را به بدافزار آلوده میکند.

هفته گذشته، شرکت چکپوینت از ضعفی ۱۹ ساله در کتابخانه UNACEV2.DLL نرمافزار WinRAR پرده برداشت که بهرهجویی از آن امکان کپی فایل در پوشه Startup را در حین باز کردن فایلهای فشرده ACE فراهم میکند. امکانی که عملا مهاجم را قادر به ماندگار کردن فایل مخرب خود بر روی دستگاه قربانی میسازد.

از آنجا که توسعهدهندگان WinRAR، دیگر به کد منبع کتابخانه UNACEV2.DLL دسترسی ندارند در عوض رفع اشکال باگ، فایل DLL و در نتیجه پشتیبانی ازقالب ACE را در آخرین نسخه این نرمافزار (۵٫۷۰) حذف کردهاند.

گفته میشود که حدود نیممیلیارد کاربر در سرتاسر جهان از جمله ایران از نرمافزار WinRAR بر روی دستگاههای خود استفاده میکنند. اما مشخص است که حداقل بخش قابل توجهی از این کاربران نرمافزار خود را به آخرین نسخه ارتقا ندادهاند. موضوعی که از چشم مهاجمان دور نمانده است.

در کارزار هرزنامهای اخیر، در زمان باز کردن فایل RAR پیوست شده به ایمیل، بدافزاری از نوع دربپشتی (Backdoor) بر روی دستگاه قربانی نصب میشود.

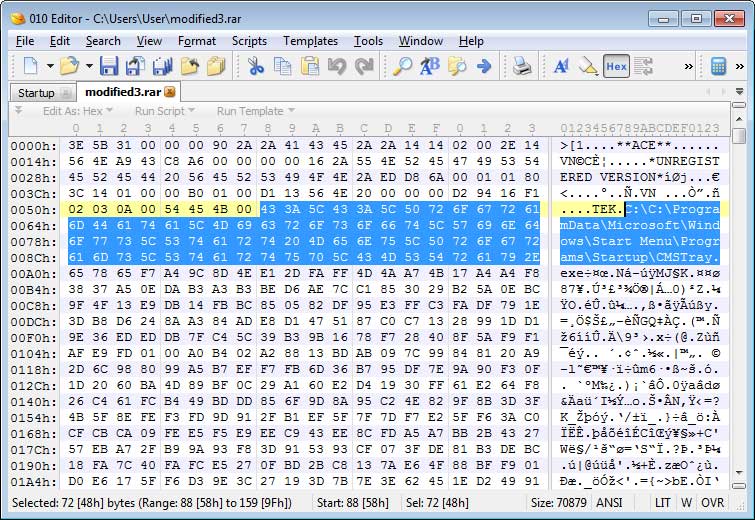

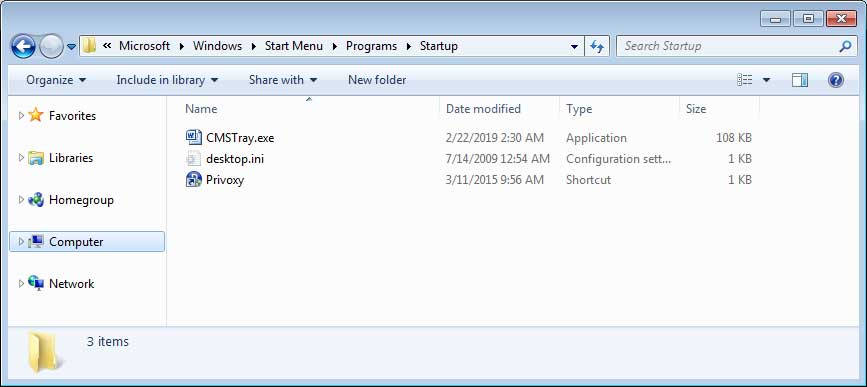

همانطور که در تصویر زیر نمایش داده شده است در فایل مذکور کد مخربی تزریق شده که وظیفه آن کپی فایلی با نام CMSTray.exe در پوشه Startup است. فایلی که نشان آن نیز برای فریب کاربر به نشان فایلهای Word تغییر داده شده است.

در صورت غیرفعال بودن بخش UAC یا در صورتی که WinRAR با دسترسی Administrator اجرا شده باشد CMSTray.exe در مسیر زیر کپی میشود:

- C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\CMSTray.exe.

این عملیات سبب میگردد که در راهاندازی بعدی دستگاه، بدافزار بهصورت خودکار و بدون دخالت کاربر اجرا شود.

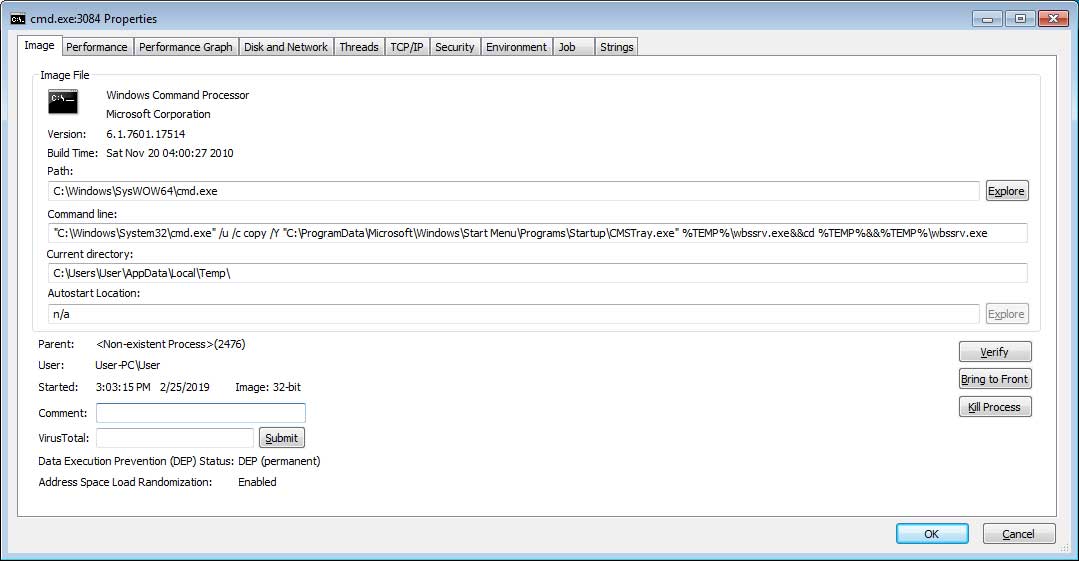

با اجرای CMSTray.exe نیز فایلی مخرب تحت نام wbssrv.exe در مسیر %Temp% کپی میشود.

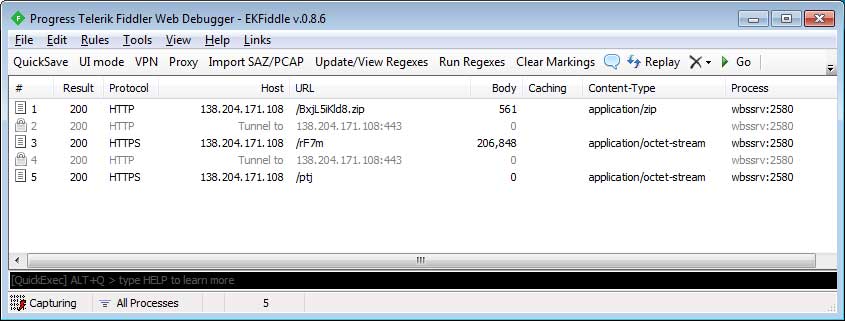

wbssrv.exe با برقراری ارتباط با نشانی http[://]138.204.171.108 چندین فایل از جمله ابزار هک Cobalt Strike که امکان دسترسی از راه دور به دستگاه را فراهم میکند دریافت میکند.

به تمامی کاربران توصیه میشود که در اولین فرصت نسبت به ارتقای نرمافزار WinRAR خود به نسخه ۵٫۷۰ اقدام کنند.

منبع : شبکه گستر