کمیته رکن چهارم – بر اساس گزارشی که شرکت ایست آن را منتشر کرده گروه نفوذگری Turla حداقل از سال ۱۳۹۳ با استفاده از یکی از پیچیدهترین بدافزارهای از نوع دربپشتی (Backdoor) سرورهای MS Exchange را هدف قرار میداده است.

اصلیترین ویژگی این دربپشتی که LightNeuron نامگذاری شده اجرای آن در قالب یک Transport Agent است.

به گفته ایست، LightNeuron نخستین بدافزاری است که بهطور خاص سرورهای MS Exchange را مورد رخنه قرار میدهد. اگر چه تا پیش از این در برخی حملات پیشرفته از دربهای پشتی برای رصد سرورهای ایمیل استفاده شده بود اما LightNeuron با یکپارچگی مستقیم در روند کار MS Exchange به این هدف دست مییابد.

این دربپشتی مهاجمان را قادر میسازد تا کنترل کاملی بر روی سرور ایمیل آلوده شده داشته و اموری همچون شنود، تغییر مسیر و ویرایش ایمیلهای ورودی و خروجی را به اجرا در آورند. همچنین LightNeuron دارای امکان خواندن و ویرایش هر ایمیلی است که از طریق سرور Exchange رد و بدل میشود. ضمن اینکه میتواند ایمیلهای جدیدی را ارسال یا از انتقال ایمیلهای با مشخصه خاص به کاربر جلوگیری کند.

از دیگر ویژگیهای LightNeuron مکانیزم سرور فرماندهی آن است. بهمحض آلوده شدن سرور MS Exchange به LightNeuron، مهاجمان بجای اتصال مستقیم به آن، از ایمیلهایی با پیوست PDF و JPG برای تبادل فرامین و اطلاعات با دربپشتی استفاده میکنند. به عبارت دیگر، با بکارگیری تکنیکپنهاننگاری (Steganography)، مهاجمان Turla اقدام به مخفی کردن فرامین خود در فایلهای PDF و JPG کرده و دربپشتی نیز با دریافت آنها بر روی سرور آلوده، فرامین را استخراج و اجرا میکند.

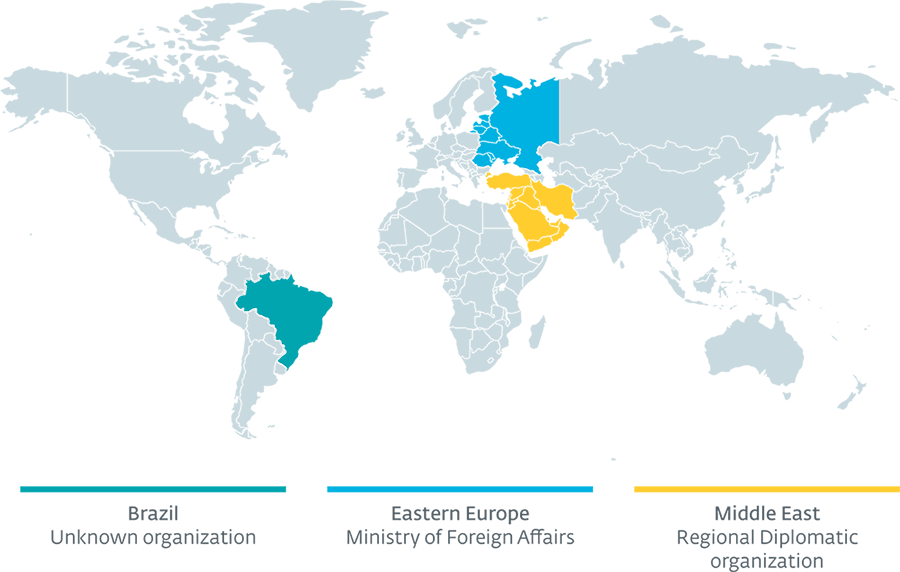

گر چه ایست، از ذکر نام قربانیان LightNeuron خودداری کرده اما در گزارش بهطور کلی به سه مورد زیر اشاره شده است:

- سازمانی ناشناخته در برزیل

- وزارت امور خارجه یکی از کشورهای اروپای شرقی

- سازمانهای دیپلماتیک منطقهای در خاورمیانه

Turla، یک گروه نفوذگر حرفهای است که در حملات پیشین ارتباط آن با سازمانهای اطلاعاتی روسیه به اثبات رسیده است. در گزارش ایست نیز اشاره شده که ارسال فرامین به دربپشتی LightNeuron عمدتا در ساعات و روزهایی منطبق با تقویم کاری روسیه انجام میشده است.

رعایت موارد زیر از جمله راههای مؤثر در مقابله با این درب پشتی مخرب است:

- اطمینان از استفاده از رمزهای عبور پیچیده و در صورت امکان بکارگیری اصالتسنجی دو عاملی (۲FA) بهخصوص برای کاربران با سطح دسترسی Administrator بر روی سرور MS Exchange

- رصد دقیق فعالیتهای انجام شده توسط حسابهای کاربری با سطح دسترسی Administrator

- محدودسازی اجرای PowerShell

- بررسی مستمر عوامل انتقال پیام (Transport Agent) و اطمینان از تضمین اعتبار آنها توسط تأمینکننده مورد اعتماد (Signed by a Trusted Provider)

مشروح گزارش ایست در اینجا قابل دریافت و مطالعه است.

منبع : شبکه گستر