کمیته رکن چهارم – مهاجمان امنیت سایبری در کارزار فیشینگ با ارسال ایمیل های دارای پیوست اسناد به ظاهر حاوی اطلاعات محرمانه، اقدام به نصب یک ابزار معتبر دسترسی از راه دور بر روی سیستم اهداف خود می کنند.

بر اساس بررسیهای انجام شده توسط پژوهشگران این کارزار از ژانویه سال میلادی جاری فعال بوده و با بهکارگیری چندین تکینک مخرب به دستگاهها رخنه و امکان دسترسی از راه دور مهاجمان به سیستم قربانیان را فراهم میکند.

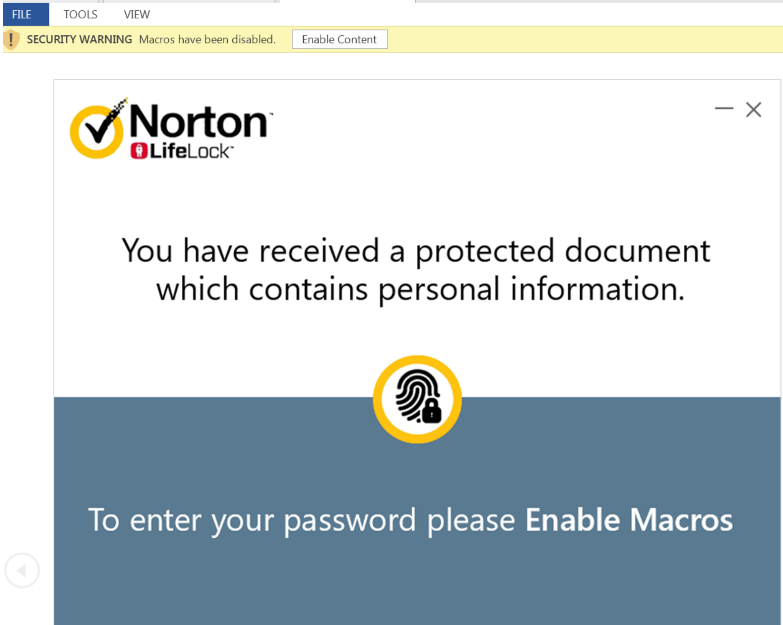

اهداف این کارزار، ایمیلی را دریافت میکنند که در آن کاربر تشویق به باز کردن فایل پیوست آن میشود. در فایل مذکور به این بهانه که حاوی اطلاعات شخصی است از قربانی خواسته میشود تا برای وارد کردن رمز درج شده در متن ایمیل و رمزگشایی آن قابلیت ماکرو را در نرمافزار Word فعال کند. ادعایی دروغین که در کنار نشان واقعی یکی از محصولات امنیتی که در فایل نمایش داده شده، شانس در دام افتادن کاربر را افزایش میدهد.

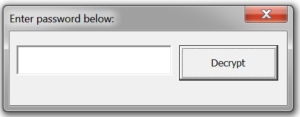

با فعال شدن ماکرو کاربر با پنجرهای مشابه با شکل زیر روبرو میشود.

در مراحل بعدی، ماکرو اقدام به اجرای فرامینی میکند که درنتیجه آنها با بهکارگیری فرایند معتبر PowerShell یک ابزار دسترسی از راه دور بر روی سیستم نصب و ماندگار میشود. ابزار نصب شده نسخهای از NetSupport Manger گزارش شدهاست. NetSupport Manger یک ابزار معتبر دسترسی از راه دور است که معمولاً توسط کارکنان بخش فناوری اطلاعات سازمانها برای اتصال از راه دور به سیستمها مورد استفاده قرار میگیرد.

در حالی که مهاجمان با اجرای NetSupport Manger در این کارزار اهداف مخربی را دنبال میکنند، اما با توجه به معتبر بودن این ابزار، محصولات امنیتی و ضدویروس نسبت به آن بهعنوان یک بدافزار واکنش نشان نمیدهند. اگر چه احتمالاً مهاجمان از نسخهای موسوم به کرک استفاده کرده و از کانالهای قانونی آن را خریداری نکردهاند.

اکثر این ایمیلها در قالب پیامهای بازپرداخت، نقل و انتقالات برخط و صورتحسابهایی از این قبیل است.

هنوز مشخص نیست که انگیزه اصلی مهاجمان از اجرای این کارزار چه بودهاست. ممکن است که این افراد با این سازوکار قصد سرقت فوری اطلاعات را داشتهباشند یا در برنامهای دراز مدت اقدام به انجام اموری همچون رصد ایمیلهای ورودی و خروجی بر روی سیستم آلوده و شناسایی افراد در تماس با قربانی کرده تا بر اساس اطلاعات استخراج شده دست به اجرای حملات هدفمند فیشینگ برای هک حسابهای کاربری بیشتر بر مبنای حساب اولیه بزنند.

از آنجا که موفقیت این کارزار منوط به استفاده از بخش ماکرو در مجموعه نرمافزاری Office است توصیه میشود که این قابلیت در حالت دائماً غیر فعال قرار داده شود. کاربران نیز باید در باز کردن ایمیلهای ارسالی از سوی فرستندگان ناآشنا بخصوص در زمانی که در آنها از موارد اضطراری صحبت میشود بسیار محتاطانه عمل کنند.

نشانههای آلودگی فایلها و دامنههای مورد استفاده در این کارزار در این لینک قابل دریافت است.

منبع: مرکز مدیریت راهبردی افتا