کمیته رکن چهارم – سرقت دادههای حساس، از اطلاعات کارمندان و مشتریان گرفته تا اطلاعات مربوط به مالکیت معنوی همچنان یکی از میادین مبارزه بین مهاجمان و سازمانهای مسئول محافظت از این دادهها است. مشتریان و کسب و کارها امروزه دادههای بیشتری را در پلتفرمهای دیجیتال مختلف از جمله بستر ابر، تلفن همراه و اینترنت اشیاء منتشر میکنند که هر روز بر تعداد این داده ها و اطلاعات نیز افزوده میشود. یکی از چالش های اساسی امروز در این بسترها، تعادل بین استفاده از داده و تهدیدهای مربوط به آن است.

حوادث نشت داده که برای شرکتهای Facebook، Equifax و Marriott رخ داد، نشان داد که هیچ سازمانی در برابر مخاطرات امنیتی ایمن نیست. مسلماً کسب و کارهای کوچک و متوسط، توانایی مقابله چندانی با رخدادهای سایبری ندارند. شرکتهای بزرگ که دارای منابع مالی، سیاستهای بیمه ای، لابیهای سیاسی و امکانات مختلف دیگر هستند زمان، منابع و قدرت بیشتری برای حفظ بقای خودشان در برابر نشت دادههای حساس دارند.

اما شرکتهای کوچک و متوسط برای بقا در دنیای سایبر و حملات امنیتی، دو گزینه پیشروی دارند: رشد یا نابودی. متأسفانه کسب و کارهای کوچک و متوسط برای حفظ بقای خودشان در فضای به شدت رقابتی باید تمهیدهایی را در نظر بگیرند که زمینه رشد روزافزون خود را فراهم کرده تا از گزند تهدیدها کمتر متحمل خسارت شوند. چنین امری مستلزم ایجاد توازن بین راهکارهای رشد سازمانی و اقدام های پیشگیرانه جهت مقابله با تهدیدهای سایبری است. وجود خطر برای این سازمان ها از قدیم بوده، هست و خواهد بود ولی رعایت نکات اولیه برای جلوگیری از نشت دادههای حساس می تواند اقدام های پیگیرانه مناسبی را برای آنها فراهم کند.

در این مقاله، به معرفی برخی از روش ها برای حفظ و جلوگیری از نشت اطلاعات حساس در شرکت های کوچک و بزرگ می پردازیم.

دشمن خودتان را بشناسید

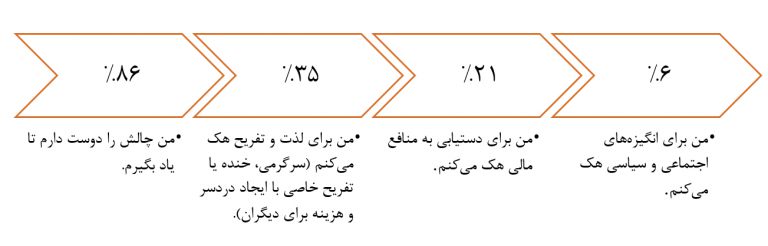

«دشمن خودتان را بشناسید» یکی از قدیمیترین مفاهیم در راهبردهای نظامی است. شما باید اطلاع داشته باشید که چگونه و چرا تحت حمله قرار میگیرید تا بتوانید از دادههای حساس خودتان محافظت کنید. چرایی سرقت دادههای حساس ممکن است ریشه در انگیزههای اقتصادی داشته باشد. مصاحبهها و مطالعات در رابطه با فعالیت هکرها نشان میدهد که انگیزههای دیگری هم غیر از رسیدن به منافع مالی برای انجام چنین کارهایی وجود دارد:

از بین پاسخ دهندگان، ۴۶ درصد اعلام کردهاند که زندگی بدون خطر برایشان بیش از حد کسل کننده است و ۶۴ درصد از آنها نیز گفته اند که از خطرات این کار لذت میبرند.

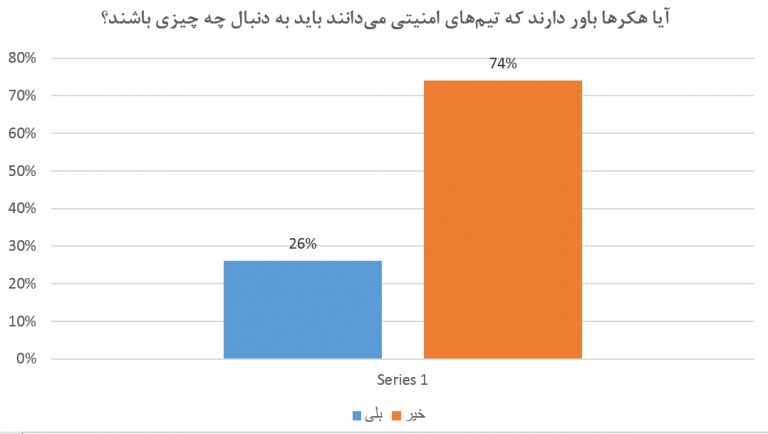

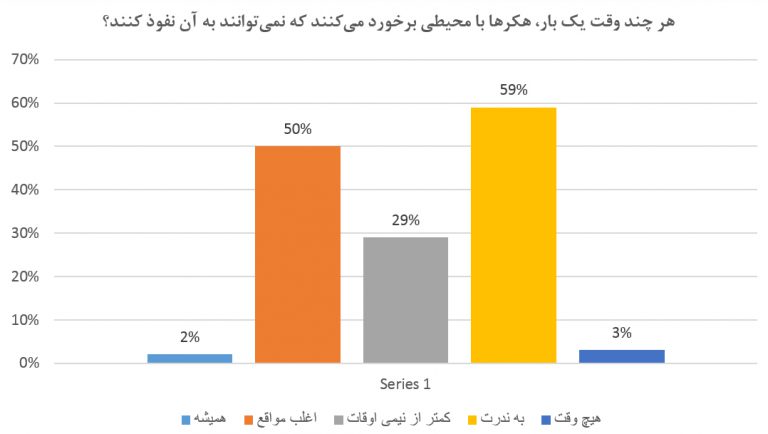

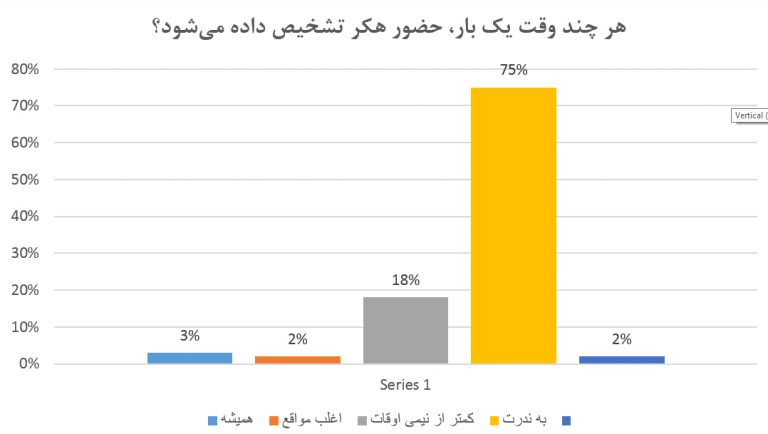

همچنین بسیاری از هکرها اعلام کردهاند که هر چه حساسیت دادهها بیشتر باشد، احتمال ورود آنها به گروههای اجتماعی یا ارتقای جایگاهشان در این گروهها بیشتر میشود. در واقع آنها به دادههای حساس، به عنوان یک غنیمت یا اثباتی برای موفقیت و مجموعه مهارتهایشان نگاه میکنند. هر چند خطر تعقیب قانونی برای آنها مسلم است اما ۷۷ درصد از هکرها اعلام کردهاند که نقش آنها در حمله به ندرت شناسایی شده است. موضوع نگران کنندهتر این است که ۹۰ درصد از پاسخ دهندگان نشان دادهاند که میتوانند در عرض کمتر از ۳۰ دقیقه پس از یک رخنه، ردپای خودشان در حمله را از بین ببرند و به این ترتیب سطح خطر را کمتر کنند.

هرچند مطالعات رفتاری متعددی در رابطه با نظریه جرم وجود دارند که میتواند انگیزههای یک هکر را تشریح کند اما راهکار کلیدی، بررسی موضوع از دیدگاه خود هکرها است. نظریهها نشان میدهد که اگر منفعت یک حمله بیشتر از خطر آن باشد، افراد چه هکر باشند یا غیرهکر به نوعی وارد آن فعالیت مجرمانه میشوند. در نتیجه، شرکتهای کوچک و متوسط باید به دادههایی که از آن محافظت میکنند، بیش از پیش دقت کنند. مدیران شرکت از دیدگاه یک هکر، به پرسشهای زیر باید پاسخ بدهند:

ارزش دادهها از نگاه اجتماعی چقدر است؟

ارزش دادهها از دید اقتصادی چقدر است؟

به دست آوردن دادهها چقدر راحت یا سخت است؟

خطر گیر افتادن چقدر است؟

پیامدهای گیر افتادن چیست؟

درون ذهن یک هکر

آشنایی با طرز فکر دشمن، کاری ارزشمند و دانستن روش حمله آنها فوق العاده ارزشمند است. ما در این بخش سعی میکنیم با بررسی ذهن یک هکر به کمک تیم قرمز eSentire (گروهی از بهترین هکرهای اخلاقی که از فریبندهترین روشها برای آزمایش سازوکارهای دفاعی مشتریان خودشان استفاده میکنند) دشمن خودمان را بشناسیم. یک هکر به روشهای مختلفی میتواند به دادههای حساس دسترسی پیدا کند. ما برای این که نشان دهیم یک هکر چگونه میتواند بدون استفاده از بدافزار، به دادههای حساس دسترسی پیدا کرده و حتی از دادههای حساس به دست آمده از طریق سایر رخنهها، بر ضد سازمان مورد نظر سوءاستفاده کند یک روش خاص را مورد بررسی قرار خواهیم داد.

جمع آوری اطلاعات

هکرها برای شناسایی دشمنان خودشان، از فرایند شناسایی استفاده میکنند که در حوزه امنیت بیشتر به آن اطلاعات اپن سورس[۱] (OSINT) گفته میشود. OSINT یک اصطلاح فنی است که به جمع آوری دادههای سیستم هدف مورد نظر گفته میشود که به صورت عمومی در دسترس همگان قرار دارد. هرچند این کار از نظر فنی ضروری نیست اما برای تعیین روش ها و ابزارهای مناسب جهت دستیابی سریع و مخفیانه به اهداف مورد نظر، انجام این مرحله مهم است.

مرحله شناسایی حمله را می توان مثل یک کوه یخ در نظر گرفت. فعالیتهای نفوذی هکر برای یافتن و استخراج دادههای حساس، فقط نوک این کوه یخ است. جمع آوری اطلاعات، مهندسی اجتماعی و برنامه ریزی که قبل از آن صورت میگیرد باعث میشود هکرها اطلاعات مورد نیاز درباره سازمان مورد نظرشان را به دست آورند. همچین این امر نشان دهنده یکی از مزایای هکرها نسبت به اهدافشان است؛ این که حرکت اول توسط هکرها انجام میشود. وقتی مرحله شناسایی تکمیل شود، مهاجم در حمله موقعیت بهتری خواهد داشت و در رابطه با زیرساخت دفاعی موجود و نقاط ضعف احتمالی آن اطلاعات کسب کرده است.

مهم ترین مرحلهای که معمولاً نادیده گرفته میشود، جمع آوری اطلاعات است. هر چه زمان بیشتری را صرف مرحله شناسایی کنید، گزینههای شما برای اجرای یک حمله موفق بیشتر خواهد بود.

شناخت خطر

شناختن دشمن برای بررسی این که چرا دادههای حساس شما مورد هدف قرار میگیرد، ضروری است و آشنایی با خطرات مرتبط با از دست رفتن دادهها برای اولویت دهی به محافظت از آنها امری کاملاً ضروری است.

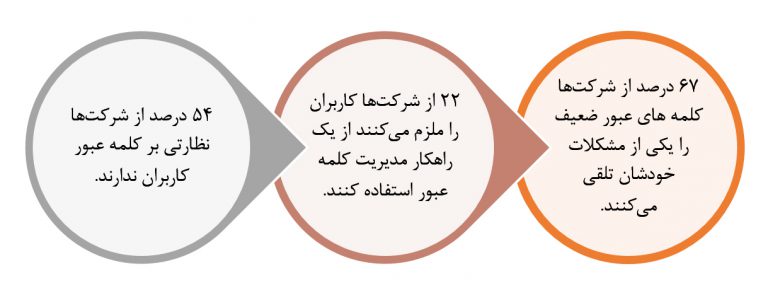

هرچند به نظر میرسد دادههای حساس، یک تعریف واضح و مشخص دارند اما معمولاً در شرکتهای کوچک و متوسط تعریف و دستهبندی شفافی از این دادهها وجود ندارد.

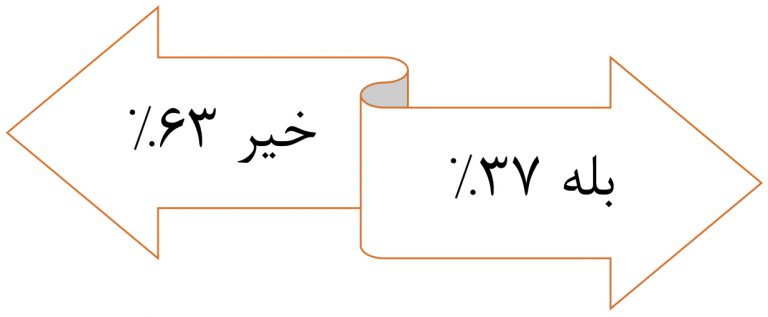

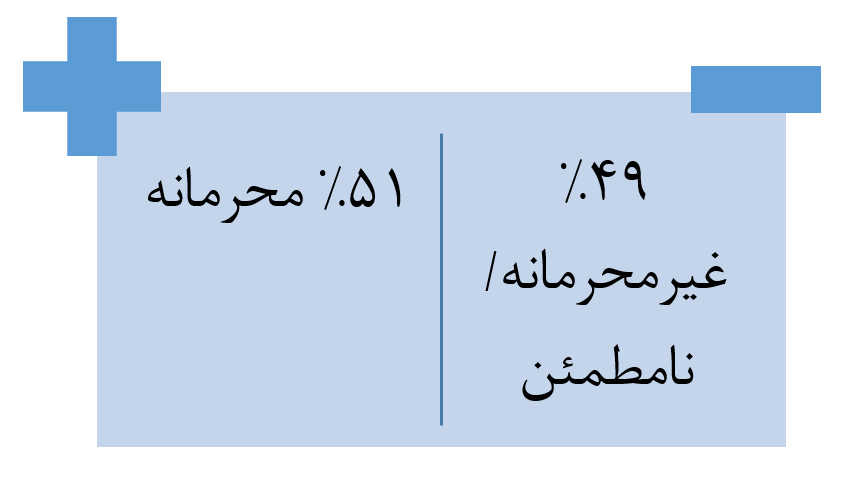

در نظرسنجی اخیری که توسط شرکت eSentire از ۳۰۰ کارشناس امنیت اطلاعات انجام گرفته است، مشخص شد که حدود ۶۳ درصد از شرکتها تعریف واضحی از دادههای حساس در شرکت خودشان ندارند. ۵۵ درصد از آنها نیز فاقد سیاست طبقهبندی دادهها بودند و فقط ۵۱ درصد از آنها حس میکردند توانایی شناسایی و واکنش نشان دادن به حمله بر ضد دادههای حساس خودشان را دارند.

اولین مرحله در شناسایی، بررسی زیرساخت هدف است. به عنوان مثال هکرها به دنبال سرورها، DNS و هر سرویس دیگری هستند که از طریق اینترنت برای همه افراد قابل دسترس است. در این حمله، ابزار بازیابی مجدد کلمه عبور نیاز به چهار نوع اطلاعات دارد: نام کاربری، تاریخ تولد، چهار رقم آخر شماره ملی و پاسخ یک سؤال امنیتی که در اینجا این سؤال، تاریخ تولد کارمند بود.

در ادامه توضیح میدهیم که تیم قرمز eSentire چگونه ابزار بازیابی کلمه عبور را کرک کرد.

– گام اول: شناسایی کاربر و نام کاربری (OSINT)

«اولین مرحله، شناسایی کارمندی بود که میتوانستیم از این ابزار بازیابی کلمه عبور بر ضد او استفاده کنیم و سعی کردیم چهار قطعه اطلاعاتی مورد نظر برای این کارمند را پیدا کنیم. ما کارمندی را انتخاب کردیم که یک نام کاربری بسیار منحصربه فرد داشت. مسلماً هر چه یک نام متداول تر باشد، محدود کردن گزینهها برای شناسایی فردی که به دنبال او هستید سختتر میشود».

وقتی نام هدف شناسایی شد، شناسایی نام کاربری او یک فرایند ساده است. برنامههای کاربردی رایگان خاصی در اینترنت وجود دارند که میتوانند با درجه قطعیت بالایی نام کاربری و ایمیل افراد را شناسایی کنند. معمولاً این نامهای کاربری، ترکیبی از نام و نام خانوادگی هستند (مثل johnsmith، john.smith، john_smith و غیره).

– گام دوم: تاریخ تولد (OSINT)

«اطلاعات بعدی، تاریخ تولد است. به دست آوردن این اطلاعات از آنچه تصور میشود، بسیار آسانتر است. وب سایتهای مجاز مختلفی مثل look up this person و http://www.anywho.com/ و check to see if a person has a criminal record برای انجام این کار وجود دارند. برخی از وب سایتها برای ارایه چنین اطلاعاتی هزینه دریافت میکنند و در صورتی که تمایل داشته باشید، این هزینه را پرداخت میکنید. بسیاری از آنها هم یک دوره آزمایشی رایگان دارند. اگر این اطلاعات را از چند وب سایت جمع آوری کنید میتوانید به نتایج خاصی برسید. همچنین بدون پرداخت کمترین هزینه می توانید یک نمایه کامل از شخص مورد نظرتان ایجاد کنید».

– گام سوم: شماره بیمه (وب تاریک)

«به دست آوردن چهار رقم آخر شماره ملی کمی سخت است … البته نسبت به سایر اطلاعاتی که به صورت کدباز در دسترس هستند. در این مثال، نویسنده مقاله این اطلاعات را از طریق وب تاریک به دست آورده است».

هر روزه شاهد نشت دادهها هستیم. ایمیل، کلمه عبور، شماره کارت اعتباری، شماره ملی و اطلاعات مختلف دیگر افشا شده و در دسترس همگان قرار می گیرند. افراد خلافکار سعی میکنند از این دادهها در بازارهای وب تاریک کسب درآمد کنند و یا این اطلاعات را به صورت رایگان منتشر کرده تا برای استخدام شدن قابلیتهایشان را به نمایش بگذارند. اگر هکرها نتوانند خودشان این اطلاعات را به دست آورند این احتمال وجود دارد که اطلاعات مورد نظرشان در وب تاریک برای فروش موجود باشد.

– گام چهارم: محل تولد (شبکههای اجتماعی)

«آخرین قطعه اطلاعاتی مورد نظر، محل تولد است که تشخیص دادن آن دشوار است زیرا ممکن است محل تولد فرد با آدرس فعلی او متفاوت باشد. ممکن است شخصی ساکن فیلادفیا بوده اما در اورگان یا در یک کشور دیگر متولد شده باشد. اینجا است که ما از شبکههای اجتماعی استفاده میکنیم. ما پروفایلهای توییتر و فیسبوک را بررسی کرده و به دنبال الگوهای خاص هستیم. متوجه طرفداری از تیم ورزشی یک دانشگاه خاص یا پشتیبانی از رویدادهای یک شهر کوچک شدیم. سپس نزدیکترین بیمارستان به این گروه خاص را یافته و توانستیم شهری که بیمارستان در آنجا قرار دارد را پیدا کنیم. حالا در این مرحله ما فقط یک حدس میزنیم. حدسی که بر اساس معلومات بوده اما باز هم یک حدس محسوب میشود. با این وجود، مشخص شد که حدس مان درست بوده است».

– گام پنجم: تنظیم حرکات جانبی

«وقتی به این مرحله رسیدیم، نهایتاً برای نفوذ به حسابهای کاربری آنها به اکتیو دایرکتوری دسترسی پیدا کردیم. توانستیم یک لیست از نامهای کاربری متشکل از چندین هزار نام کاربری مختلف را به دست آوریم. بهترین نکته درباره هک این است که افراد معمولاً الگوهای رفتاری خاصی دارند. اینجا است که جستجوی فراگیر وارد عمل میشود».

جستجوی فراگیر، یک روش قدیمی است. در این روش از برنامهای استفاده میشود که هزاران یا میلیونها بار سعی میکند با نام کاربری و کلمه های عبور مختلف به سیستم ورود کند. برای مقابله با حمله جستجوی فراگیر یا بروت فورس سعی میشود بعد از چندبار تلاش ناموفق برای لاگین، حساب کاربری مربوطه قفل شود که معمولاً این قفل شدن مدت چندانی طول نمیکشد. یک هکر آگاه و خبره میتواند به گونهای حمله جستجوی فراگیر را اجرا کند که چنین سازوکارهای امنیتی فعال نشوند.

معمولاً کاربران از یک کلمه عبور مشابه برای حسابهای کاربری مختلف استفاده میکنند چون هیچ شخصی تمایلی ندارد که دهها کلمه عبور مختلف را به خاطر بسپارد. در نتیجه بیشتر شرکتها کاربران را موظف میکنند که مثلاً پس از ۶۰ یا ۹۰ روز کلمه عبورشان را عوض کنند. این اقدام به عنوان یک راهکار امنیتی، معقول به نظر میرسد زیرا تغییر مکرر کلمه های عبور باعث میشود کار هکرها سخت تر شود اما این قانون اجباری موجب افزایش استفاده از کلمه های عبور متداول و معمولی خواهد شد. هیچ فردی تمایلی ندارد که هر چند ماه یکبار مجبور به حفظ کردن یک کلمه عبور کاملاً جدید باشد؛ بنابراین افراد سعی میکنند یک الگوی خاصی برای کلمه های عبورشان داشته و همان را به خاطر بسپارند، مثل spring2019، summer2019، winter2019 و غیره. راهکارهای مدیریت کلمه عبور هم برای مدیریت این شرایط طراحی شدهاند اما هنوز به پذیرش گسترده نرسیدند.

هکرهای اخلاقی ما هم همین کار را انجام دادند و با جستجوی فراگیر توانستند کلمه های عبوری همچون summer2017 و summer17 را امتحان کنند. آنها سرانجام از بین هزاران ایمیل توانستند به ۳۹ حساب کاربری دسترسی پیدا کنند.

تیم قرمز eSentire توانست با به دست گرفتن کنترل مجموعاً ۴۰ حساب کاربری مختلف (۳۹ حساب کاربری علاوه بر حساب کاربری اصلی هک شده) در شبکه نفوذ کرده و اطلاعات حساسی مثل لیست کاربران، اسناد مربوط به برنامه ریزی سال مالی و راهبرد سازمان و اطلاعات کارت اعتباری افراد را به دست آورند.

درون ذهن یک هکر

– جمع آوری اطلاعات

شناسایی دشمن برای تشخیص این که چرا دادههای حساس شما مورد هدف قرار گرفتهاند، ضروری است. دانستن خطرات مربوط به افشای دادهها برای اولویت دهی به سازوکارهای محافظتی، امری ضروری و بدون قید و شرط است.

هرچند به نظر میرسد که دادههای حساس، یک تعریف روشن و مشخصی دارد اما معمولاً همان طور که قبلاٌ گفته شد، در شرکتهای کوچک و متوسط تعریف و دستهبندی آشکاری از این دادهها وجود ندارد. در نظرسنجی اخیری که توسط شرکت eSentire از ۳۰۰ کارشناس امنیت انجام گرفته است، حدود ۶۳ درصد از شرکتها تعریف شفافی از دادههای حساس در شرکت خودشان نداشتند. ۵۵ درصد از آنها نیز فاقد سیاست طبقهبندی دادهها بودند.

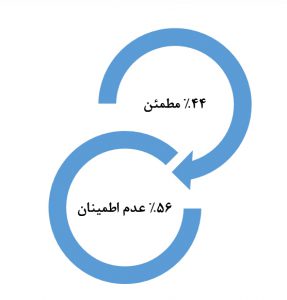

آیا دادههای حساس و یا ارزشمند، در شرکت شما به صورت شفافی تعریف شدهاند؟ در شکل زیر، پاسخهای نه و مطمئن نیستم با هم ترکیب شدهاند.

در یک نظرسنجی از کارکنان شرکت های مختلف پرسیده شد که آیا تعریف مشخصی برای داده های ارزشمند دارید؟

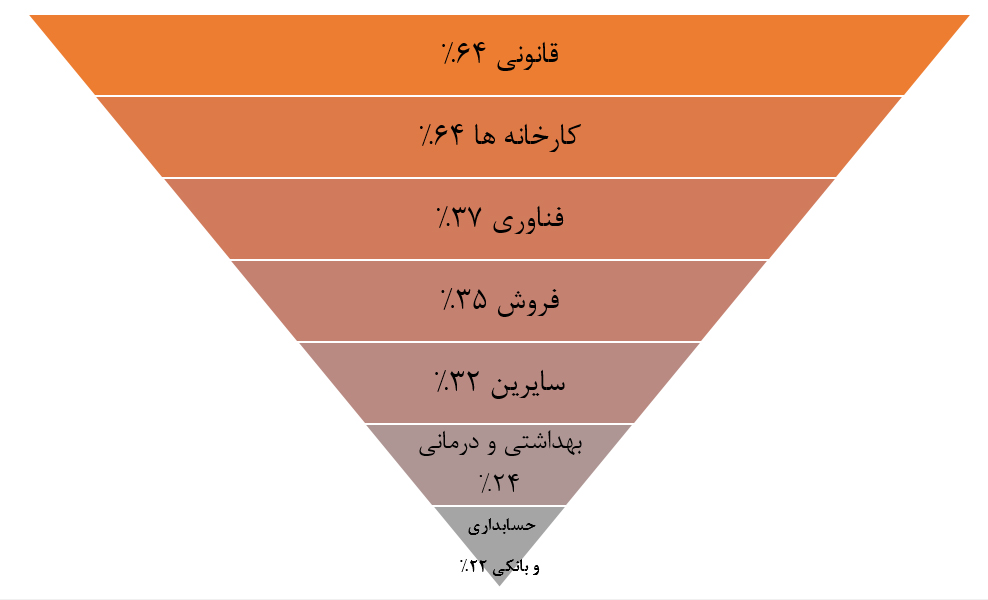

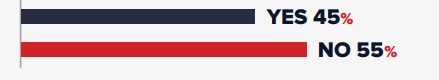

آیا سازمان شما خط مشی واضحی برای طبقهبندی دادهها دارد؟

چقدر نسبت به قابلیت سازمان خودتان برای شناسایی و عکسالعمل نشان دادن نسبت به حملهای هدفمند بر ضد دادههای حساس اطمینان دارید؟

دادههای حساس میتوانند شکل و فرمهای مختلفی داشته باشند. آشنایی با خطرات مالی مرتبط با این دادهها میتواند به شرکتها جهت شناسایی و طبقهبندی دادههای حساس خودشان کمک کند.

خطر مالی دادههای حساس

مجرمان سایبری و نداشتن شفافیت بهای تبادل داده ها و اطلاعات، باعث شده ارزیابی هزینه دقیق سرقت دادههای حساس برای اقتصاد جهانی دشوار باشد. بر اساس مطالعه «هزینه نشت دادهها در سال ۲۰۱۸» که توسط Ponemon صورت گرفت، میانگین هزینه یک نشت داده، ۳.۸۶ میلیون دلار است. در سال ۲۰۱۷ میلادی، کمیسیون IP در رابطه با سرقت مالکیت معنوی در آمریکا برآورد کرد که این هزینه هر سال بین ۲۲۵ تا ۶۰۰ میلیارد دلار است که هر دو رقم نسبت به عددی که در سالهای قبل گزارش داده شده اند، افزایش یافته است. هر چند این آمارها نشان میدهند اقتصاد سرقت دادههای حساس چقدر گسترده و بزرگ است اما این موضوع به شرکتهای کوچک و متوسط محدود نمیشود.

شما هم برای تشخیص خطر مالی ناشی از سرقت دادههای حساس باید احتمال حمله و همچنین خسارت های بالقوهای که ممکن است برای شرکت شما ایجاد شود را بدانید.

مخاطره = احتمال × پیامد بالقوه

احتمال

موضوع این نیست که آیا این اتفاق برای شما هم رخ میدهد یا خیر، بلکه سؤال اصلی این است که چه موقع این اتفاق برای شما رخ خواهد داد؟ هر مسئول امنیت این شعار را عامل ایجاد ترس، نداشتن قطعیت و شک میداند اما این موضوع برای شرکت شما چقدر صدق میکند؟ احتمال اجتناب از رخنه اطلاعاتی برای هر سازمانی صرف نظر از این که سازوکارها و منابع دفاعی آن چقدر قوی باشد، در یک بازه زمانی بسیار طولانی به صفر میرسد. بنابراین سؤال اصلی این است که: مخاطراتی که با توجه به چشمانداز امروزی، شرکت شما را تهدید میکنند چه مخاطراتی هستند و احتمال وقوع یک حادثه در اثر دور زدن کنترلهای پیشگیرانه فعلی شرکت شما چقدر است؟

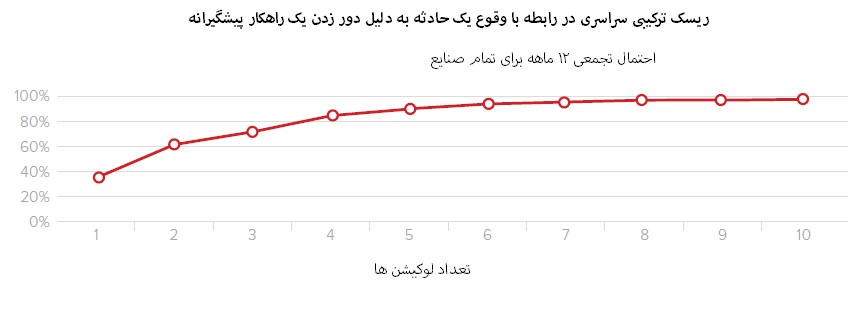

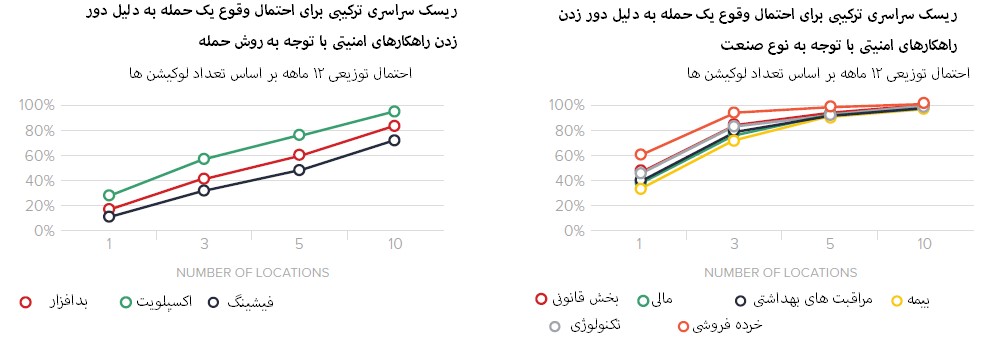

به گذشته نگاه کنید تا برای پیش بینی آینده بتوانید از آن کمک بگیرید. eSentire در راستای تلاش برای کمک به شرکتها جهت تعیین سطح مخاطره در یک دوره ۱۲ ماهه، از دادههای مرکز عملیات امنیتی[۲] (SOC) خودش در رابطه با ۶۵۰ سازمان از بیش از ۵۰ کشور مختلف استفاده کرده است. از این دادهها برای تعیین احتمالات آینده، با توجه به تعداد مکانهای تحت حفاظت و کسب و کاری که شرکت مربوطه در آن فعالیت دارد، استفاده شد. با استفاده از مدل سازی گرایش، احتمال تجمعی وقوع حداقل یک حادثه با دور زدن سازوکارهای کنترلی موجود در یک سال تولید شد. با استفاده از نمودارهای زیر می توانید جایگاه شرکت خودتان را در خصوص میزان احتمال وقوع حملات فیشینگ، کد مخرب، اکسپلویتهای شناخته و غیره مشاهده کنید.

– هزینه دادههای حساس

هر چند نمودارهای بالا بخشی از فرمول مخاطره را مشخص میکنند اما شرکتها خودشان باید هزینه لو رفتن دادههای حساس را مشخص کنند. در مطالعه هزینه نشت داده که توسط مؤسسه Ponemon در سال ۲۰۱۸ میلادی انجام شد، هزینه افشای سوابق حساس بر اساس موارد زیر محاسبه شده است:

هزینههای تشخیص و تشدید حمله

هزینههای اطلاع رسانی

هزینههای واکنش پس از نشت داده

هزینههای ناشی از آسیب به کسب و کار

به این ترتیب، هزینه سرانه افشای یک سابقه در هر کسب و کاری، به صورت زیر تخمین زده شد:

مراقبتهای بهداشتی: ۴۰۸ دلار

مالی: ۲۰۶ دلار

خدمات: ۱۸۱ دلار

داروسازی: ۱۷۴ دلار

فناوری: ۱۷۰ دلار

انرژی: ۱۶۷ دلار

آموزش: ۱۶۶ دلار

صنعتی: ۱۵۲ دلار

سرگرمی: ۱۴۵ دلار

مصرفی: ۱۴۰ دلار

رسانه: ۱۳۴ دلار

حمل و نقل: ۱۲۸ دلار

ارتباطات: ۱۲۸ دلار

مهمانداری: ۱۲۰ دلار

خرده فروشی: ۱۱۶ دلار

تحقیقات: ۹۲ دلار

عمومی: ۷۵ دلار

جهت تخمین ریسک اقتصادی برای شرکت خودتان، از فرمول زیر استفاده کنید:

احتمال (به عنوان مثال برای یک جایگاه در صنعت مراقبتهای بهداشتی، ۳۹ درصد) × (هزینه هر سابقه، که در این مثال ۴۰۸ دلار است × تعداد سوابق حساسی که در اختیار دارید.)

در این مثال اگر طبق خط مشی طبقهبندی دادهها در شرکت خودتان، شما ۱۰ هزار سابقه حساس در اختیار دارید ریسک اقتصادی برای شرکت شما، ۱۵۹۱۲۰۰ دلار خواهد بود.

توجه داشته باشید که در این برآورد، فرض شده که حوادث امنیتی، منجر به نشت دادههای حساس میشوند. هر چند بیشتر حوادث شامل دادههای حساس نیستند اما شرکتها در هنگام تعیین میزان خطر باید بدترین حالت ممکن را در نظر بگیرند. اگر حادثهای منجر به نشت دادههای حساس شود باید کل ریسک مالی را برای تیم امنیتی و مهمتر از آن برای مدیران و تصمیم گیرندگان مشخص کنید تا بتوانید تشخیص دهید آیا سرمایه گذاریهای لازم برای تهیه راهکارهای امنیتی جهت مقابله با مخاطرات در سطح قابل قبولی قرار دارد یا خیر.

نتیجه گیری

شناسایی دشمن و شناسایی مخاطره، دو گام مهم برای حفاظت از دادههای حساس شرکت شما محسوب میشوند.

اولین گام برای تعیین مخاطره، شناسایی دادههایی است که سرقت یا افشای آنها منجر به بیشترین میزان آسیب میشود. وجود یک خط مشی رسمی در راهبرد مدیریت مخاطره سایبری برای طبقهبندی دادهها جهت شناسایی دادههای حساس، ضروری است. اگر شرکت شما منابع یا تخصص لازم را برای پیاده سازی چنین خط مشی ندارد، استفاده از سرویسهای مشاوره یا CISO مجازی راهکار مفیدی است که میتواند جهت برآورد کردن خطرات مالی به شما کمک کند.

همانطور که تلاشهای تیم قرمز eSentire و مدل آماری SOC نشان داد، احتمال وقوع نشت اطلاعاتی بسیار زیاد است. هکرهای ماهر میتوانند تقریباً به راحتی راهکارهای امنیتی داخلی و محیطی را دور بزنند. ابزار اصلی مورد استفاده جهت دستیابی به هدف، بدافزار سفارشی یا یک اکسپلویت روز صفر نیست بلکه مهندسی اجتماعی و دادههای شخصی است. هر چند این فنون و روش ها نسبتاً ساده به نظر میرسند اما در حملات هدفمند، فوق العاده کارآمد هستند. همچنین تا زمانی که هکرها انگیزههای اجتماعی و اقتصادی داشته باشند، به هدف گرفتن دادههای حساس شما ادامه خواهند داد. همچنین با افزایش میزان به اشتراک گذاری دادههای حساس در ابر، اینترنت اشیاء و حتی بر روی تلفن های همراه کارکنان، شرکتها را با مخاطرات امنیتی روزافزونی مواجه خواهد ساخت.

پیشگیری بی فایده است، مگر این که با تشخیص و واکنش همراه باشد.

نقل قولی از تحلیلگر Gartner

با توجه به افزایش تعداد حوادث ناشی از نشت دادهها، شرکتها در این چشمانداز پرخطر با چالشهای بزرگی روبرو شدهاند و بنابراین سعی دارند با استفاده از تشخیص و واکنش مدیریت شده[۳] (MDR)، راهکارهای پیشگیرانه فعلی خودشان را تکمیل کنند. رخنههایی مثل آنچه در این مقاله بررسی شد، اجتناب ناپذیر هستند اما مهم ترین عامل در کاهش مخاطره، نحوه شناسایی و عکسالعمل مناسب در مقابل این حملات است. به ویژه این که قابلیت شناسایی و جلوگیری از حرکات جانبی مهاجم و خارج کردن دادههای حساس و انتشار آنها جهت پیشگیری از ایجاد اختلال در کسب و کار ضروری است.

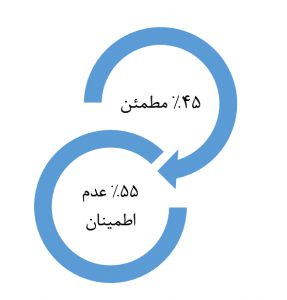

شرکتهای کوچک و متوسط سعی می کنند با این تغییرات همسو شوند. تحقیق eSentire نشان داد نسبت به قابلیت تیمهای امنیتی جهت شناسایی، عکسالعمل و پیشگیری به موقع از مخاطرات، همواره یک عدم اطمینان وجود دارد.

فرض کنید یک مهاجم از راهکارهای امنیتی شما عبور کرده است. شما چقدر نسبت به قابلیت شرکت خودتان جهت شناسایی حرکات جانبی در شبکه شرکت خودتان اطمینان دارید؟

فرض کنید که یک مهاجم از راهکارهای امنیتی شما عبور کرده است. شما چقدر نسبت به قابلیت شرکت خودتان جهت عکسالعمل نشان دادن و جلوگیری از حرکات جانبی در شبکه شرکت اطمینان دارید؟

اگر چه بیشتر شرکتهای کوچک و متوسط، اعتمادی به قابلیت خودشان برای شناسایی و عکسالعمل نشان دادن ندارند اما دادههای ۲۰۱۸ Black Report نشان میدهد که مهاجمین نسبت به قابلیت خودشان برای پیشگیری از شناسایی شدن و دستیابی به اهدافشان اطمینان دارند.

برای بیشتر شرکتهای کوچک و متوسط، محافظت از دادههای حساس نیاز به سرمایه گذاریهای بیشتر جهت افزایش قابلیتهای شناسایی و واکنش دارد. سرمایه گذاری جهت تهیه فناوری ها، فرایندها و افراد مورد نیاز برای تهیه یک مرکز عملیات امنیتی تعهد بزرگی است که ممکن است بسیاری از شرکت ها نتوانند از عهده آن برآیند. برای شرکتهایی که تخصص یا بودجه لازم برای ایجاد چنین مرکزی را به صورت داخلی ندارند، خدمات شناسایی و عکسالعمل مدیریت شدهای وجود دارند که جایگزین مناسبی محسوب میشوند.

منبع: فراست