کمیته رکن چهارم – دانشمندان امنیت سایبری یک روش غیرمعمول شناسایی کردند که مهاجم از لاگهای جعلی خطا در سیستم عامل Windows برای ذخیرهسازی نویسههای ASCII بهره میگیرد.

مهاجم پس از رخنه به سیستم مقصد و ماندگار کردن خود بر روی آن فایلی با نام a.chk را که ظاهر آن تداعیکننده لاگ خطای Windows برای یک برنامه است ایجاد میکند. آخرین ستون اطلاعات درون آن حاوی مقادیری است که اعدادی در دستگاه شانزدهشانزدهی (Hexadecimal) به نظر میآیند.

اما در حقیقت نویسههایی ASCII در قالب دهدهی (Decimal) هستند. با رمزگشایی آنها اسکریپتی ایجاد میشود که وظیفه آن برقراری ارتباط با سرور فرماندهی (C۲) برای اجرای مرحله دوم حمله است.

در نگاه اول، هر سطر لاگ mock حاوی تاریخ، زمان و شماره نسخهای از سیستم عامل Windows بوده و فاقد هر گونه داده مشکوک است. آنچه که از آن با عنوان شماره نسخه یاد شده، رشته OS ۶,۲ است که ظاهراً شماره نسخه داخلی سیستمهای عامل Windows ۸ و Windows Server ۲۰۱۲ است.

اما با بررسی دقیقتر مشخص میشود که مهاجم بخشهایی از محتوا (نویسههای عددی) را استخراج کرده و با استفاده از آن کدی رمز شده را میسازد. در تصویر زیر میتوان دید که چطور در اسکریپت اعداد تبدیل به متن میشوند.

کد مخرب با استفاده از یک فرمان زمانبندیشده (Scheduled Task) حاصل میشود. BfeOnServiceStartTypenChange بهعنوان نام فرمان مذکور تنها یک نویسه با نام فرمانی معتبر تفاوت داشته و توضیحاتی یکسان با نمونه اصلی دارد.

در فرمان به دو فایل اجرایی اشاره شده که هر دو پروسههایی معتبر اما با نامی متفاوت هستند.

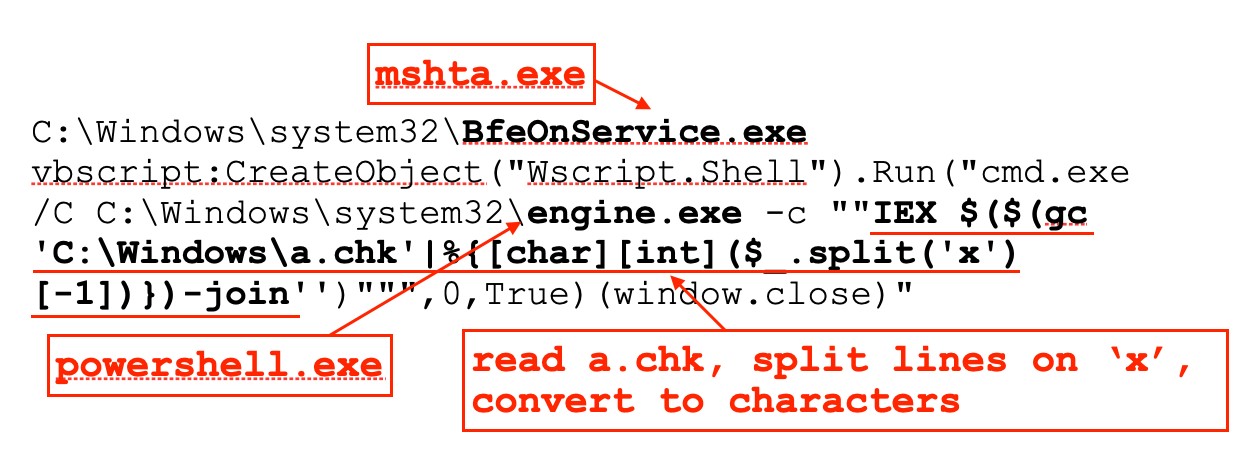

یکی از آنها با نام BfeOnService.exe همان فایل mshta.exe است که ابزاری برای اجرای Microsoft HTML Applications – به اختصار HTA – بوده و در این حمله از آن برای اجرای فایلهای HTA مخرب استفاده شده است. در نمونه مورد بررسی، فایل مذکور یک اسکریپت VBScript را برای شروع به کار PowerShell و فراخوانی فرمان در آن اجرا میکند.

فرایند دیگر با نام engine.exe نیز نسخهای از powershell.exe است. وظیفه آن استخراج اعداد ASCII در لاگ جعلی و تبدیل آنها برای دستیابی به کد مخرب است. تصویر زیر نحوه کار این دو فرایند را نمایش میدهد.

در ادامه فرمان دوم در قالب دریافتکننده اجرا شده و فرمان PowerShell دیگری را با تابعی یکسان فراخوانی میکند. پایان این زنجیره کد مخرب زیر است که اطلاعات درباره سیستم هک شده را جمعآوری میکند.

https://gist.github.com/jdferrell۳/۸۱fd۷۶d۵a۸abd۸۷۰e۱۲۹۴۳۰۹bec۸۸۷۰۹

هرچند هنوز مشخص نیست که این مهاجم در پی چه اهداف بوده اما اسکریپت، جزییاتی در مورد مرورگرهای نصب شده، محصولات موسوم به امور مالیاتی، راهکارهای امنیتی (Lacerte، ProSeries، Kaspersky، Comodo و Defender) و نرمافزارهای مرتبط با پایانههای فروش (Point-of-Sale) را جمعآوری میکند.

گرچه نمیتوان این حمله را پیچیده توصیف کرد اما نمونهای از تلاش تبهکاران سایبری برای کشف تمامی راههای ماندگار خود در شبکههای هدف و توسعه حمله با روشهایی خلاقانه است که موفقیت آنها حداقل در برخی نمونهها بسیار محتمل است.