کمیته رکن چهارم – اخیرا محققان امنیتی موفق به شناسایی آسیب پذیری های سطح بالا در پیاده سازی VPN های صنعتی شده اند. این نقص های امنیتی در درجه اول به مهاجمان سایبری امکان دسترسی از راه دور به شبکه های فناوری-عملیاتی (OT) را می دهد. هکرها در این فرآیند مخرب پس از بهره برداری غیر مجاز قادر به نوشتن اطلاعات، اجرای کد مخرب و دسترسی به سیستم های کنترل صنعتی (ICS) می باشند.

گزارش جدیدی که توسط شرکت امنیت صنعتی “Claroty” منتشر شده عنوان داشته که آسیب پذیری های سطح بالایی را در زیرساخت های VPN از نوع enterprise-grade، از جمله سرور Secomea GateManager M2M، Moxa EDR-G902 ، EDR-G903 و HMS Networks eWon’s eCatcher VPN client شناسایی کرده است.

این محصولات آسیب پذیر به طور گسترده در صنایع مختلف مانند نفت و گاز، دسترسی از راه دور به تاسیسات آب و برق، نگهداری و نظارت ICS و تجهیزات مختلفی از جمله کنترل کننده های منطقی قابل برنامه ریزی (PLC) و دستگاه های ورودی / خروجی استفاده می شود.

به گفته محققان Claroty، بهره برداری موفقیت آمیز و البته غیر مجاز از این آسیب پذیری ها می تواند به مهاجمان سایبری امکان دسترسی مستقیم به دستگاه های ICS را بدهد و به طور بالقوه باعث ایجاد برخی از آسیب های فیزیکی شود.

محققان در ادامه اظهار داشتند: در سرورهای Secomean’s GateManager نقص های امنیتی متعددی از جمله آسیب پذیری سطح بالا با شناسه CVE-2020-14500 کشف شده که به هکرها امکان بازنویسی داده های دلخواه را می دهد تا بتوانند کد دلخواه خود را اجرا کنند. و همچنین باعث ایجاد حمله DoS، اجرای دستورات با دسترسی Root و به دست آوردن رمزهای عبور کاربران (هش های ضعیف) می شود.

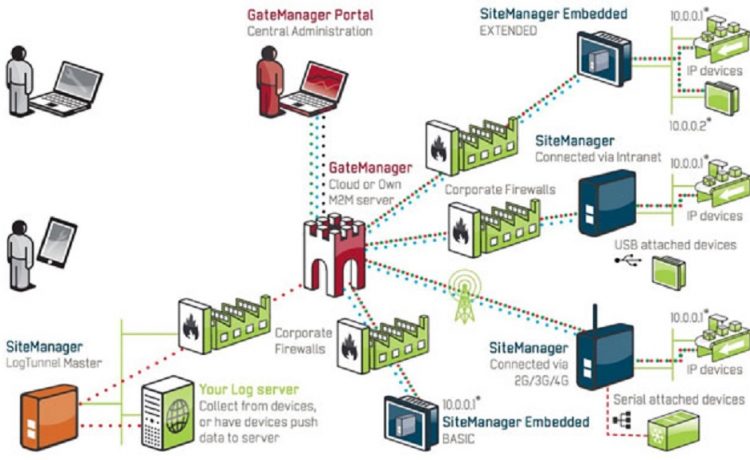

GateManager یک سرور دسترسی از راه دور در سیستم های ICS است که به طور گسترده ای در سرتاسر جهان به عنوان یک فرآیند SaaS مبتنی بر ابر مستقر و استفاده می شود. این سرور به کاربران امکان اتصال رمزگذاری شده به شبکه داخلی را می دهد تا بتوانند با رعایت عدم دسترسی به تنظیمات سرور، به شبکه داخلی وصل شوند.

تاثیر مستقیم نقص امنیتی با شناسه CVE-2020-14500 مستقیما بر روی GateManager است. GateManager مهم ترین راه حل مسیریابی در دسترسی از راه دور به Secomea می باشد. این نقص به دلیل پیکربندی نادرست در هدرهای HTTP ارائه شده توسط کلاینت رخ می دهد که هکر ها می توانند با بهره برداری از آن بدون نیاز به احراز هویت کد دلخواه خود را از راه دور اجرا کنند. پس از اکسپلویت شدن، شخص هکر می تواند با دسترسی کامل وارد شبکه داخلی شده و امکان رمزگشایی کلیه ترافیکی که از طریق VPN عبور می کند را داشته باشد.

محققان امنیتی در سرورهای VPN صنعتی Moxa EDR-G902 و EDR-G903، یک باگ سرریز بافر مبتنی بر پشته (CVE-2020-14511) را در وب سرور سیستم کشف کردند که با ارسال یک درخواست HTTP دستکاری شده خاص صورت می گیرد و در نهایت شخص هکر می تواند بدون نیاز به هرگونه اعتبار کد دلخواه خود را از راه دور اجرا کند.

محققان امنیتی Claroty شبکه های eCatcher HMS را تست کردند

محققان امنیتی به صورت یک مشتری اختصاصی VPN به دستگاه eWon VPN وصل شدند و توانستند فرآیند سرریز بافر مبتنی بر پشته (CVE-2020-14498) را اجرا کنند. این بهره برداری موفقیت آمیز و البته غیر مجاز می تواند برای دستیابی به اجرای کد از راه دور توسط هکرها مورد استفاده قرار گیرد.

تمام کاری که یک هکر برای اکسپلویت کردن این نقص باید انجام دهد فقط فریب قربانیان برای بازدید از یک وب سایت مخرب و یا باز کردن یک ایمیل مخرب حاوی یک المنتHTML (بطور خاص ساختگی) است. این فریب باعث ایجاد نقص در eCatcher می شود و در نهایت به مهاجمان امکان کنترل کامل از دستگاه مورد نظر را می دهد.

هر سه توسعه دهنده این وی پی ان ها از این آسیب پذیری ها مطلع شدند وبیانیه ایی برای رفع این مشکلات منتشر کردند:

- به کاربران Secomea توصیه می شود محصولات خود را با نسخه های تازه منتشر شده GateManager 9.2c / 9.2i به روز کنند

- کاربران Moxa باید سیستم عامل های سری EDR-G902 و سری EDR-G903 ، EDR-G902 / 3 را به نسخه v5.5 به روز کنند.

- به کاربران سری HMS توصیه می شود eCatcher را به نسخه ۶٫۵٫۵ یا بالاتر به روز کنند.

منبع: ایران سایبر