کمیته رکن چهارم – محققان امنیتی نمونهای از بدافزارهای اندرویدی را شناسایی کرده اند که قابلیت اجرا از طریق برنامههای کاربردی مجاز و معمولی را داشته و کاربران را بدون اطلاع خودشان، در سرویسهای غیررایگان عضو می کند.

در گزارشی که در خردادماه ۹۹ توسط مؤسسه تحقیقاتی Check Point منتشر شد، اعلام شده که بدافزاری معروف به “Joker” یا “Bread” روشی را برای دور زدن سازوکارهای امنیتی پلیاستور گوگل پیدا کرده است. راهکار این بدافزار، شامل مبهم سازی فایلهای مخرب DEX و قرار دادن آنها در برنامههای کاربردی، آن هم به شکل رشتههایی با کدگذاری Base64 است. این رشته ها پس از انتقال بر روی سیستم کاربران، بر روی دستگاه آلوده آنها کدگشایی و اجرا میشوند.

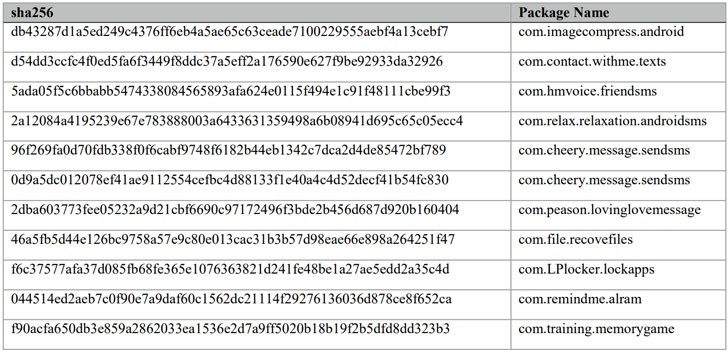

پس از افشای این اطلاعات توسط محققان شرکت Check Point، ۱۱ برنامه کاربردی آلوده (که نام آنها در این مطلب گفته شده است) توسط شرکت گوگل از فروشگاه پلیاستور حذف شدند. Aviran Hazum از Check Point که نحوه عملکرد بدافزار Joker را تحلیل کرده است، میگوید: «با وجود سرمایهگذاریهای شرکت گوگل برای افزودن سازوکارهای امنیتی هر چه بیشتر در پلیاستور، تشخیص بدافزار Joker کار سختی است. هر چند شرکت گوگل برنامههای کاربردی مخرب را از پلیاستور حذف کرده اما باز هم انتظار میرود که بدافزار Joker، با یک ترفند جدید بازگردد».

Joker: خانوادهای بزرگ از بدافزارهای مخصوص کلاهبرداری

بدافزار Joker که اولین بار در سال ۲۰۱۷ میلادی شناسایی شد، یکی از متداولترین انواع بدافزارهای مربوط به سیستم عامل اندروید است که مهاجمان از آن برای کلاهبرداری و جاسوسی سایبری استفاده می کنند. از جمله قابلیت های این بدافزار می توان به امکان سرقت پیامکها، لیست مخاطبان و اطلاعات موجود بر روی دستگاه قربانی اشاره کرد.

سال گذشته، شاهد گسترش کمپینهایی بودیم که در آنها از بدافزار Joker استفاده شد و چندین برنامه کاربردی اندروید آلوده به این بدافزار توسط شرکتهای Kaspersky، Dr.Web، Trend Micro و CSIS Security Group شناسایی شدند. در هر کدام از این برنامههای کاربردی، روشهای خاص و منحصربه فردی برای سوءاستفاده از خلاءهای سپر امنیتی پلیاستور به کار گرفته شده بود.

طراحان این بدافزار برای پنهان کردن ماهیت واقعی آن، از روشهای مختلفی استفاده کرده اند که از جمله آنها می توان به موارد زیر اشاره کرد:

- رمزنگاری برای پنهان کردن رشتهها از دید موتورهای تحلیل

- درج نظرات جعلی برای فریب کاربران و تشویق آنها به دانلود این برنامهها

- استفاده از روشی به نام نسخهبندی (versioning). در روش نسخهبندی، ابتدا یک نسخه پاک و سالم از یک برنامه کاربردی در پلیاستور بارگذاری شده تا در میان کاربران اعتماد لازم ایجاد شود. سپس در مراحل بعدی و از طریق به روزرسانیهای برنامه، کدهای مخربی به آن افزوده می شود.

تیم امنیت و حریم خصوصی سیستم عامل اندروید، در اوایل سال جاری میلادی اعلام کرد که: «با توجه به این که پلیاستور، سیاستهای جدیدی را پیاده سازی کرده و سازوکارهای دفاعی Google Play Protect نیز توسعه یافته است، طراحان بدافزارها ملزم به جستجو و تلاش برای یافتن خلاءهای جدید آن شدهاند. گاهی وقت ها این اشخاص، از همه فنون مبهم سازی و پنهان کردنی که در اختیار دارند، برای جلوگیری از شناسایی بدافزارهایشان استفاده میکنند».

لازم به ذکر است از ماه ژانویه ۲۰۲۰ میلادی، شرکت گوگل بیش از ۱۷۰۰ برنامه کاربردی که در سه سال اخیر در پلیاستور ثبت شده و آلوده به بدافزار شده بودند را حذف کرده است.

استفاده از فایل مانیفست برای پنهان کردن فایلهای مخرب DEX

بدافزار جدید شناسایی شده توسط Check Point در پی دستیابی به همان اهداف قبلی طراحان خود است. این بدافزار در نسخه جدید خود، از فایل مانیفست برای بارگذاری یک فایل DEX با کدگذاری Base64 بر روی سیستم قربانی استفاده می کند.

در یکی دیگر از نسخههای بدافزار که محققان شرکت Check Point آن را شناسایی کرده اند از تکنیکی شبیه مخفی کردن فایل dex. به شکل رشتههای Base64 استفاده میشود. این رشتهها به صورت یک کلاس داخلی در برنامه کاربردی اصلی اضافه شده و از طریق APIهای پژواک[۱] بارگذاری میشوند.

Hazum در تحلیلی که از این بدافزار انجام داده است، گفته که: «بدافزار Joker برای به دست آوردن قابلیت ثبت کاربران در سرویسهای پولی، بدون اطلاع و رضایت خودشان از دو مؤلفه مهم استفاده میکند که عبارتند از “Notification Listener” به صورت بخشی از برنامه کاربردی اصلی و همچنین یک فایل dex پویا که برای انجام عملیات ثبت نام از روی سرور فرماندهی و کنترل بارگذاری میشود».

علاوه بر تمام این موارد، نسخه اخیر Joker مجهز به قابلیت جدیدی است که به مهاجمان امکان میدهد تا بتوانند از راه دور، فعالیت های مخرب آن را تعلیق کنند. در هر صورت باید گفت که بدافزار Joker، بیشتر از هر چیزی این نکته مهم را یادآوری میکند که بدافزارهای اندرویدی به صورت پیوسته در حال رشد و تکامل هستند و می بایست محافظت در برابر آنها هم به صورت مداوم مورد توجه قرار گیرد.

به کاربرانی که برنامه های کاربردی مخرب موجود در لیست گفته شده را نصب کردهاند، توصیه میشود که گوشی تلفن همراه و تاریخچه تراکنشهای خود را بررسی کرده تا بتوانند پرداختهای مشکوک احتمالی را شناسایی کنند. همچنین مجوزهای صادر شده برای تمام برنامههای کاربردی نصب شده بر روی گوشی را با دقت بررسی کنند.

- [۱] در علوم رایانه، پژواک توانایی یک پردازه برای آزمون، خوداندیشی و اصلاح «ساختار» و «رفتار» داخلی خودش است.

منبع: thehackernews