کمیته رکن چهارم – محققان امنیتی شرکت کوالیس (Qualys, Inc.) حملات بزرگ باجافزاری را در پنج سال گذشته به طور کامل مطالعه کرده و مشخص کردهاند که در این حملات حدوداً ۱۱۰ ضعف امنیتی (CVE) مورد سوءاستفاده قرار گرفته است.

تحلیل محققان این شرکت نشان میدهد که علاوه بر بهرهجویی از ضعفهای امنیتی معروف و شناخته شده، مهاجمان از برخی آسیبپذیریهای بسیار قدیمی نیز برای توزیع باجافزار سوءاستفاده میکنند. ضعفهای امنیتی قدیمی، خصوصاً در سیستمهای متصل به اینترنت، موردعلاقه مهاجمان هستند. ازآنجاییکه بسیاری از سازمانها اعمال بهروزرسانیهای امنیتی را موردتوجه قرار نمیدهند، مهاجمان همچنان در حال سوءاستفاده از آنها هستند.

محققان کوالیس فهرستی از پنج آسیبپذیری را که بیشتر از سایر ضعفهای امنیتی در حملات باجافزاری سالهای اخیر مورد سوءاستفاده قرار گرفته، ارائه کردهاند. این پنج ضعف امنیتی علیرغم قدیمی بودن همچنان بسیاری از سازمانهای مختلف را به علت بیتوجهی در اعمال بهروزرسانیهای امنیتی در سراسر جهان در معرض خطر قرار داده است. جدول زیر پنج CVE را که در حملات باجافزارهای معروف بیشترین بهرهجویی از آنها صورتگرفته، نمایش میدهد.

قدیمیترین آسیبپذیری که توسط این محققان مورد بررسی قرار گرفته دارای شناسه CVE-۲۰۱۲-۱۷۲۳ است؛ این ضعف امنیتی که تاریخ شناسایی آن به سال ۲۰۱۲ برمیگردد، Java Runtime Environment – بهاختصار JRE – را متأثر میکند. به گفته محققان، از آسیبپذیری مذکور معمولاً برای توزیع باجافزار Urausy سوءاستفاده میشود. این باجافزار علیرغم عملکرد ساده خود موفق به آلودهسازی تعداد قابلتوجهی از سازمانها به دلیل عدم استفاده از وصله امنیتی مربوطه که حدود یک دهه از انتشار آن میگذرد، شده است.

CVE-۲۰۱۳-۰۴۳۱ و CVE-۲۰۱۳-۱۴۹۳ دو آسیبپذیری رایج دیگری هستند که اصلاحیه آنها از سال ۲۰۱۳ در دسترس قرار گرفته است. CVE-۲۰۱۳-۰۴۳۱ یک آسیبپذیری در JRE بوده که بارها توسط باجافزار Reveton مورد سوءاستفاده قرار گرفته است. CVE-۲۰۱۳-۱۴۹۳ نیز یک ضعف امنیتی در Oracle Java است که باجافزار Exxroute آن را مورد هدف قرار میدهد. آسیبپذیری CVE-۲۰۱۳-۱۴۹۳ برای اولین بار در فوریه ۲۰۱۳ به عنوان یک ضعف امنیتی از نوع “روز صفر” کشف شد. سپس شرکت اوراکل (Oracle Corporation) توصیهنامهای و در ادامه اصلاحیهای برای آن منتشر کرد.

CVE-۲۰۱۸-۱۲۸۰۸ نیز آسیبپذیری دیگری است که در گزارش کوالیس به آن اشاره شده است. سوءاستفاده از این آسیبپذیری سهساله که Adobe Acrobat از آن متأثر میشود، تبهکاران سایبری را قادر به انتشار باجافزار از طریق ایمیلهای فیشینگ و فایلهای مخرب PDF کرده است. باجافزار Ryuk و باجافزار Conti که آن را جایگزین یا نسخه جدید Ryuk میدانند نیز از این روش در حملات خود استفاده میکنند. این ضعف امنیتی از نوع “اجرای کد دلخواه” (Arbitrary Code Execution) بوده و شدت آن “حیاتی” (Critical) گزارش شده است. جزئیات بیشتر در نشانی زیر قابل مطالعه است.

https://helpx.adobe.com/security/products/acrobat/apsb۱۸-۲۹.html

جدیدترین آسیبپذیری در این فهرست، CVE-۲۰۱۹-۱۴۵۸ است که اشکالی از نوع “افزایش سطح دسترسی” (Privilege Escalation) در بخشWin۳۲k در سیستمعامل Windows است و در دسامبر ۲۰۱۹ توسط شرکت مایکروسافت (Microsoft, Corp.) وصله شد. این آسیبپذیری توسط گروه باجافزاری NetWalker مورد سوءاستفاده قرار میگیرد.

مهاجمان سایبری به طور فعال در حال بررسی و شناسایی آسیبپذیریهایی هستند که امکان اجرا و استقرار کدهای باجافزاری و دیگر تهدیدات سایبری را برای آنها فراهم میکند. ازاینرو تا زمانی که بهروزرسانیها و وصلههای موجود اعمال نشوند، تبهکاران سایبری قادر به سوءاستفاده از آنها و ادامه اجرای حملات موفق خود هستند.

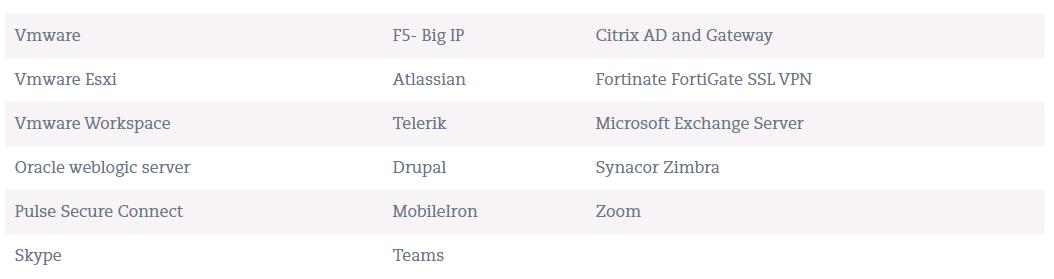

بر اساس گزارشهای محققان، بروزرسانی برخی از برنامههای کاربردی منجر به کاهش ریسک آلودگی به باجافزارها میشود. فهرست این برنامههای کاربردی در جدول زیر ارائه شده است و توصیه میشود در صورت استفاده هر یک از آنها، نسبت به بهروزرسانی دورهای آنها اقدام شود.

گزارش محققان حاکی از آن است که میانگین زمان صرف شده جهت رفع آسیبپذیریهای مهم از ۱۹۷ روز در آوریل ۲۰۲۱ به ۲۰۵ روز در می ۲۰۲۱ افزایشیافته است. امسال نیز محققان کوالیس در گزارش خود اعلام کردهاند که به طور متوسط ۱۹۴ روز از زمانی که یک ضعف امنیتی در سیستمهای سازمان کشف میشود تا زمانی که همه موارد وصله میشوند زمان میبرد.

سازمانها باید فوراً این آسیبپذیریها را اولویتبندی و وصلههای لازم را اعمال کنند؛ بهویژه در سیستمها، پایگاهدادهها و زیرساختهای حیاتی متصل به اینترنت که اولین هدف مهاجمان هستند. تیمهای امنیتی نیز میبایست همواره زمانی را برای مدیریت آسیبپذیری و اعمال بهروزرسانیهای امنیتی مهم اختصاص دهند، بهویژه اگر مشخص شود که این ضعفها توسط تبهکاران سایبری مورد سوءاستفاده قرار گرفته است. مدیریت آسیبپذیری ترکیبی از ارزیابی ضعفهای امنیتی، اولویتبندی آنها و اعمال وصلههای مربوطه است.