کمیته رکن چهارم – در اوایل سال جاری میلادی، درطی یک عملیات پاکسازی امنیتی و تست یک روش جدید تشخیص بدافزار،آزمایشگاه کسپرسکی متوجه آلودگی سیستمهای داخلی خود شد. پس از این یافته، این آزمایشگاه تحقیقات گستردهای را جهت شناخت دقیق آلودگی آغاز نمود که منجر به تشخیص بدافزاری جدید از گروهی قدرتمند شد.

کمیته رکن چهارم – در اوایل سال جاری میلادی، درطی یک عملیات پاکسازی امنیتی و تست یک روش جدید تشخیص بدافزار،آزمایشگاه کسپرسکی متوجه آلودگی سیستمهای داخلی خود شد. پس از این یافته، این آزمایشگاه تحقیقات گستردهای را جهت شناخت دقیق آلودگی آغاز نمود که منجر به تشخیص بدافزاری جدید از گروهی قدرتمند شد.

به گزارش کمیته رکن چهارم،این بدافزار، نسخه بهروز شده بدافزار duqu است که به نظر میرسید پس از افشا شدن، فعالیت آن متوقف شده و گروه توسعهدهندهی بدافزار به فعالیت آن پایان دادهاند.

قربانیان این بدافزار در موقعیتهای جغرافیایی مختلفی مانند کشورهای غربی، خاورمیانه و آسیا یافت شدهاند و از همه مهمتر به نظر میرسد که بعضی از آلودگیهای مربوط به سال ۲۰۱۴-۲۰۱۵ مرتبط با مذاکرات هستهای ایران با گروه ۵+۱ میباشد.

حمله اولیه

حملهی اولیه علیه آزمایشگاه کسپرسکی بر روی سیستم کارمندی در یکی از دفاتر کوچک این آزمایشگاه اتفاق افتاده است. طریقه آلودگی اولیهی سیستم مشخص نیست اما به نظر میرسد که این کار با استفاده از spear-phishing انجام گرفته است.

نسخهی اولیهduqu از حملهی روز صفری با شناسهی CVE-2011-3402 استفاده کرده است. این حمله از آسیبپذیری فونتTTF های تعبیه شده بهرهبرداری کرده و به نفوذگر اجازه میدهد که با اجرای یک سند ورد آلوده، به کرنل دسترسی یابد.

انتشار در سطح شبکه

این بدافزار برای انتشار خود در شبکهای که سیستم تحت نفوذ در آن قرار دارد، از آسیپپذیری با شناسهیCVE-2014-6324 استفاده کرده که در ماه نوامبر ۲۰۱۴ وصله شده است. بهره برداری از این آسیبپذیری، سطح دسترسی کاربران active directory را به سطح دسترسی مدیر ارتقاء میدهد. پس از سوء استفاده از آسیبپذیری و بهدست آوردن سطح دسترسی مدیر، بدافزار بسته MSI را روی سیستمهای دیگر از راه دور نصب میکند.

رمزنگاری استفاده شده در این بدافزار برای پنهان کردن کد در آلودگیهای مختلف فرق میکند و تاکنون الگوریتمهای زیر مشاهده شده است:

· Camellia

· AES

· XTEA

· RC4

· XOR

همچنین روشهای فشرده سازیهای مختلفی نیز به کار برده شده است:

· LZJB

· LZF

· FastLZ

· LZO

ضمناً حمله کننده از دو سکوی متفاوت برای حمله استفاده کرده است:

· ساده: حجم حدود ۵۰۰ کیلو بایت

· کامل: حجم حدود ۱۸ مگابایت

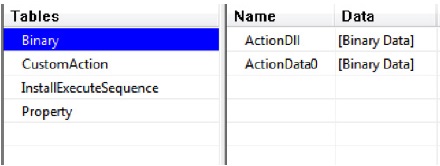

تحلیل بستهMSI

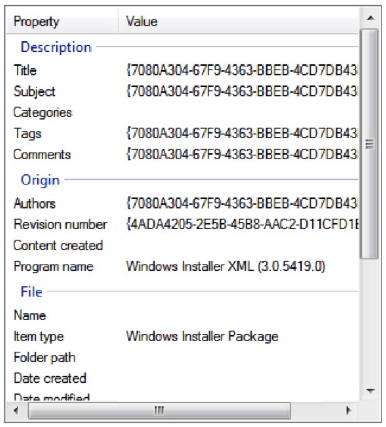

بسته MSI شامل دو باینری مختلف میباشد. فایل اول که ActionDll نامیده میشود، در واقع یک فایلPE DLL بوده در حالی که فایل دیگر با استفاده از الگوریتمCamellia رمزنگاری شده و با استفاده از الگوریتمLZJB فشرده شده است. (این الگوریتمها در موارد مختلف فرق میکند).

منبع:رسانه خبری امنیت اطلاعات

منبع:رسانه خبری امنیت اطلاعات