کمیته رکن چهارم – زبان برنامهنویسی go در برخی نسخهها یک آسیبپذیری با شدت بالا دارد.

زبان برنامهنویسی go در تمام نسخههای قبل از ۱.۱۷.۱۱ و از نسخه ۱.۱۸.۰ تا قبل از نسخه ۱.۱۸.۳ یک آسیبپذیری با شدت بالا (۷.۵ از ۱۰) دارد. منشأ این آسیبپذیری تابع Read درکتابخانه /crypto/rand است. حلقه نامحدود در این تابع به مهاجم این امکان را میدهد تا با ارسال یک بافر بزرگتر از ۴۲۹۴۹۶۷۲۹۵ بایتی به تایع، یک هنگ نامحدود را ایجاد کند.

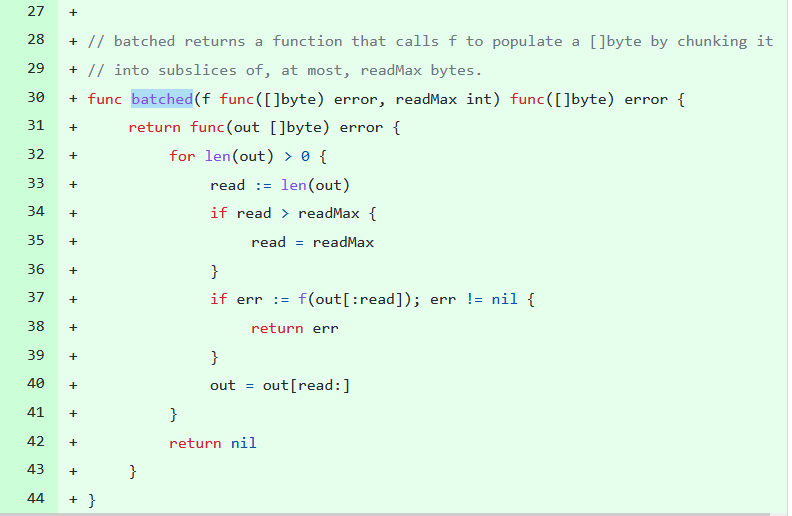

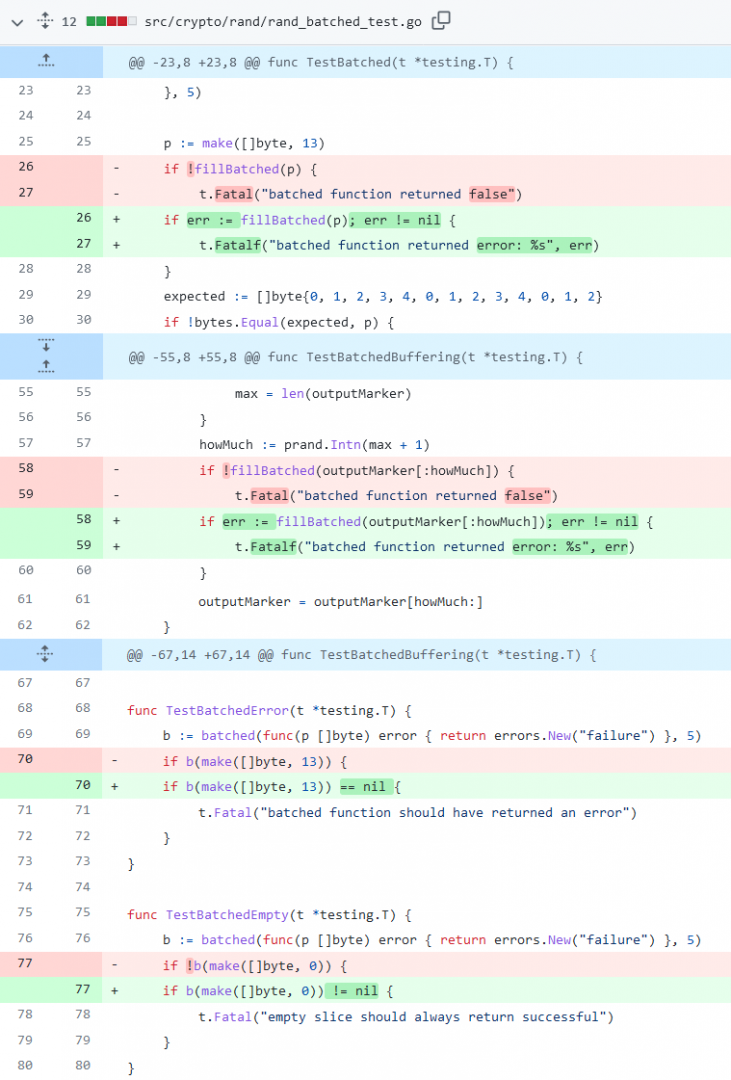

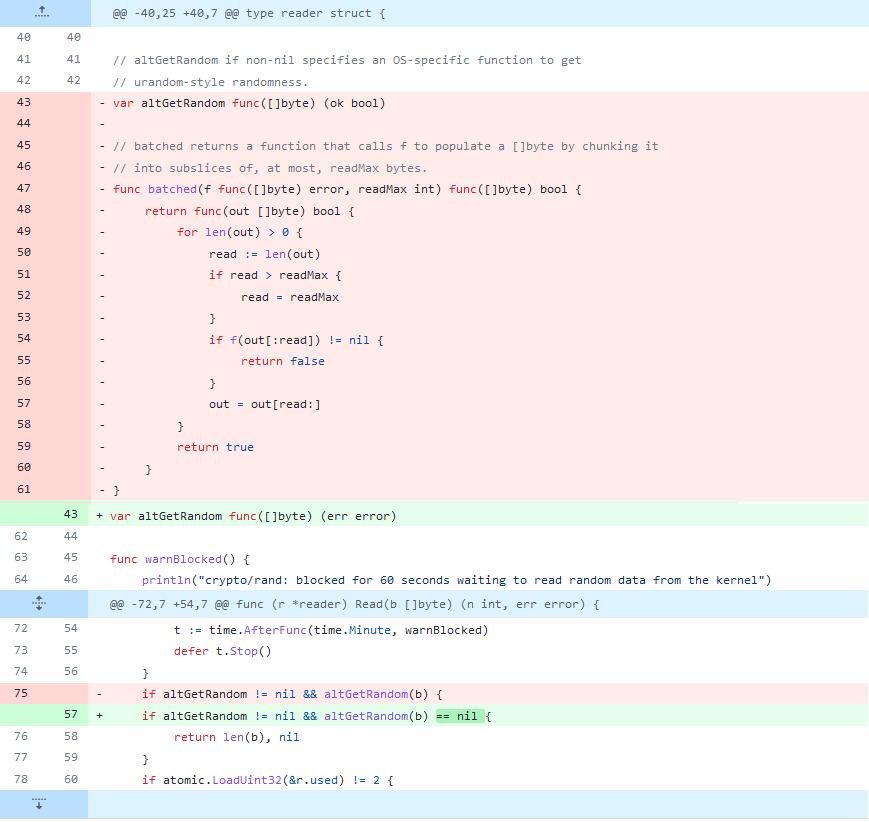

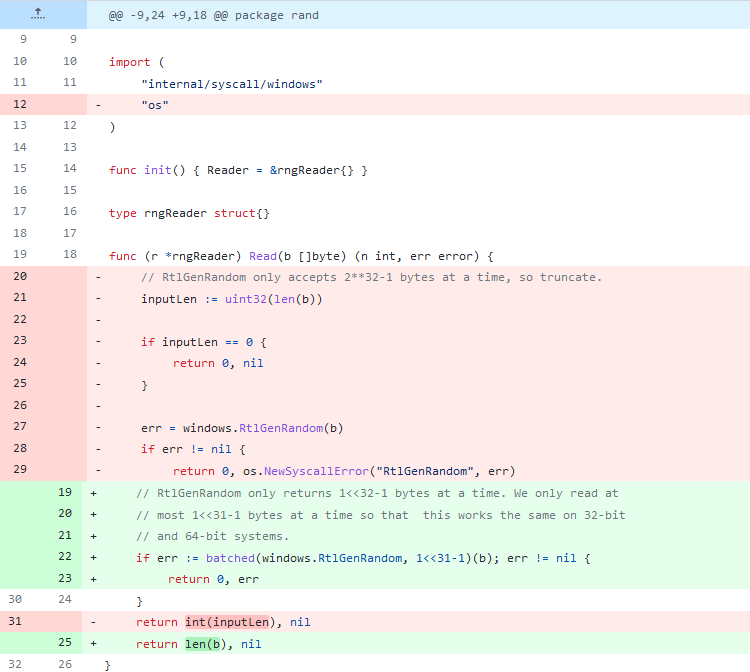

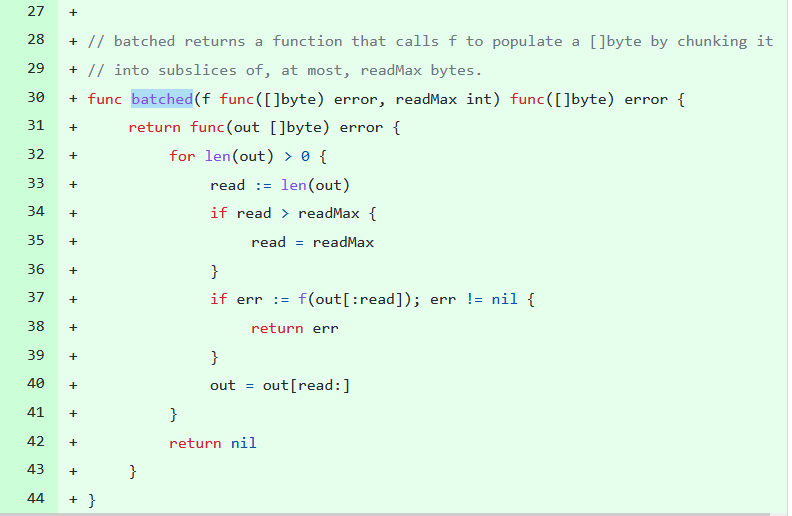

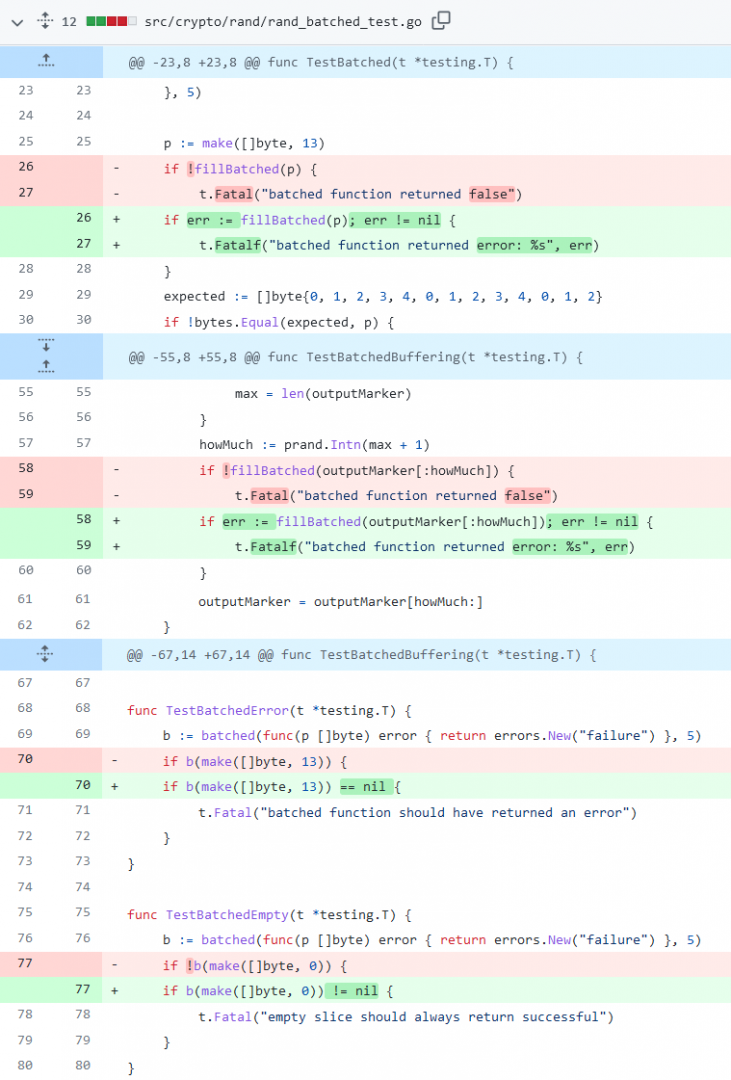

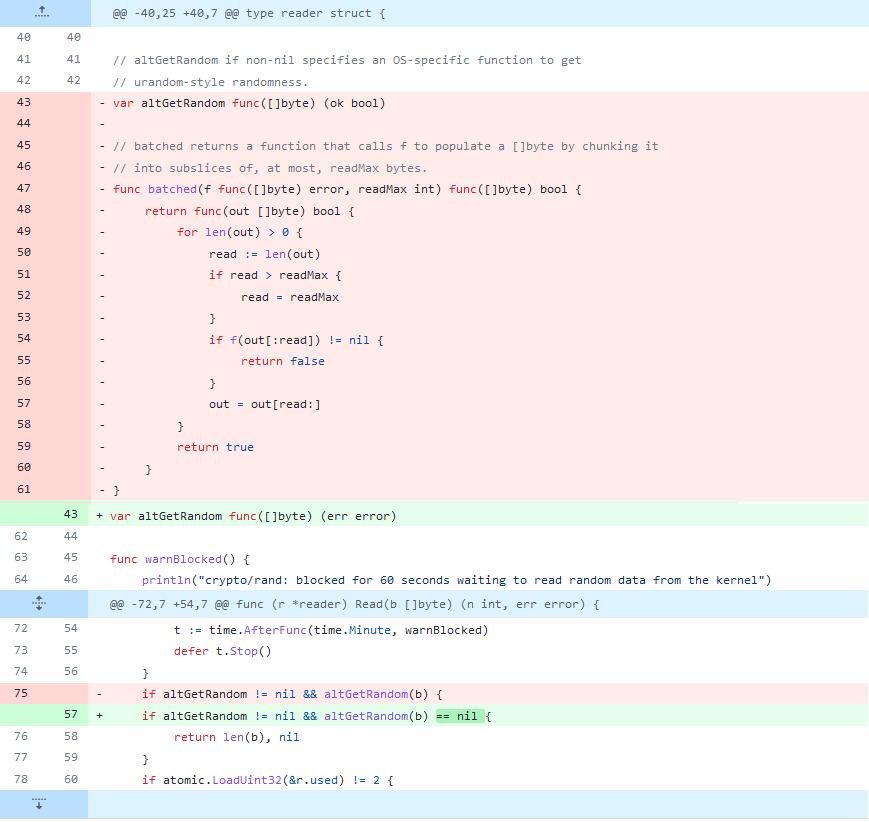

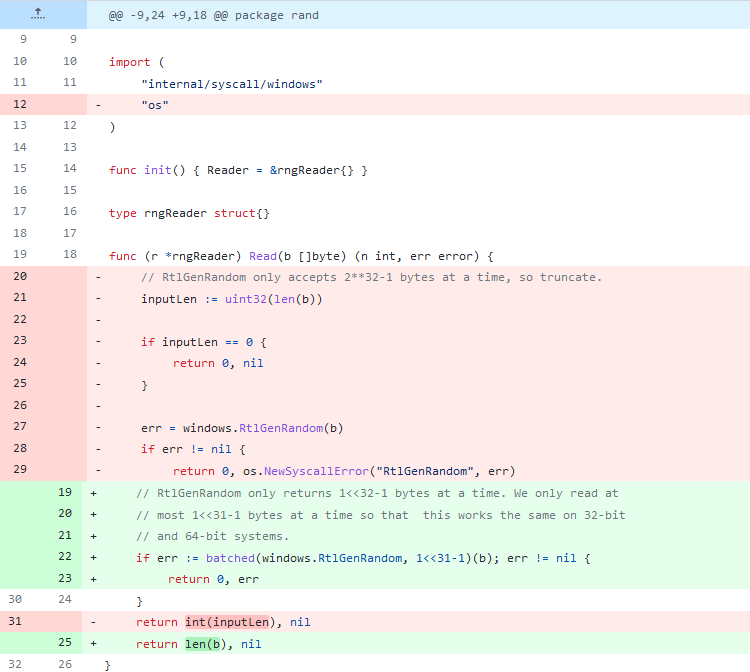

برای رفع این آسیبپذیری چهار ماژول این کتابخانه مطابق با اصلاحیه golang به کامیت شماره bb۱f۴۴۱۶۱۸۰۵۱۱۲۳۱de۶d۱۷a۱f۲f۵۵c۸۲aafc۸۶۳ به شرح زیر تغییر یافتهاند.

در ماژول rand.go :

ماژول rand_batched_test.go

ماژول rand_unix

ماژول rand_windows.go

منبع: مرکز ماهر