کمیته رکن چهارم – رسانه خبری امنیت اطلاعات : تغییر دهندگان DNSو(DNS Hijacker)، بدافزارهایی هستند که با دست درازی به تنظیمات شبکه ای دستگاه و جایگزین کردن نشانی DNS با نشانی سرور مخرب، سبب نمایش صفحات جعلی در هنگام فراخوانی صفحات اینترنتی در مرورگر کاربر می شوند.

کمیته رکن چهارم – رسانه خبری امنیت اطلاعات : تغییر دهندگان DNSو(DNS Hijacker)، بدافزارهایی هستند که با دست درازی به تنظیمات شبکه ای دستگاه و جایگزین کردن نشانی DNS با نشانی سرور مخرب، سبب نمایش صفحات جعلی در هنگام فراخوانی صفحات اینترنتی در مرورگر کاربر می شوند.

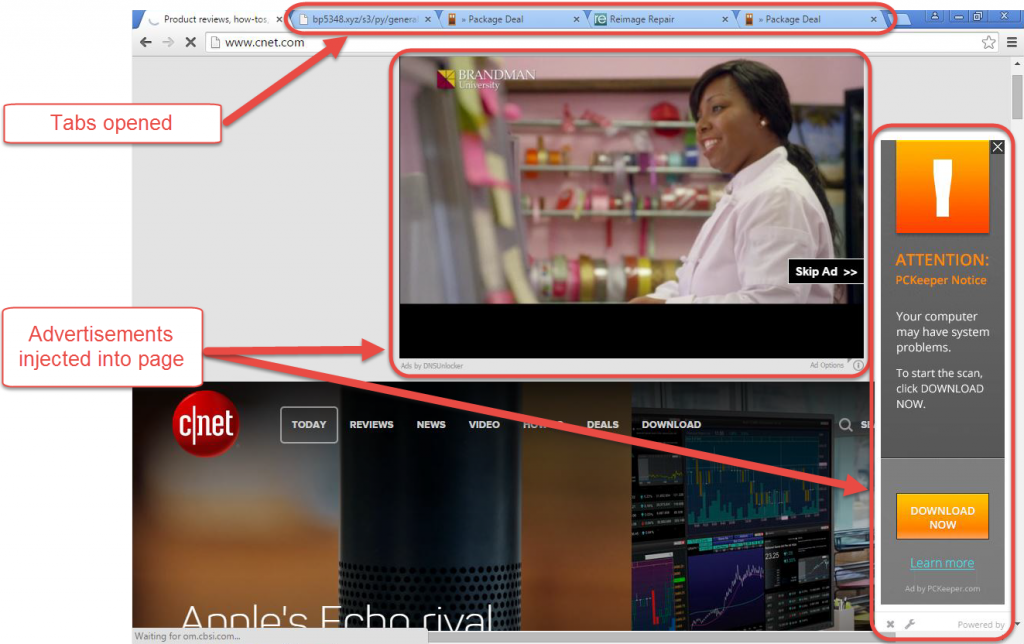

به گزارش کمیته رکن چهارم،تصویر زیر نمونه ای از یک دستگاه آلوده شده به بدافزار DNS Unlocker را نمایش می دهد که در آن تبلیغات درج شده توسط بدافزار در یک سایت مجاز فراخوانی شده ظاهر شده و چندین صفحه مخرب نیز در سربرگ های دیگر باز شده اند.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت ضدویروس ESET، هر چند سالهاست که از عمر بدافزار DNS Unlocker می گذرد اما در گونه ای جدید از این بدافزار از روشی جدید و در عین حال جالب بهره برده شده است.

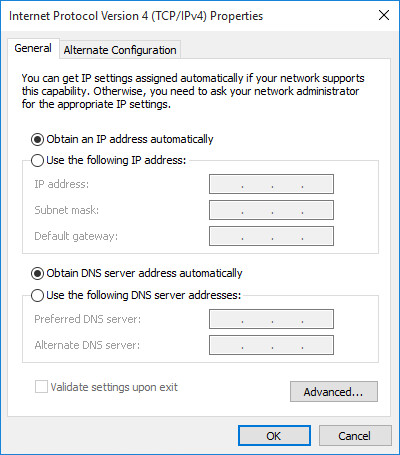

چیزی که این گونه جدید را با سایر بدافزارهای هم گروه خود متمایز می کند نحوه دست درازی آن به تنظیمات شبکه ای دستگاه کاربر است. در نسخه های پیشین این بدافزار، در پنجره TCP/IPv4 Properties دستگاه آلوده شده، گزینه Use the following DNS server addresses فعال بوده و حداقل در فیلد Preferred DNS server نشانی یک DNS مخرب نمایش داده می شود.

گونه جدید نیز همانند گونه های پیشین خود نشانی DNS را تغییر می دهد. اما نکته اینجاست که در پنجره TCP/IPv4 Properties گزینه Obtain DNS server address automatically فعال نشان داده می شود.

حتی خروجی اجرای فرمان ipconfig /all نیز نشان می دهد که نشانی سرور DND از سرور DHCP دریافت شده است. هر چند که در ادامه نتیجه اجرای این فرمان نشانی IP سرور مخرب DNS نیز دیده می شود.

بنابراین برای بررسی بیشتر این موضوع بهتر است به محل اصلی ذخیره سازی تنظیمات کارت شبکه مراجعه شود.

تنظیمات کارت های شبکه در محضرخانه (Registry) در مسیر زیر ذخیره می شوند:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\

یکی از کلیدهای استفاده شده در این مسیر محضرخانه، NameServer است که در آن نشانی (های) IP سرورهای DNS نگهداری می شود.

به طور معمول نشانی های IP درج شده در این کلید با نویسه , از یکدیگر جدا می شوند. اما در گونه جدید نشانی های IP با یک فاصله از یکدیگر جدا شده اند.

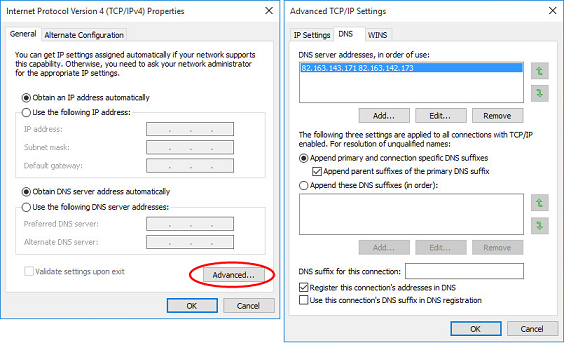

جدا کردن نشانی های IP با فاصله هر چند در کلید محضرخانه قابل قبول است اما واسط کاربر TCP/IPv4 Properties قادر به تشخیص آنها نیست. ضمن اینکه بدلیل فعال بودن گزینه Obtain DNS server address automatically در این واسط کاربری حتی در صورتی که کاربر دستی گزینه Use the following DNS server addresses را فعال کرده و نشانی IP را وارد کند نشانی جدید در انتهای محتوای کلید NameServer در محضرخانه درج می شود که در نتیجه آن همچنان اولویت با نشانی سرور(های) مخرب DNS خواهد بود.

البته با کلیک بر روی دگمه Advanced و مراجعه به سربرگ DNS می توان نشانی های DNS مخرب را مشاهده کرد.

اما سئوال اینجاست که چرا چنین ترفندی در سیستم عامل Windows میسر شده است.

به گزارش شرکت مهندسی شبکه گستر، بر طبق اعلام شرکت ESET این موضوع در ۲۱ اردیبهشت ماه به Microsoft Security Response Center گزارش شده است. نماینده مایکروسافت ضمن پذیرفتن وجود این اشکال اعلام کرده که این مورد یک مشکل امنیتی تلقی نمی شود. دلیل ارائه شده در این خصوص، نیاز به حق دسترسی Administrator برای تغییر دادن محتوای محضرخانه بیان شده است. این مرکز اعلام کرده که موضوع را به گروه های مربوطه ارجاع داده و در نسخه های آتی اصلاح این اشکال مورد توجه قرار خواهد گرفت.

منبع:رسانه خبری امنیت اطلاعات