کمیته رکن چهارم – کالین اندرسون” و “کلودیو گوئارنیری”، از جمله محققان مستقل امنیت هستند که در سلسله مقالاتی به افشای حملات سایبری گروه های هکری وابسته به حکومت ایران به صدها فعال ایرانی پرداختند. این دو محقق در جدیدترین مقاله خود با ارائه اسناد، تحلیل حقوقی و میدانی درصدد افشای جدیدترین روش های عمل نیروهای سایبری مورد حمایت ایران و همینطور آموزش عمومی و ارائه شاخصهای سازنده به کلیه فعالین ایرانی بر آمدهاند. مقاله ترجمه شده این دو محقق را به نقل از هرانا در ادامه بخوانید.

کمیته رکن چهارم – کالین اندرسون” و “کلودیو گوئارنیری”، از جمله محققان مستقل امنیت هستند که در سلسله مقالاتی به افشای حملات سایبری گروه های هکری وابسته به حکومت ایران به صدها فعال ایرانی پرداختند. این دو محقق در جدیدترین مقاله خود با ارائه اسناد، تحلیل حقوقی و میدانی درصدد افشای جدیدترین روش های عمل نیروهای سایبری مورد حمایت ایران و همینطور آموزش عمومی و ارائه شاخصهای سازنده به کلیه فعالین ایرانی بر آمدهاند. مقاله ترجمه شده این دو محقق را به نقل از هرانا در ادامه بخوانید.

الف- تعریف واژگان

وبآرتیسی چیست؟

وبآرتیسی (WebRTC) یک فناوری «همتا به همتا» برای ارتباط مرورگرهای وب با یکدیگر است. با استفاده از این فناوری مرورگرها میتوانند مستقیم و بدون نیاز به واسطهگری یک کارساز، دادهها را به یکدیگر ارسال کنند. وبآرتیسی شامل رابطهای برنامهنویسی نرمافزاری است که با کمک آنها میتوان بین مرورگرها ارتباط فوری ایجاد کرد. مهمترین کاربرد وبآرتیسی در چتهای صوتی و تصویری است. (ترجمه از کتاب راهنمای قطعی بر سرویس وبسوکت اچتیامال۵ – The Definitive Guide to HTML5 WebSocket- By Vanessa Wang, Frank Salim, Peter)

ب- مقدمه

در اوایل سال ۲۰۰۸ میلادی، نهادهای امنیتی ایران سلسله عملیاتهایی را برای شناسایی و بازداشت مدیران وبسایتها و گروههای رسانهای که آنها را «غیرقانونی» می خواندند آغاز کردند.

در سالهای اخیر، بازداشت و بازجویی اعضای گروههای آنلاین [فعالین اینترنتی] توسط رسانههای دولتی ایران در جهت تبلیغ به هدف ایجاد رعب و هراس اطلاع رسانی شده است.

با این وجود، این سختگیری حکومت ایران باعث شده تا کاربران ایرانی جنبههای امنیتی و حفاظت از حریم خصوصی خود را بیشتر از میانگین جهانی، رعایت کنند. به طور مثال یکی از این تکنیک های ساده کاربران ایرانی برای حفاظت از خود استفاده از نام مستعار در شبکه های اجتماعی است.

ما به یافتههایی رسیدیم که عاملان نهادهای امنیتی ایران با استفاده از نقطه ضعف حریم خصوصی در جوانب پروتکل معمولی وب، درصدد شناسایی آیپی (۱) کاربران اینترنتی بدون آگاهی آنها و با اهداف تحقیقی برآمدهاند. این یافتهها بدین شرح است:

۱- تهیه وبسایتهایی که برای جمعآوری آدرسهای آیپی خصوصی کاربران از طریق حفره امنیتی پروتکل وبآرتیسی، طراحی شده اند.

۲- فریب دادن و بدام انداختن کاربرانی که از اسم مستعار استفاده می کنند و همچنین اعضای سازمانهای حقوق بشری برای بازدید از سایتهای طعمه.

۳- استفاده وسیع از سایتهای تقلبی با پروفایلهای مشابه که جوامع مورد آزار قرار گرفته توسط نیروهای امنیتی ایران را مخاطب خود قرار میدهند، مانند دگرباشان جنسی و مخالفان سیاسی که اغلب [وبسایتهای طعمه] مربوط به این جوامع، بعدا بدون هیچ توضیحی حذف شدهاند.

این اقدامات گروههای هکری درسایهی قدرت حکومت که می توانند شرکتهای ارائه دهنده خدمات اینترنتی در داخل کشور را مجبور به افشای جزئیات ذخیره شده از مشتریان کنند، آنها را قادر میکند تا پروفایلهای با اسم مستعار را شناسایی کنند. مشاهده دنیای واقعی اجرای این تکنیکهای شناخته شده برای بدست آوردن اطلاعات شخصی جوامع آسیبپذیر [اینترنتی]، نشاندهنده تاثیر طراحی این پروتکل است، که بایستی مباحث گسترده تری درباره «حفاظت کاربران به طور پیش فرض» را برانگیزد.

برای اطلاعات بیشتر پیش از خواندن این مبحث، میتوانید مقاله «افشای چگونگی حملات سایبری علیه صدها فعال ایران» و مصاحبه «نگاهی به فعالیتهای سایبری ایران؛ در گفتگو با کالین اندرسون» که در ارتباط با همین موضوع و محققین است را بخوانید.

ج- رویدادها، مدارک و اثرات

در اواخر ماه دسامبر، چندین دامنه با نام شرکت اوشکوش (Oshkosh Corporation) ثبت شدند. اطلاعاتی که برای ثبت این دامنه ها استفاده شده بود این گونه مینمود: شرکت دفاعی امریکایی با نمایندگیهای تابعه در عربستان سعودی. با با اینحال فعالیتهای پروفایلهای ساختگی شبکه های اجتماعی نشان داد که جهت این فعالیتها در زمینه جاسوسی در زمینه صنعت دفاعی است.

دامنه های تایپوگرافیک و منابع ویپیان جعلی برای بدست آوردن اکانت های کارکنان در یک شبکه خصوصی همچون ایمیل ها و فایل های به اشتراک گذاشته شده در سرور استفاده شده است.

بر اساس الگوهای معمول و اطلاعات ثبت، دامنههای شرکت اوشکوش توسط هکرهای ایرانی اداره میشد، همان گروهی بودند که در پشت «بدافزار ایرانی قمبر» (Ghambar که در مقاله پیشین اشاره شده بود)، قرار داشتند و در گزارش پیشین توضیح داده شد. خود سایت جعلی، تابعی داشت که ما قبلا در فعالیتهای هکرهای ایرانی ندیده بودیم؛ تلاش برای شمردن آدرس آیپیهای داخلی به منظور شناسایی شبکه.

این روش با تلاش برای ارسال ایمیلهای فیشینگ شامل سایتهای فیشینگ با جعل گواهینامه های گوگل به جهت شناسایی ایرانیان مخالف، گسترش و ادامه یافت.

درحالی که در وهله نخست این تاکتیک برای شناسایی محققان امنیتی کاربرد داشت، اما فعالیت های این گروه هدف عمیقتری را نشان داد.

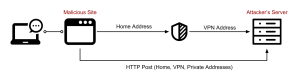

همانطور که در تعریف نخست آمد، پروتکل وبآرتیسی برای قادر نمودن زمان واقعی (Real-time) ارتباطات پاسخگو بر روی اینترنت طراحی شده است. وبآرتیسی به طور خودکار قابلیت جمع اوری آدرس آی پی را فراهم می کند، و می تواند توسط سایتها طوری طراحی شود که بدون آکاهی کاربر این اقدام انجام شود. این روند به خوبی در عکس های ضمیمه ۱ و ۲ در پایان مقاله مستند شده است و برخی از مرورگرها قابلیتی برای محدود کردن این رفتار فراهم آوردهاند.

مشخص شدن آدرسهای آیپی اشخاص، ریسک خاصی برای آنها دارد. این اقدام از طریق دستکاری ابزارهای حریم خصوصی برای پنهان کردن آدرس آیپی، هنگام بازدید از یک سایت طعمه انجام میشود.

در حالت عادی وقتی یک کاربر با استفاده از ویپیان در اینترنت سیر میکند، آدرسی که سایتها بایستی قادر به ثبت آن باشند، همانی است که ویپیان فراهم کرده است. با استفاده از تابع وبآرتیسی استون (WebRTC STUN) به سایت اجازه داده میشود آدرسهای کامپیوتر مورد استفاده را نیز مشاهده کند- بعلاوه آن آدرسهای واسطه. این پروسه بدین معناست که اگر یک کاربر با استفاده از ایدیاسال و ویپیان وصل شده، یک سایت مخرب میتواند احتمالا آدرس واقعی خانه وی را ثبت کند. مرورگر تُر ( تور Tor) قابلیتهای وبآرتیسی را محدود کرده و درنتیجه ناشناس ماندن در مرورگر باقی خواهد ماند. هات اسپات شیلد و دیگر ویپیانها نیز قابلیت مسدود کردن ترافیک وبآرتیسی را فراهم میکنند، اما به طور پیش فرض فعال نیست و درکل یک ویژگی معمولی و مشترک نیست.

سانسور بیرویه شبکههای اجتماعی توسط حکومت ایران باعث شده فرهنگی از حریم خصوصی در بین کاربران اینترنت این کشور بوجود آید. در مقابل هکهای به شدت رسانهای شده علیه فعالان قبل و در طول جنبش سبز، استفاده از پروفایلهای تقلبی توسط ایرانیان معمول شده است.

مردم اغلب با حروف اول اسمشان یا اسم یک مکان را بعنوان اسم پروفایل استفاده میکنند. بعلاوه، ملزوم بودن استفاده از ویپیان یا فیلترشکن باعث بوجود آمدن درجه بالاتری از امنیت برای کاربران ایرانی شده است. با اینحال این موضوع حتی در گزارش پیشین ما هم آمد که بر اساس مشاهدات مستقیم، بخش قابل توجهی از فعالان ایرانی که دچار بدافزار شدند از سرویسهای ویپیان استفاده میکردند.

با افزایش کاربرد اچتیتیپیاس، دولت از محتوای مبادلات اینترنتی آگاهی بسیار کمی دارد. در غیاب انطباق توسط شرکتهای فنآوری خارجی به درخواستهای دولت ایران، استفاده از فیلترشکن، مراقبت و استفاده از نام مستعار از سوی کاربران، فعالان را به درجه قابل قبولی از محافظت حریم خصوصی در مقابل نهادهای امنیتی داخلی رسانده است.

به طور کاملا ساده، بدون هیچگونه مداخله یا مهندسی اجتماعی، دولت ایران توانایی بسیار کمی دارد تا ببیند شهروندان در کدام جوامع آنلاین مشارکت میکنند و یا اینکه آیا در داخل کشور هستند یا خیر.

پاسخ دولت – به ویژه از سوی سپاه پاسداران انقلاب اسلامی، بازداشت اعضای گروههای شبکههای اجتماع، با اطلاع رسانی و تبلیغ گستردهی این بازداشت هاست.

مانند اعضای گروههای آنلاین مخالفان یا اقلیتهای مذهبی. این مجموعه بازداشتها که اسامی خاصی هم برای آنها انتخاب می شود مثل «عملیات عنکبوت»، بدین منظور انجام میشود تا پیامی تمام کننده به مردم بفرستند، مبنی بر اینکه دولت بر اینترنت تسلط دارد- برای این منظور حتی در بیان تکنیکهای استفاده شده [در مورد بازداشت شهروندان] نیز اغراق میکنند.

درحالی که پیش از این، بازداشتها تنها فعالان را در بر میگرفت، اما برخوردهای اخیر که در خبرها اطلاع رسانی شده، شامل جوامع مدلینگ، هنرمندان و دیگر جوامعی که فعالیتی برخلاف میل نیروهای تندرو دارند نیز شده است. این بازداشت شدگان اغلب مجبور به اعتراف تلویزیونی میشوند، اکانت هایشان حذف میشود و یا تبدیل به یک اکانت نهادهای امنیتی-دولتی میشود که با آن اقدام به انتشار پستهای اخطار دهنده میشود.

جای تعجب نیست که سپاه پاسداران تکنیکهای تحقیق شده (علمی) نداشته باشد. دستکم در یک مورد، شهروند دستگیر شده، اطلاعات خصوصی خود را در پروفایلش گذاشته بود که شناساییاش را ساده میکرد. با اینحال سوابق ثبت شده از زیرساختهای هکرهای ایرانی، به نظر میرسد این گروههای نفوذ، در مقابل اهداف ذکر شده دست به حملات فیشینگ نیز میزنند.

درحالی که ثبت آیپیهای داخلی در تلاشهای فیشینگ علیه شرکتهای خصوصی یا دیگر موسسات میتواند دلیلی برای شناسایی نسبت داده شود، در دیگر موارد مستندشده، تنها هدف این اقدام جمع آوری آدرسهای [اینترنتی] اشخاص حقیقی بدون هیچ حمله یا حرکت دیگری بود.

با توجه به هدفگیری آن تلاش ها، این سلسله رویدادها اشاره بر آن دارد که گروههای خاصی وابسته به دولت ایران به نظر می رسد با استفاده از وبآرتیسی در حال نفوذ به مشخصات خصوصی کاربران به جهت شناسایی کاربران دارای اسم مستعار هستند.

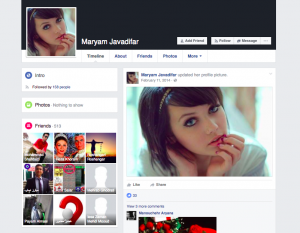

در یک مورد، یک پروفایل در شبکههای اجتماعی با نام “مریم جوادی فر” با عکس ملیسا کلارک که دی جی و مدل است، در فیسبوک به یکی از فعالین حقوق بشری خود را نزدیک کرد. در یک سلسه پیامهایی، جوادی فر مدعی شد پسورود این فعال در اینترنت فاش شده است. و سایتی با لینک کوتاه شده از سایت های ایرانی به او داده بود. سایت (rinpid.com) که مخصوص فروش مواد توهمزا، محصولات سکسی و دیگر موارد ممنوعه توسط جمهوری اسلامی را داشت. اگرچه این وبسایت به طور ناشیانه و غیرحرفهای با خطاهای پنهان کردن کدهای کپی شده طراحی شده بود، تنها هدف مورد نظر این سایت طعمه، جمع آوری آیپی بازدیدکننده و گزارش آن به ادمین سایت بود. پروفایل جوادی فر بیش از دوسال عمر فعالیت اینچنینی دارد و به وضوح یک اکانت قلابی است.

استفاده از پروفایلها با نام و عکس جعلی در شبکه اجتماعی یکی از تکنیک های شناخته شده توسط هکرهای دولتی ایران است. حوزه فعالیت پروفایل جوادیفر به وضوح، مورد هدف قرار دادن [شناسایی و جمعآوری اطلاعات خصوصی از] صدها مخالف سیاسی، اعضای درجه یک جنبش سبز و سلطنتطلبان بوده است.

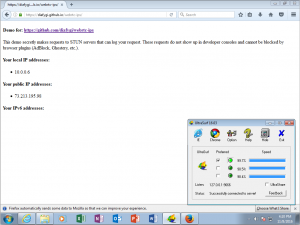

- نمونه تبلیغ سایت طعمه در تلگرام

- نمونه سایت طعمه فروش محصولات ممنوعه در ایران

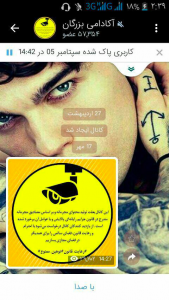

همین رویکرد در مورد هدف قرار دادن “مجموعه فعالان حقوق بشر در ایران” و خبرگزاری آن با نام هرانا، که سازمانی شناخته شده با ارتباطات عمیق در داخل کشور است به کار گرفته شده. هرانا به دفعات توسط گروههای هکری وابسته به دولت ایران مورد هدف قرار گرفته است، و هسته اصلی حملات اخیر هکرهای وابسته به سپاه پاسداران بوده است. در یکی از اکانتهای هرانا در تلگرام، شخصی ناشناخته نزدیک شده و پرسیده است آیا خبر بازداشت یکی از ادمین های خبرگزاری هرانا صحت دارد؟ سپس لینکی به مدیر کانال ارسال می کند.

لینک به سایت طعمه (به عکس موجود در نوشتار مراجعه کنید – در دامنه تی ان تی دات آی آر) داده شده. این سایت برای جمعآوری آیپی طراحی شده است. از قضا احتمالا این کلکسیون سایت های جمع آوری آیپی بر اساس کدهای یک سرویس اینترنتی با نام IPLeak.net کپی و طراحی شده اند که این سایت به جهت آموزش کاربران در مورد چنین ضعفهایی است.

بعد از اینکه این تلاش برای بدست آوردن آیپی ادمین هرانا با شکست مواجه شد، هکر مهاجم مورد نظر، پیامهای قبلی خود را به جهت پاک کردن ردپایش، اصلاح و بعضا حذف کرد.

شواهد بدست آمده از دیگر تلاشها با دامنهها و تکنیکهای مشابه، جاهای دیگری نیز می توان یافت شود. که این تلاشها مورد هدف قرار گرفتن جوامع آنلاین داخلی ایرانی را به تصویر می کشد که گرفتار احکام فرهنگی و اجتماعی جمهوری اسلامی هستند. تصویر طعمهای که در مورد هرانا به کار گرفته شده بود، هم چنین در یکی از گروههای یاهو “هفیف ۶۹” نیز به کار رفته است. این گروه یاهو خود را با عنوان گروهی فارسی زبان برای تبادل عکسهای پورن معرفی کرده بود، اما بعدا به دلایل نامشخصی حذف شد. در موردی دیگر، این عکس یکی از پست های بلاگی مشکوک با نام “تنهایی هستی” در بلاگفا گنجانده شده بود- که میتواند تیپوگرافیک جعلی از سایت دیگری باشد.

نام دامنههای دیگر ثبت شده به طور مستقیم مستند شده است که همان گروههای هکری هستند. دامنه رینپید با نام حسین تاتار با ایمیل (ho.1359tat@gmail.com) ثبت شده و همچنین دامنههای (free-froosh.com and tehran2020.com) شامل یک دامنه توپوگرافیک از تلگرام با همین نام ثبت شدهاند. یک نسخه ضبط شده از تلگرام جعلی که مثلا لینکی به یک کانال تلگرامی است اما به جای حرف L در کلمه Telegram از حرف i و e به جای a به این صورت teiegrem استفاده شده است:

(www.teiegrem.me/joinchat/At19HEi76Tsh6AR6Y6.php?n=200)

که این لینک یک کپی از همان سایت رینپید است. مثلا در کانال (On September 29, 2016, “اختلاص های فاش نشده دولتمردان ایران http://www.rinpid.com/mar3.php?IP=&n=8012”) به عنوان طعمه استفاده شده است. مثل گروه هفیف۶۹ در یاهو، این کانال تلگرامی نیز حذف شده است.

ج- نتیجه گیری

بر اساس این تحقیق، علاقمندان به مد و فشن، هنر و موارد مشابه نیز به اندازه فعالان سیاسی و حقوق بشری در خطر هستند. اما مساله مهم این است که گروه اول درک کمتری از خطر مورد نظر دارند و به آموزش امنیت دیجیتال (اینترنتی) خود اهمیتی نمی دهند.

در مورد حفره امنیتی وبآرتیسی؛ اگرچه برخی مرورگرها مانند گوگل کروم “افزونه محدودکننده شبکه وبآرتیسی” دارند که استفاده از آن برای محدود کردن این حفره امنیتی، توصیه میشود. با اینحال درحالی که بایستی شرکتهای تکنولوژی درصدد رفع این مشکل امنیتی باشند، ساده ترین و موثرترین راه، کلیک نکردن بر روی لینکهای مشکوک و ناشناخته با خبرهای عجیب که نمونههای آن در بالا آمده، است.

درحالی که در این تحقیق، جمعآوری آیپی آدرس کابران مشهود و مستند شده است، هنوز ما نمیدانیم دقیقا هدف حکومت جمهوری اسلامی از جمع آوری آنها چیست. شناسایی و بازداشت کاربران می تواند تنها بخشی از اهداف آنان را دربر گیرد. همچنین نمیتوان مطمئن بود که تمامی کاربران ایرانی در این مورد آموزش مورد لزوم را دریافت کرده تا از این خطر جلوگیری کنند. که این خود یک خطر بزرگ است.

نویسندگان: کالین اندرسون و کلودیو گوئارنیری

ترجمه به فارسی از مصطفی رحمانی

قدردانی

نویسندگان این مقاله صمیمانه تشکر می کنند از کیوان رفیعی و DomainTools که حمایت معناداری در تمامی مراحل آماده سازی این گزارش کردند.

شاخص سازش

سایتهایی که آی پی آنان جمع آوری شده

teiegrem.me

free-froosh.com

tehran2020.com

tntnet.ir

rinpid.com

دامنه های فیشینگ شناسایی شده

oshkoschorp.com

oshkoshcrop.com

oshksohcorp.com

portal.oshksohcorp.com

۱۷۳.۲۰۸.۱۲۹.۱۸۱

۸۲.۱۰۲.۱۰.۷۰

اطلاعات آرشیو :

۱- آی پی: نشانی پروتکل اینترنت (به انگلیسی: Internet Protocol Address) یا به اختصار نشانی آیپی (به انگلیسی: IP Address) نشانی عددی است که به هریک از دستگاه ها و رایانههای متصل به شبکهٔ رایانه ای که بر مبنای نمایه TCP/IP (از جمله اینترنت) کار میکند، اختصاص داده میشوند. پیامهایی که دیگر رایانهها برای این رایانه میفرستند با این نشانهٔ عددی همراه است و راه یاب های شبکه آن را مانند «نشانی گیرنده» در نامههای پستی تعبیر میکنند، تا بالاخره پیام به رابط شبکه رایانه مورد نظر برسد. (ویکی پدیا)