کمیته رکن چهارم – آسیبپذیری در سیستم بلوتوث باعث تهدید میلیاردها دستگاه هوشمند و دستگاههای متصل به اینترنت یا همان اینترنت اشیاء شده است.

بدتر از آن به گفته کمپانی Armis (لابراتواری که در حوزه حفاظت از اینترنت اشیاء فعالیت دارد) که سرنخ این حمله را پیدا کرد، این حمله میتواند از راه دور انجام شود و هیچ نیازی به تعامل با کاربر ندارد. طبق تخمین لابراتوار Armis حدود ۵٫۳ میلیارد دستگاه در معرض خطر این حمله قرار دارند.

به گفته این کمپانی، مجرمان میتوانند آسیبپذیری موجود در بلوتوث را اکسپلویت کنند و از این راه به گسترش بدافزار یا ایجاد مرد میانی “man-in-the-middle” به منظور دسترسی به دادههای حیاتی کاربر و شبکه بدون تعامل با کاربر بپردازند. برای به راه انداختن این حمله هیچ نیازی به اتصال دستگاه مجرم به دستگاه قربانی یا حتی قابل مشاهده بودن بلوتوث قربانی وجود ندارد و تنها کافی است که بلوتوث کاربر روشن باشد. از آنجایی که پروسه بلوتوث در همه سیستم عاملها دارای امتیازات بالایی است، اکسپلویت آن به طور کامل کنترل دستگاه را به مجرمان می دهد و میتوانند آن را مدیریت کنند.

به عنوان بخشی از صحبتهای افشا شده، Armis اذعان دارد که کمپانیهای گوگل و مایکروسافت پچها را برای کاربران خود آماده و قابل دسترس کردهاند.

مایکروسافت در بیانیهای به مایکروسافت گفت: کمپانی ما آپدیتهای امنیتی را در ماه جولای منتشر ساخت و کاربرانی که ویندوزهای خود را آپدیت کردند و موارد امنیتی را اعمال کردند در برابر این حمله محافظت شدند و جای نگرانی نیست. ما کاملا به موقع آپدیت خود را منتشر ساختیم اما این بی احتیاطی کاربران است که موضوع آپدیت را جدی نمیگیرند و نسبت به انتشار آپدیتهای ما بیاهمیت هستند.

مایکروسافت در روز سه شنبه بعد ماه فعلی (سپتامبر ۲۰۱۷) تعدادی از باگهای BlueBorne (آسیب پذیری CVE-2017-8628) را پچ و آن ها را منتشر خواهد ساخت.

Armis همچنین گفت: دستگاه های iOS که آخرین نسخه سیستم عامل خود را (۱۰٫x) را اجرا می کنند، در امنیت کامل هستند و جای نگرانی برای آنها نیز وجود ندارد.

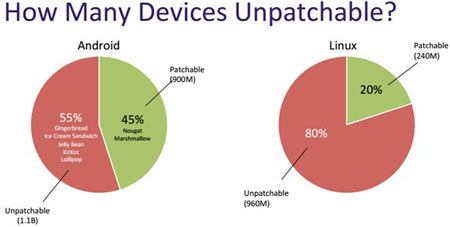

به گفته محققان امنیتی تنها ۴۵% از دستگاههای اندرویدی (۹۶۰ میلیون) پچ شده اند و ۱٫۱ میلیارد دستگاه اندرویدی آسیب پذیر هستند و به آنها رسیدگی نشده است.

اما این آسیبپذیری تنها به دستگاههای اندرویدی و اپل محدود نمیشود، میلیونها دستگاه هوشمند با سیستم عامل لینوکس نیز دچار ایت آسیبپذیری شدهاند.

نسخههای بازرگانی لینوکس (Tizen OS) به یکی از باگ های امنیتی BlueBorne آسیب پذیر هستند. این خطر کابرانی که آخرین آپدیت سیستم عامل لینوکس در اکتبر ۲۰۱۱ و ۳٫۳-rc1 را داشته اند را تهدید می کند. به گفته محققان تمام کامپیوترها با ویندوز ویستا نیز تحت تاثیر این حمله واقع شده اند. قابل توجه است که برای کاربران ویندوز فون جای نگرانی وجود ندارد.

طبق گفته لابراتوار Armis، تمام این اتفاقات ناشی از توامندیهای گسترده هکرها است. BlueBorne میتواند به هر هدف مخربی پاسخ مثبت دهد و به قول معروف دست رد به سینه ی مجرمان نمی زند. از جمله اقدامات این بدافزار ، جاسوسی، سرقت اطلاعات، باج افزار و حتی ایجاد بات نتهای بزرگ برای حمله به دستگاه های متصل به اینترنت (اینترنت اشیاء) همانند بات نت Mirai یا دستگاههای تلفن اخیر همانند بات نت WireX میباشد.

این بدان معنی است که تقریبا هر کامپیوتر، دستگاه تلفن همراه، تلویزیونهای هوشمند یا دیگر دستگاه های اینترنت اشیاء که با سیستم عاملهایی که در بالا به آن ها اشاره شد مورد تهدید واقع شدهاند و طبق یافتهها تقریبا یکی از هشت دستگاه دارای این آسیب پذیری هستند.

محققان افزودند این رقم بخش قابل توجهی از جهان را پوشش می دهد.

به طور کلی BlueBorne شامل هشت آسیب پذیری است که سه مورد آن را بحرانی و امنیتی تلقی میکنیم و پچ آن ضروری است. آسیبپذیریهای بسیاری در اجرای بلوتوث در سیستم های اندروید، مایکروسافت، لینوکس و iOS کشف شد که برخی از آنها به شرح زیر است:

- آسیب پذیری RCE در هسته ی لینوکس_CVE-2017-1000251

آسیب پذیری (BlueZ) در نشت اطلاعات لینوکس-CVE-2017-1000250

آسیب پذیری نشت اطلاعات در اندروید_ CVE-2017-0785

آسیب پذیری RCE در اندروید_CVE-2017-0781 & CVE-2017-0782

آسیب پذیری Pineapple بلوتوث در اندروید_ خطای منطقی CVE-2017-0783

آسیب پذیری Pineapple بلوتوث در ویندوز_ خطای منطقی CVE-2017-8628

آسیب پذیری RCE در اپل_ CVE ناکامل است

اجرای حمله BlueBorne هیچ نیازی به این ندارد که قربانی بر روی قسمتی کلیک کند و یا فایلی را باز کند. تمامی عملیات مربوط به حمله نیز در بک گراند انجام می شود و قربانی به هیچ چیز مشکوک نخواهد شد. محققان می گویند به دلیل اینکه این حمله از آسیب پذیری بلوتوث اکسپلویت میکند و بلوتوث نیز جزء بردارهای حمله ی معمول نیست، بسیاری از راهکارهای امنیتی، فعالیت های مخرب را شناسایی نخواهند کرد.

از همین رو است که مجرمان میتوانند از این آسیبپذیری ها اکسپلویت کرده و بر روی دستگاه های قربانیان، باجافزار و دیگر بدافزارها را نصب کنند. آن ها همچنین معتقدند از این روش میتوان برای ایجاد کرم استفاده کرد تا از طریق بلوتوث از یک دستگاه به دستگاههای دیگر گسترش یابد.

محققان نشان دادند که میتوان از آسیبپذیریهای BlueBorne اکسپلویت کرد و حمله مرد میانی را بر روی سیستم ویندوز انجام داد. محققان امنیتی همچنین توانستند توسط این حمله مرورگر قربانی را به سمت یک وبگاه فیشینگ هدایت کنند و از طریقی دیگر قربانی شدن کاربر را امتحان کنند.

حمله BlueBorne به دو دسته تقسیم میشود، در یک دسته از آنها مجرم ناشناس است و هدف خاصی را برای اجرای کدهای مخرب و بدست آوردن دسترسی به شبکه های شرکت ها، سیستم ها و داده ها در نظر گرفته است. سناریوی دوم مجرم یک Pineapple بلوتوث را برای خرابکاری یا تغییر مسیر ترافیک ایجاد میکند.

آسیبپذیریهای ذکر شده یکی از مهمترین آسیب پذیریهایی هستند که تا به امروز شناسایی شده اند. البته در گذشته نیز نقضهایی بر سطح پرتکل بوده و رفع شده است. اما در حمله جدید مجرمان توانستند مکانیزمهای تایید اعتبار را دور بزنند و دستگاهها را مورد هدف قرار دهند.

منبع : ایتنا