کمیته رکن چهارم – در اوایل سال جاری، محققان در Flashpoint تروجان ترسناک بانکی TrickBot را مشاهده و بررسی کردند که همانند Retefe به این تروجان نیز یک ماژول EternalBlue اضافه شده بود.

به تازگی مجرمان پشت تروجان بانکی Retefe، با استفاده از اکسپلویت EternalBlue گروهNSA اجزای جدیدی را به بدافزارهای خود اضافه کردند و آن را ارتقا دادند. از جمله قربانیان این آسیب پذیری کاربران ویندوز در سوئیس بودند که پس از حملات گسترده واناکرای و Notpetya دچار آلودگی توسط این آسیبپذیری شدند.

با وجود اینکه Retefe هیچ گاه از لحاظ شهرت و مقیاس به گرد پای تروجان هایی همانند Dridex یا Zeus نمی رسد، اما جالب است که این تروجان برای جلب توجه و نشان قدرتمندی اش کاربران اتریش، سوئد، ژاپن و اخیرا انگلستان را مورد هدف قرار داده است و کشورهای مورد هدف آن محققان امنیتی را متعجب و شگفت زده کرده است.

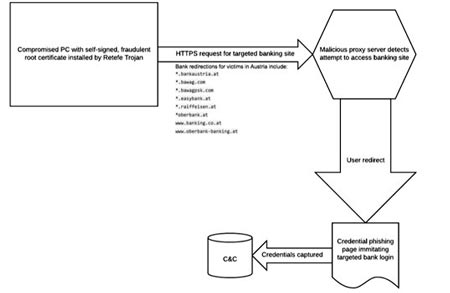

یک محقق امنیتی در وبلاگ روز پنجشنبه Proofpoint گفته است: برخلاف Dridex یا دیگر تروجانهای بانکی که به تزریق وب (وب اینجکت ها) برای سرقت موبایل بانکها و پرداختهای آنلاین می پردازند، Retefe با هدایت ترافیک از سمت بانک قربانی به سرورهای پروکسی که اغلب در شبکه Tor قرار دارند، اطلاعات را ارسال میکنند. ارسال اطلاعات در تصویر زیر نمایان شده است.

در طی چندماه گذشته، محققان موجی از کمپینهای جدید Retefe را یافتند که ایمیلهای ناخواسته حاوی اسناد مخرب مایکروسافت آفیس را شامل می شد. محققان بر این باور هستند اساس حمله این تروجان با استفاده از پیام های فیشینگ است و از این طریق به فریب کاربران میپردازد. فایلهای آفیس حاوی Shell Objects یا Object Linking میباشند که در واقع شورتکاتهای (کلید میانبر) ویندوزی .lnk میباشند.

هنگامی که کاربر کلید میانبر را باز کند، اجرای دستورات پاورشل آغاز شده و یک فایل Zip ، از طریق سرور راه دور بر روی سیستم قربانی دانلود می شود. فایل Zip حاوی نصب کننده یا اینستالر جاوااسکریپتی است که چندین پارامتر پیکربندی را شامل میشود. یکی از پارامترهای پیکربندی pseb نام دارد که برای اجرای اسکریپتی است که اکسپلویت EternalBlue را اجرا میکند. کد مخرب، یک اسکریپت پاورشل را از سرور راه دور دانلود میکند که شامل فایل اجرایی نصب کننده بدافزارRetefe است.

هنگامی که محققان نصب کننده جاوا اسکریپت را مسدود کردند، چندین پارامتر مربوط به تنظیمات را یافتند. در هفته گذشته محققان پارامتر pseb را که برای اجرای اسکریپتی است که اکسپلویت EternalBlue را اجرا میکند، یافتند. از pseb برای گسترش در شبکههای هدفمند استفاده میشود.

محققان در مقاله خود نوشتند: ما ابتدا پارامتر pseb را در ۵ سپتامبر مشاهده کردیم. Pseb، اکسپلویت EternalBlue را اجرا و بیشتر کد را از یک کد اثبات مفهومی در دسترس و منتشرشده بر روی گیت هاب قرض میگیرد. Pseb همچنین قابلیتهایی برای ورود به جزئیات مربوط به نصب و پیکربندی قربانی و آپلود آن ها بر روی کارگزار FTP میباشد. در تاریخ ۲۰ سپتامبر، بخش”pseb:”با یک بخش جدید”pslog:” تعویض شد که تنها شامل توابع ورود به سامانه بود.به گفته محققان امنیتی، این حمله به صورت هدفمند انجام شده است و اکسپلویت EternalBlue به منظور بهبود انتشار تروجان Retefe بوده است.

محققان توصیه میکنند که کاربران حتما از پچ شدن آسیبپذیریهای (EternalBlue (CVE-2017-0144 اطمینان حاصل کنند. این آسیبپذیری تا به حال قربانیان بسیاری داشته است و از همین رو راه عقلانی این است که کاربران همین حالا پچهای منتشر شده را نصب کنند. Proofpoint تاکید دارد که سازمانها باید در برابر اکسپلویت های EternalBlue پچ های لازم را اعمال و ترافیک های مربوط به این تروجان را در سامانههای IDS و فایروال مسدود کنند.

منبع : ایتنا