کمیته رکن چهارم – محققان باجافزار جدیدی با عنوان qkG شناسایی کردهاند که تنها محتوای فایلهای Word باز شده بر روی دستگاه قربانی را هدف قرار میدهد.

نکته قابل توجه در خصوص این باجافزار، دستدرازی آن به فایل قالب پیشفرض نرمافزار Word با نام normal.dot است. بطور پیشفرض هر فایل جدید در نرمافزار Word بر اساس این فایل ایجاد میشود.

باجافزار qkG از قابلیت ماکرو نیز در مجموعه نرمافزاری Office سوءاستفاده میکند؛ هر چند که بر خلاف اکثر باجافزارهای مطرح این روزها که از ماکرو صرفاً در نقش دریافتکننده و اجرا کننده فایل مخرب اصلی بهرهجویی میکنند، qkG کل کد مخرب خود را در ماکرو تزریق کرده است.

زمانی که کاربر برای نخستین بار یک فایل آلوده شده به qkG را باز میکند لازم است که بر اساس تنظیمات پیشفرض در مجموعه نرمافزاری Office بر روی دگمه Enable Editing کلیک کند. این کار سبب به اجرا در آمدن ماکروی مخرب میشود.

باجافزار خرابکاری دیگری را تا زمان باز بودن فایل اعمال نمیکند. اما بهمحض بسته شدن فایل، دستدرازیهای زیر را بر روی دستگاه اعمال میکند:

- تغییراتی را در تنظیمات امنیتی Office نظیر غیرفعال کردن قابلیت Protected View با هدف کاهش سطح امنیتی این مجموعه نرمافزاری اعمال میکند.

- کد مخرب را به فایل normal.dot – به عنوان قالب پیشفرض نرمافزار Word – تزریق میکند.

- محتوای فایل Word مربوطه را رمزگذاری میکند.

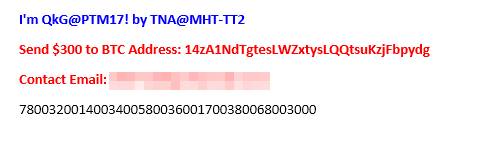

- در ادامه اطلاعیه باجگیری qkG که نوشتهای مشابه شکل زیر است به انتهای فایل اضافه میشود.

پس از آن اجرای هر فایل Word دیگر بر روی دستگاه سبب رمزگذاری شدن محتوای آن میشود. ضمن اینکه اجرای هر یک از فایلهای باز شده بر روی دستگاه دیگر سبب آلوده شدن آن دستگاه به باجافزار میگردد.

باجافزار qkG نام و پسوند فایل را تغییر نمیدهد.

خوشبختانه به نظر میرسد باجافزار مذکور هنوز به مراحل نهایی برنامهنویسی آن نرسیده و فعلاً در حال توسعه است.

توضیح اینکه نمونههای بررسی شده در این خبر با نامهای زیر قابل شناسایی میباشد:

McAfee

– RDN/Generic.dx

Bitdefender

– Trojan.GenericKD.6202577

– Trojan.GenericKD.12571797

– Trojan.Msword.NYX

منبع : شبکه گستر