کمیته رکن چهارم – یک گروه نفوذگر چینی با عنوان KeyBoy پس از مدتی غیبت مجدداً فعالیت خود را از سرگرفته است. این گروه در جریان حملات اخیر، با بکارگیری یک روش آلودهسازی جدید پس از رخنه به سیستمهای شرکتهای غربی اقدام به سرقت اطلاعات از آنها میکند.

گروه KeyBoy از سال ۲۰۱۳ میلادی فعالیت خود را آغاز کرد و عمده تمرکز آن بر روی کشورهای جنوب شرق آسیا نظیر تایوان و فیلیپین بوده است. این گروه در بین ماههای آگوست و اکتبر سال ۲۰۱۶ مجلس کشور تبت را هدف قرار داده بود. اما پس از حمله مذکور فعالیت خود را متوقف کرد و یا حداقل توانست از محدوده شناسایی شرکتهای امنیتی خارج شود.

گروه KeyBoy در حملات خود به صورت مخفیانه و با استفاده از ابزارهای مخرب به سیستمها نفوذ کرده و سپس اقدام به اجرای فعالیتهای جاسوسی نظیرگرفتن تصویر از صفحه کاربر، ثبت کلیدهای فشرده شده، مرور و دریافت فایل، جمعآوری مشخصات سختافزاری سیستم و اجرای فرامینی همچون خاموش کردن سیستم میکند.

در مهر ماه مشخص شد که برخی از مهاجمان سایبری موفق به کشف راهی برای رخنه به دستگاهها شدهاند که در آن با سوءاستفاده از قابلیت مجاز Dynamic Data Exchange – به اختصار DDE – در مجموعه Office، فایل مخرب واکشی و بر روی دستگاه به اجرا در میآید.

در حملات اخیر گروه KeyBoy نیز از این روش برای آلوده نمودن دستگاهها استفاده شده است.

به این ترتیب که این گروه با ارسال ایمیلهایی با پیوست یک فایل مخرب، اهداف خود را تشویق به اجرای فایلی با نام ۲۰۱۷ Q4 Work Plan.docx میکنند.

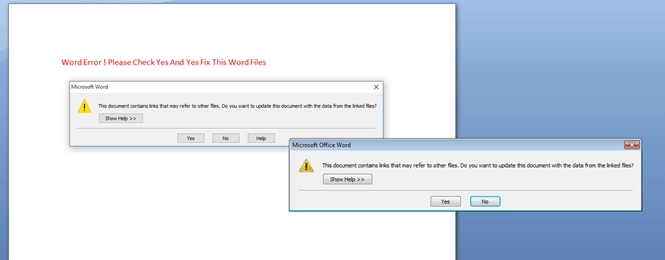

با باز شدن فایل Word در پیغامی مشابه پیامهای خطای لینک درج شده در فایل، در مورد بهروزرسانی سند سئوال میشود. اگر کاربر پیغام را تایید کند یک DLL جعلی آلوده اجرا شده و فایلهای بدافزار از سرور فرماندهی دریافت میشوند.

پس از نصب شدن بدافزار، DLL اجرا شده در مرحله قبل از روی سیستم حذف میشود.

همچنین بدافزار استفاده شده در حملات اخیر KeyBoy، قابلیت Windows File Protection و هشدارهای آن را غیرفعال میکند. به همین دلیل کاربر سیستم متوجه جایگزین شدن DLL واقعی با DLL جعلی نمیشود.

مهاجمان پس از نفوذ در سیستم قربانی قادر خواهند بود به آسانی فعالیتهای جاسوسی خود را انجام دهند.

همانطور که پیشتر هم پیشبینی شده بود انتظار میرود بسیاری از نویسندگان و گردانندگان بدافزارها نیز به سوءاستفاده از قابلیت DDE رو آورند. به کلیه کاربران از جمله مدیران شبکه توصیه میشود تا با مطالعه این راهنما، اقدامات و سیاستهای لازم را به منظور پیشگیری از اجرای موفقیتآمیز حملات مبتنی بر DDE اتخاذ کنند.

توضیح اینکه نمونه های بررسی شده در حملات اخیر KeyBoy با نام های زیر شناسایی می شود:

McAfee

– Artemis!A6903D93F9D6

– GenericRXBN-WM!52D11A0A5142

– GenericRXCS-NU!1DBBDD99CB8D

– GenericRXCS-NU!5708E0320879

– GenericRXCS-NU!CF6F333F99EE

– GenericRXDC-LX!AC9B8C82651E

– GenericRXDC-LX!D6DDECDB823D

– RDN/Generic BackDoor

– RDN/Generic.cf

– RDN/Generic.dx

– W97M/Downloader

Bitdefender

– Gen:Variant.Razy.154444

– Gen:Variant.Ursu.5299

– Gen:Variant.Zusy.263564

– Gen:Variant.Zusy.263564

– Gen:Variant.Zusy.263564

– Gen:Variant.Zusy.263564

– Gen:Variant.Zusy.263564

– Generic.Malware.P!B.69DA7E75

– Generic.Malware.P!B.69DA7E75

– Trojan.GenericKD.12500665

– Trojan.GenericKD.12535910

– Trojan.GenericKD.5983525

– Trojan.GenericKD.6037855

– Trojan.GenericKD.6103819

– Trojan.GenericKD.6158653

– Trojan.GenericKD.6162393

– Trojan.Downloader.DDE.Gen.1

منبع : شبکه گستر